Blog

Affichage des posts par catégorie

Loongson : les perfs des processeurs chinois s’envolent à la poursuite d’Intel et AMD

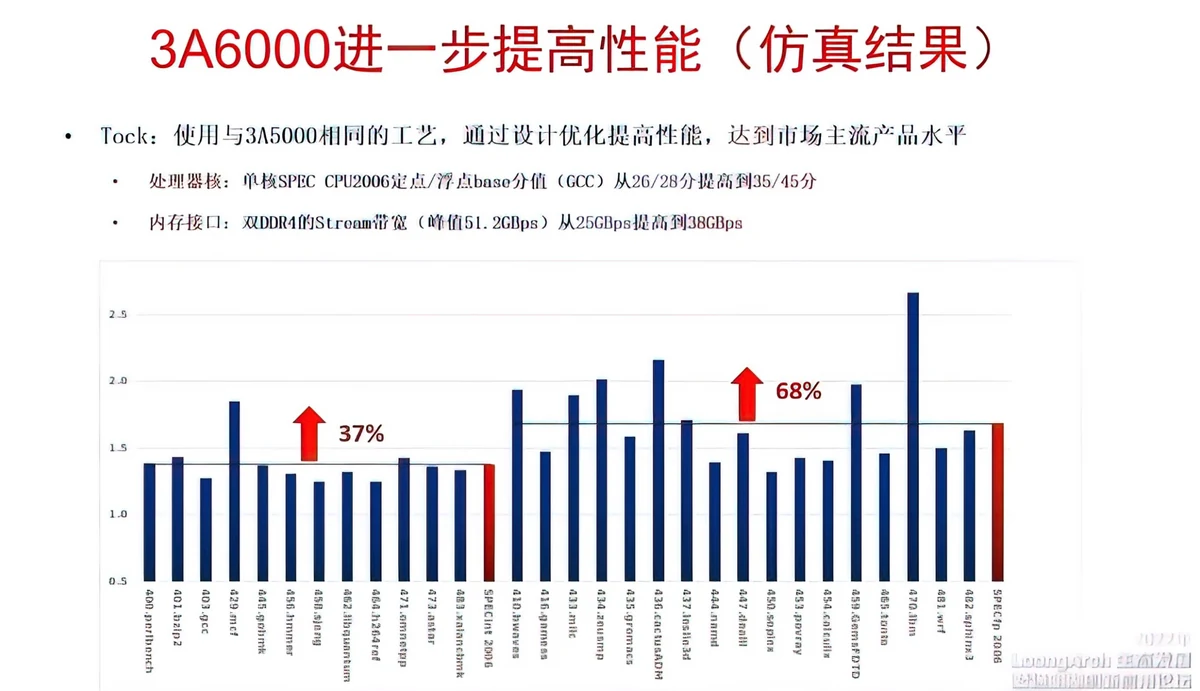

68 %, c’est le gain de performances promis en single-core par les nouveaux CPU Loongson 3A6000 face à la précédente génération de processeurs du fabricant chinois. Cette montée en puissance devrait leur permettre d’approcher la prestation des architectures Zen 3 et Tiger Lake d’AMD et Intel.

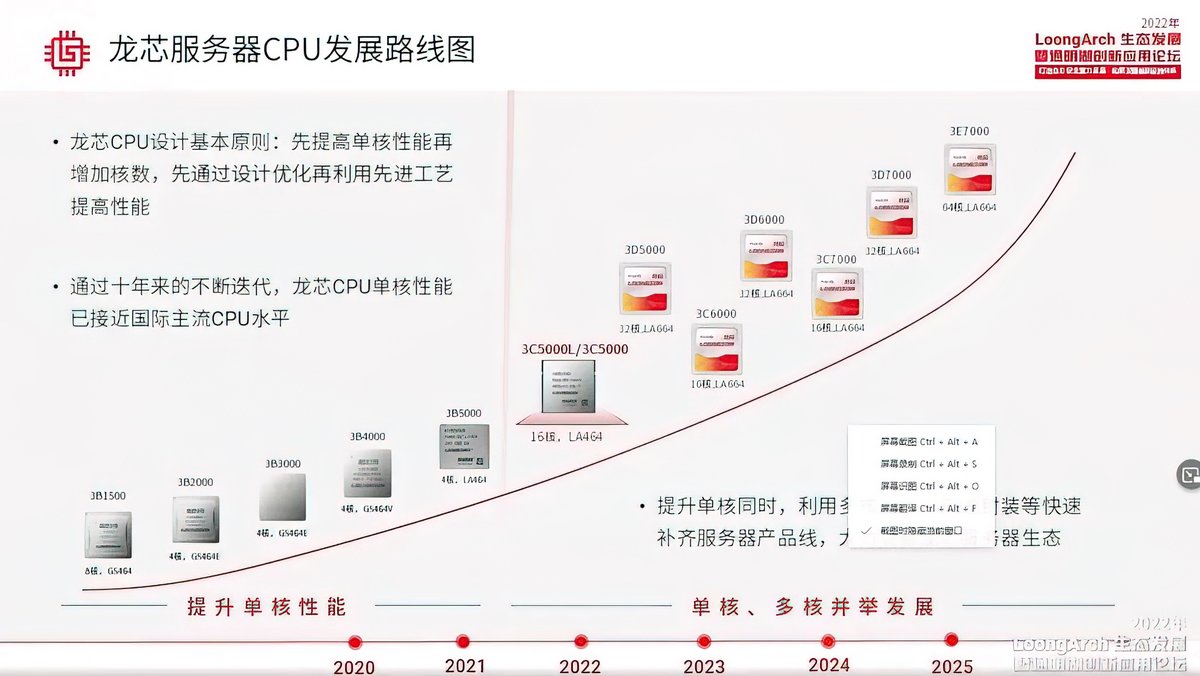

L’empire du Milieu semble bien décidé à rattraper à marche forcée son retard sur le terrain des CPU. À l’occasion d’une conférence biannuelle organisée avec ses actionnaires, le fabricant chinois Loongson a annoncé le lancement prochain d’une nouvelle gamme de processeurs censée développer des performances suffisamment importantes pour tutoyer celles des anciennes générations de processeurs d’Intel et AMD.

AMD et Intel bientôt égalées ?

Pour ses processeurs 3A6000, Loongson prévoit notamment de passer sur sa nouvelle architecture LA664 (en lieu et place du design GS464V employé l’an passé pour ses puces 3A5000). Ce changement d’architecture se montre prometteur sur le papier avec un gain en IPC suffisamment notable pour permettre aux puces 3A6000 d’égaler les architectures AMD Zen 3 et Intel Tiger Lake. Une projection intéressante puisque les puces sino-chinoises de Loongson seraient alors capables de rivaliser avec l’avant-dernière génération de processeurs lancée par les deux géants américains.

Dans le détail, Loongson évoque en outre une hausse substantielle des performances en calcul single-core par rapport à sa précédente gamme de processeurs. En l’occurrence, le fabricant parle de +68 % en single-core floating-point et +37 % en single-core fixed-point.

© Loongson

Des processeurs chinois… voués au marché chinois

Comme le rapporte WCCFTech, Loongson semble dans un premier temps vouloir concurrencer certaines puces AMD Ryzen et EPYC sur le marché chinois. Pour ce faire, la firme prévoit de commercialiser ses premières puces 3A6000 à 16 cœurs au début de l’année 2023, rapidement suivies par les variantes à 32 cœurs mi-2023. En 2024, les gammes 3A7000 prendront alors la relève en offrant jusqu’à 64 cœurs.

Pour rappel, Loongson avait dévoilé l’année dernière ses CPU quad-core 3A5000 utilisant pour leur part l’architecture 64 bits chinoise GS464V. Ce design prenait déjà en charge la mémoire DDR4-3200 en bicanal, ainsi qu’un module de chiffrement primaire, deux unités vectorielles de 256 bits par cœur et quatre unités arithmétiques logiques. WCCFTech souligne que la nouvelle lignée de processeurs annoncée par Loongson fonctionne elle aussi avec quatre contrôleurs HyperTransport 3.0 SMP, qui permettait l’an dernier à « plusieurs 3A5000 de fonctionner à l’unisson dans un seul système ». Une solution pertinente sur le marché des centres de données et des serveurs, notamment.

Source: Loongson : les perfs des processeurs chinois s’envolent à la poursuite d’Intel et AMD

La base de données de La Poste Mobile diffusée massivement

En juillet 2022, je vous révélais la cyberattaque et la diffusion de données volées à La Poste Mobile par le groupe de pirates Lockbit. Un mois plus tard, 533 000 clients sont diffusés massivement !

Le Service Veille ZATAZ, il permet d’être alerté en cas de fuite de données (toutes les données que peuvent collecter des pirates), a recensé pas moins de 4 espaces pirates fournissant la base de données clients, volées par les rançonneurs du groupe LockBit, à la société La Poste Mobile.

En juillet 2022, je vous expliquais comment ces professionnels malveillants, spécialistes du ransomware, avaient réussi l’infiltration de La Poste Mobile. Une diffusion de données volées suivra cette prise d’otage numérique.

Un mois plus tard, le Service Veille ZATAZ a découvert quatre espaces malveillants, diffuseurs des données volées par Lockbit. Les données ont été triées, classées !

Un fichier de 64Mo compressé comprenant 533 000 données clients dont les numéros de comptes bancaires, dates de naissance, adresses électroniques, sexe, identités, numéros de téléphone ou encore les adresses physiques.

Le site web de La Poste Mobile est resté hors ligne pendant 10 jours.

Source: ZATAZ » La base de données de La Poste Mobile diffusée massivement

Est-ce une bonne idée de laisser son smartphone branché toute la nuit, et combien ça coûte ?

En ces temps de crise énergétique, il est temps de modifier ses habitudes de charge pour éviter le gaspillage d’électricité.

La rentrée n’est pas des plus joyeuses alors que se profile une crise de l’énergie inédite par son ampleur.

Les Français invités à limiter leur consommation énergétique

Avec plus de la moitié du parc nucléaire à l’arrêt pour réaliser des opérations de maintenance ou des travaux sur certains réacteurs, le gouvernement insiste sur les efforts que devront consentir les entreprises comme les particuliers pour réduire leur consommation et éviter des coupures.

L’Agence de l’environnement et de la maîtrise de l’énergie (ADEME) est à la manœuvre pour faire de la pédagogie et rappeler régulièrement les bons gestes à adopter pour diminuer sa consommation d’électricité, d’eau et de gaz au quotidien.

La charge de nos smartphones fait bien évidemment partie ces petites habitudes du quotidien qu’il serait temps de modifier.

Débrancher son chargeur, c’est bon pour la planète… mais pas forcément pour son porte-monnaie

Nous avons tendance à charger nos téléphones le soir venu avant de nous coucher et de les laisser branchés toute la nuit sur la prise de courant. Au réveil, nous débranchons notre smartphone pour consulter les premiers messages du jour, mais pas l’adaptateur secteur.

Ce dernier consomme pourtant de l’énergie en permanence, même lorsque aucun smartphone n’y est raccordé. Comme le rappelle l’ADEME, si votre chargeur est chaud, c’est que du courant est consommé en permanence jour et nuit et gaspillé inutilement. Il est donc fortement conseillé de débrancher son chargeur une fois la batterie pleine ou d’opter pour de courtes charges durant la journée et de débrancher ensuite vos adaptateurs.

Si ce nouveau réflexe est bon pour la planète, n’espérez toutefois pas d’en voir les effets sur votre facture d’énergie. Le fournisseur Engie a fait en 2020 l’expérience en laissant six chargeurs branchés en permanence. « D’après les tests, ces accessoires peuvent consommer en moyenne 0,3 watt. Supposons ensuite que ces six chargeurs soient branchés en permanence pendant une année. Cela nous fait un total de 2,6 kWh par an », explique l’opérateur.

L’économie réalisée serait, selon les grilles tarifaires en vigueur d’EDF une économie d’environ 40 centimes par an pour ces six chargeurs classiques branchés en permanence. Un montant anecdotique, on vous l’accorde, mais cela reste bon pour la planète tout de même !

Source: Est-ce une bonne idée de laisser son smartphone branché toute la nuit, et combien ça coûte ?

Synology : des attaques ciblées sont en cours…

Depuis quelques heures, des utilisateurs de NAS Synology remontent un nombre important de tentatives de connexion sur leurs appareils. S’il n’y a aucune indication qu’une faille ait pu être exploitée, nous vous appelons à la prudence pour les prochaines heures, les prochains jours…

Les NAS Synology sont ciblés

Depuis quelques mois, les NAS sont des cibles privilégiées. Il faut dire que de nombreux utilisateurs possèdent un boîtier réseau, l’ouvre sur Internet sans prendre le temps de le configurer, de le protéger. Des utilisateurs de NAS QNAP et Asustor en ont fait les frais à plusieurs reprises ces derniers mois. Des ransomwares (rançongiciels) ont été installés sur leurs boîtiers et certains ont perdu tous les fichiers d’une vie (photos, documents, scans…).

Si nous n’en sommes pas (encore) ici, il y a de nombreux signaux qui ont été remontés cette nuit. Sur les réseaux sociaux et forums spécialisés, des propriétaires de NAS Synology ont constaté de nombreuses tentatives de connexion avec des adresses IP différentes avec le compte admin. Il s’agit donc d’une attaque de type brute-force.

Si ce n’est pas nouveau, les attaques sont régulières… mais ici, le nombre de cas détecté est inquiétant. À chaque tentative, une nouvelle adresse IP est utilisée afin de passer sous les radars. Nous vous appelons à la plus grande prudence dans les prochaines heures, même si aucune faille ne semble avoir été exploitée.

Conseils de sécurité pour votre NAS

Si c’est possible, nous vous conseillons de désactiver l’exposition de votre NAS à Internet… voire de l’éteindre. C’est radical, mais efficace. Nous savons que ce n’est pas toujours possible, mais voici ce que vous pouvez faire (si ce n’est pas déjà fait).

Surveillez les journaux de connexion de votre NAS Synology depuis le Centre des journaux. On ne le rappellera jamais assez, mais un NAS ne doit pas être DMZ (lire notre article). Si vous avez laissé la gestion des ports à l’UPnP, regardez bien les ports ouverts sur votre Box/routeur et désactivez ceux inutiles via le Panneau de configuration > Accès externe > Configuration du routeur. Seuls les ports et redirections nécessaires doivent être présents sur votre Box. Pensez à changer les ports par défaut. Enfin, nous vous rappelons les règles importantes à respecter :

- Désactivez le compte admin (Panneau de configuration > Utilisateurs et groupe) ;

- Utilisez des mots de passe fort (au moins 8 caractères avec une majuscule, une minuscule, un chiffre et un caractère spécial) ;

- Activez le blocage automatique des IP (Panneau de configuration > Sécurité > Protection) ;

- Autorisez uniquement les adresses IP en provenance de France (Panneau de configuration > Sécurité > Pare-feu) ;

- Mettez à jour régulièrement votre NAS (Panneau de configuration > Mise à jour et restauration) ;

Enfin, nous vous rappelons que notre article sur 10 conseils sécurité pour votre NAS est un peu ancien, mais reste toujours d’actualité. Soyez prudent avec vos données, votre NAS, et pensez à faire des sauvegardes !

Source: Synology : des attaques ciblées sont en cours… – Cachem

Créer un menu déroulant conditionnel multiligne sur Google Sheets

Créer un menu déroulant conditionnel sur Google Sheets

Avant cela, je vous explique la fonction filter() du tableur de Google. Son intérêt est enfantin. En effet, cette fonction permet de lister ou filtrer toutes les lignes d’une colonne en fonction d’une donnée présente dans une autre colonne. Dans notre cas nous souhaitons référencer tous les produits proposer par un fournisseur.

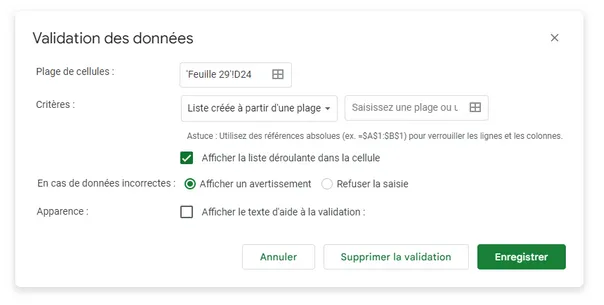

Nous allons d’abord créer un menu déroulant pour nos fournisseurs.

- Dans le menu Données, je sélectionne la fonction validations des données,

- Puis dans les critères je veille à ce que soit sélectionné “liste créée à partir d’une plage”.

- Je sélectionne la plage en question. Dans notre cas, je parle de la colonne C de notre base de données.

À présent que notre liste déroulante de fournisseur est créée. Nous allons filtrer les produits grâce au fournisseur que nous sélectionnerons. Pour cela, nous utilisons la fonction Filter() à laquelle nous allons donner les arguments la plage correspondante à la liste de nos produits. Puis, nous lui indiquons une condition qui correspond à la plage de nos fournisseurs. Ensuite nous lui demandons de vérifier uniquement celui que nous aurons sélectionné dans notre menu déroulant.

Maintenant sélectionnez votre fournisseur dans la liste pour voir instantanément apparaitre tous les produits lui étant attribués. Créer un menu déroulant de cette liste via le menu donnés, Validation des donnes puis la liste créer à partir d’une plage. Je sélectionne ma colonne contenant mon filtre de données.

Créer un menu déroulant conditionnel multiligne sur Google Sheets

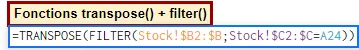

Si cette solution est parfaite pour un seul menu déroulant. Nous pouvons améliorer cette solution afin de l’appliquer sur plusieurs lignes d’un même tableau. Pour cela, nous allons utiliser en plus de la fonction filter() la fonction transpose(). L’intérêt de la fonction transpose est de transposer des colonnes en lignes. Dans notre cas, cela permettra de lister tous les produits de notre fournisseur non pas dans une colonne mais sur la même ligne que notre menu déroulant.

Saisissez donc la fonction transpose(), puis nous lui ajoutons la fonction filter() avec comme plage la colonne la liste de tous nos produits. Attention, pensez bien à verrouiller les lignes et les colonnes avec le symbole dollars, car nous allons ensuite dupliquer notre formule. Enfin, nous donnerons comme conditions la colonne de nos fournisseurs avec comme argument celui que nous sélectionnerons dans le menu déroulant.

Aussitôt validé, nous constatons que tous les produits de notre fournisseur sont listés sur une seule ligne. Créons un nouveau menu déroulant pour nos produits, toujours en passant par le menu donné, validations de données, Créer une liste à parti d’une plage. Cependant, ne sélectionnez pas une colonne mais la ligne de données créer avec la fonction transpose

Nous allons pouvoir dupliquer vers le bas notre fonction transpose pour l’appliqué à tout notre tableau. Faites-en de même avec le menu déroulant de notre liste de produits.

Voilà, à présent, tu as créé un menu déroulant conditionnel multiligne sur Google Sheets

Source: Créer un menu déroulant conditionnel multiligne sur Google Sheets

Windows 11 et les défaillances, le gestionnaire des tâches va faciliter le dépannage

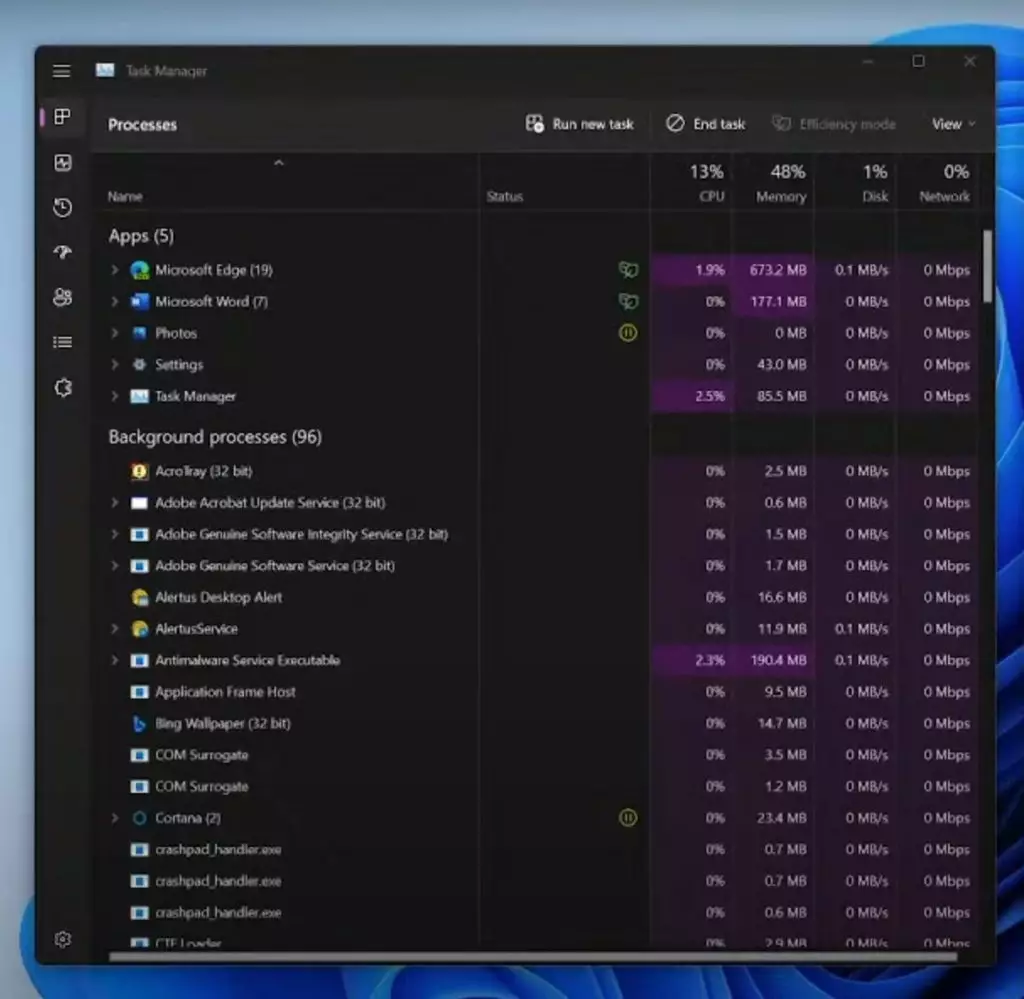

Windows 11 22H2 va proposer de nombreuses nouveautés. Les utilisateurs inscrits au programme Windows Insider peuvent déjà avoir un avant-goût de ce contenu. Il est possible de découvrir le retour du glisser-déposer au niveau de la barre des tâches, des menus contextuels plus rapides ou encore d’un gestionnaire des tâches revisité.

Ce dernier fait partie des avancées les plus marquantes de cette première mise à jour des fonctionnalités de Windows 11. Microsoft a retravaillé son look avec l’adoption des codes du Fluent Design et de WinUI 3.0 facelift. A cela s’ajoute une nouvelle mise à page avec les options clés au niveau de la colonne de gauche. Nous retrouvons ainsi une approche similaire à celle de Paramètres.

Avec Windows 11 Build 22588, Microsoft introduit une nouvelle fonctionnalité. Elle permet de générer un Kernel ou un crash dump complet via le Gestionnaire des tâches. Si vous êtes un utilisateur de longue date de cet OS vous connaissez le Crash Dump. Ce fichier est généré automatiquement si le système d’exploitation plante avec comme verdict un BSOD (écran bleu de la mort).

S’il est possible de générer un crash dump à l’aide du panneau de configuration, l’opération est aussi possible directement à partir du gestionnaire des tâches. Cette avancée est intéressante car la résolution de certains problèmes se simplifie. Pourquoi ? Un Crash Dump inclut l’enregistrement de la mémoire système au moment d’un plantage.

A cela s’ajoute des optimisations de performance. Le gestionnaire des tâches gagne en rapidité en raison d’une robe plus légère. Elle exploite par exemple l’effet MICA. La réorganisation du contenu est censé proposer un environnement plus convivial en particulier sur les écrans tactiles.

Enfin nous avons aussi d’un « mode efficacité » afin de limiter les ressources système (CPU) pour certains programmes et processus spécifiques. Cette nouveauté est utile pour les ordinateurs portables car la possibilité de limiter manuellement l’utilisation du processeur est un moyen d’optimiser l’usage de la batterie.

Source: Windows 11 et les défaillances, le gestionnaire des tâches va faciliter le dépannage – GinjFo

Face aux menaces multiples, les équipes de cybersécurité crient à l’épuisement

Cyber extorsion, deepfakes et autres… Les équipes informatiques sont pour beaucoup à bout de souffle, avec un phénomène d’épuisement renforcé par un contexte géopolitique pour le moins délicat.

Le monde de la cybersécurité est en ébullition depuis plusieurs années, en raison notamment de la professionnalisation des attaquants, de la pandémie de COVID-19 et du nombre de victimes potentielles de plus en plus important. Mais depuis l’invasion de l’Ukraine par la Russie, on assiste à une recrudescence massive des cyberattaques, comme 65 % des professionnels du secteur l’affirment, dans le dernier rapport annuel de VMware dédié à la sécurité. La conséquence est fâcheuse pour les femmes et les hommes de la cyber, qui font remonter un état d’épuisement.

Un épuisement des forces cyber préoccupant

La principale donnée à retenir de l’étude est celle de l’épuisement professionnel des équipes informatiques, qui semble devenir un problème récurrent et inquiétant. Au cours des douze derniers mois par exemple, 47 % des équipes informatiques interrogées ont affirmé avoir déclaré le burnout d’un ou plusieurs de leurs membres, évoquant une pression extrême comme principal motif.

69 % des employés interrogés avouent même avoir envisagé de quitter leur poste. Alors comment prévenir ces burnouts et autres situations de dépit ? Deux tiers des entreprises conscientes du phénomène indiquent avoir lancé des programmes en interne pour améliorer le bien-être des salariés cyber. Mais contre quoi doivent-elles lutter ?

En cause ? La multiplication des attaques et leur diversité

Sur le chemin d’une meilleure lutte contre les cyberattaques, les entreprises vont devoir prendre en considération plusieurs paramètres. « Notre rapport révèle que deux tiers des répondants ont constaté l’utilisation de deepfakes dans le cadre d’une attaque, soit 13 % de plus que l’année précédente, l’e-mail étant par ailleurs le vecteur de choix. Les cybercriminels ne se limitent plus à des technologies de vidéo ou de voix synthétique dans le cadre de leurs opérations d’influence ou de désinformation. Désormais, ils utilisent des deepfakes pour compromettre les organisations et accéder à leurs environnements », explique le directeur de la stratégie de cybersécurité chez VMware, Rick McElroy.

Outre les deepfakes, les stratégies de cyber extorsion pullulent aujourd’hui, surtout chez les auteurs de ransomwares, dont les attaques sont facilitées par la collaboration entre groupes cybercriminels. 57 % des personnes interrogées déclarent avoir été victimes d’une attaque de ce type au cours des 12 derniers mois.

Les API (interfaces de programmation d’application) sont aussi devenues une cible privilégiée des hackers, les entreprises les utilisant de plus en plus pour booster leur croissance. Les attaquants décident en effet de compromettre la sécurité des API. 42 % des répondants affirment que les pirates choisissent d’abord de révéler des données sensibles ou privilégient les attaques par injections SQL et d’API. Les attaques par déni de service distribué arrivent ensuite.

Enfin, les entreprises ont encore du mal à appréhender les déplacements latéraux, qui représentent 25 % de l’ensemble des attaques. Les cybercriminels peuvent aussi bien basculer des hôtes de script aux systèmes de stockage de fichiers, en passant par PowerShell ou les plateformes de communication professionnelle. Les attaquants exploitent tout ce qu’ils ont sous la main pour étudier les réseaux de leurs cibles en profondeur. Mieux vaut alors avoir la plus grande visibilité possible sur la surface d’attaque élargie d’aujourd’hui, pour affronter les pires scénarios.

Source: Face aux menaces multiples, les équipes de cybersécurité crient à l’épuisement

Le Japon essaie toujours d’en finir avec les disquettes en 2022

Nous sommes en 2022 après Jésus-Christ. Toute la planète se sert de supports de stockage modernes pour conserver ses données… Toute ? Non ! Un pays peuplé d’irréductibles fonctionnaires résiste encore et toujours aux solutions les plus modernes, en continuant de faire appel régulièrement des disquettes. Et, ce pays, c’est le Japon.

Mais, cette situation est censée évoluer bientôt. C’est en tout cas l’engagement qu’a pris le ministre japonais en charge du Numérique, Taro Kono. Lors de la cinquième conférence sur le concept de société numérique au Japon, l’intéressé a promis de débarrasser l’administration d’un certain nombre de technologies et d’appareils obsolètes. Et, la disquette en fait partie.

Le Japon déclare la guerre aux disquettes

C’est même une bataille contre ces reliques du passé que le gouvernement entend mener. Sur Twitter, Taro Kono a ainsi annoncé le 31 août 2022 que son ministère « a déclaré la guerre aux disquettes ». Pour y parvenir, explique-t-il, il va falloir changer toutes les procédures qui obligent l’État, mais également les entreprises, à s’en servir. Près de 1 900 règles de ce type existent.

Cet assaut contre les disquettes a reçu le plein support du Premier ministre Fumio Kishida, qui est en poste depuis octobre 2021. En conférence de presse, les deux responsables politiques ont promis de « revoir ces pratiques rapidement », en faisant remarquer que c’est de toute façon le sens de l’histoire : « Où peut-on acheter une disquette de nos jours ? »

La persistance de la disquette au Japon apparait paradoxale pour un pays perçu comme aux avant-postes du progrès technique. Le contraste est saisissant pour un pays dont on loue l’avance sur tel ou tel sujet, par exemple, la robotique, mais qui est encore à se servir des disquettes de façon significative, mais également d’autres produits datés.

Dans son message sur Twitter, Taro Kono en a listé d’autres, d’ailleurs, comme les CD-ROM et les MiniDiscs, qui sont toujours requis pour soumettre des demandes et des formulaires. Autre cible annoncée du gouvernement nippon : le télécopieur. Là encore, il s’avère que le fax fait aussi de la résistance, en raison d’un soutien important dans le pays.

D’ailleurs, Taro Kono a déclaré avoir aussi l’intention d’en finir avec le fax : « Je cherche à me débarrasser du télécopieur, et j’ai toujours l’intention de le faire ». Mais, il doit composer avec une certaine hostilité au sein d’une partie de la population, que ce soit dans les entreprises, la bureaucratie ou même les particuliers. Un plan visant à tourner la page a ainsi dû être abandonné.

Les ambitions du gouvernement japonais contre les disquettes et un certain nombre d’autres supports n’ont pas la garantie d’être couronnées de succès. En 2021, l’ancien Premier ministre Yoshihide Suga avait promis lui aussi de réduire la dépendance du pays à l’égard de certains usages vieillots, mais la brièveté de son mandat ne lui a permis de mettre en œuvre son programme.

À un échelon plus local aussi, la bureaucratie essaie de basculer vers des outils plus modernes. C’est ce que montrait un reportage de Vice en novembre 2021, avec un effort à peine naissant des administrations locales visant à les éliminer progressivement. Un témoignage d’un intervenant au média illustrait bien la relative passivité du pays sur ce sujet : « Nous n’avons jamais eu de problème avec ça, donc nous avons continué à les utiliser. »

Les jeunes ne savent pas ce que sont les disquettes

Selon nos confrères, cela fait vingt ans que l’exécutif nippon souhaite actualiser ses pratiques en matière de traitement de l’information, notamment en basculant de plus en plus vers la dématérialisation, le numérique et les outils les plus récents. Une numérisation de plusieurs procédures administratives (garde d’enfants, maisons de retraite, municipalités) est attendue pour 2026.

Selon un classement daté de 2021 de l’école de commerce suisse IMD, le Japon est au 28e rang des nations en matière de compétitivité numérique. La France est 24e, l’Allemagne 18e, le Canada 13e, la Suisse 6e et les États-Unis 1er. Le Japon est sur une tendance négative, puisque ses précédents classements étaient 23e et 27e en 2019 et 2020.

Un classement de prime abord étonnant, mais qui s’éclaire au regard de la difficulté du pays à se mettre au niveau. On l’a vu avec Internet Explorer. Nikkei Asia signalait à la mi-juin que presque la moitié (49 %) des entreprises interrogées dans le pays en mars se sert encore d’IE, alors que Microsoft n’a cessé durant derniers mois de prévenir de la fin du support et de sa disparition.

La disquette sous sa forme 3,5 pouces est née au Japon, ce qui est peut-être un indice de sa longévité dans le pays — même si l’on peut aussi trouver des traces récentes de son emploi ailleurs. Ce n’est qu’en 2019 que l’armée américaine a renoncé aux disquettes pour lancer ses missiles nucléaires. Le Japon n’est ainsi pas le seul à avoir du mal à passer à autre chose.

Cela fait pourtant plus de dix ans que Sony a cessé de fabriquer les disquettes, les dernières unités étant sorties en 2011. Les plus jeunes générations n’en ont jamais manipulé et ne savent même pas les reconnaître : ce qui d’ailleurs pose la question de la représentation de la disquette comme symbole de sauvegarde sur le PC. Il serait temps, là aussi, de tourner la page.

Source: Le Japon essaie toujours d’en finir avec les disquettes en 2022 – Numerama

Découvrez les dangers de la lumière bleue contenue dans des écrans

La digitalisation prend des mesures de plus en plus grandes à tel point que tout semble désormais à portée de main en ligne avec son smartphone ou encore son ordinateur.

Un simple clic peut ainsi permettre d’acheter des produits, d’en apprendre sur des sujets divers, de jouer ou encore d’être en contact avec un correspondant à l’autre bout du monde. Si toutes ces fonctionnalités sont globalement ludiques et super pratiques, elles ne sont pas sans risque.

La surexposition aux écrans est notamment un véritable trouble qui mine les internautes et les consommateurs de technologies. Les lumières des écrans d’ordinateurs, de smartphone, de tablettes et de télévision par exemple peuvent avoir de graves effets néfastes sur la santé.

Découvrez les dangers de la lumière bleue des écrans d’appareils électroniques !

La lumière bleue des écrans : qu’est-ce que c’est ?

La lumière bleue ou lumière Haute Energie Visible (HEV) est une partie du spectre de la lumière solaire. Elle a une longueur d’onde comprise entre 380 et 500 nanomètres.

Aussi émise par les écrans d’appareils électroniques utilisés au quotidien, cette lumière expose à bien des risques. Avec les temps moyens d’exposition aux écrans qui sont de plus en plus élevés, les effets de ces rayons sur la santé et le bien-être sont d’autant plus importants.

Les dangers sur la santé oculaire

La lumière bleue est le spectre lumineux le plus dangereux. Elle agresse continuellement lorsqu’on est en face d’un écran, quel qu’il soit. L’œil est bien le premier organe affecté.

Contrairement aux rayons ultra-violets qui ne peuvent pas entrer dans la rétine, la lumière bleue la pénètre et peut l’endommager. On parle alors de dommages photochimiques ou photorétinite.

À la longue, ces expositions répétées augmentent le risque de développer une dégénérescence maculaire ou DMLA. En absence de prises de mesures préventives ou curatives appropriées, les conséquences peuvent être d’autant plus grandes et conduire à un cancer.

Toutefois, de nombreux signes peuvent alerter et inviter à tout éteindre, ne serait-ce que pour un moment. Vous devriez faire attention aux symptômes comme :

- Avoir les yeux secs ;

- Une vue trouble ;

- Ressentir des maux de tête ;

- Sentir de la fatigue oculaire, etc.

Les risques de développer des maux d’yeux sont clairement plus élevés lorsqu’on est continuellement exposé aux écrans. Toutefois, les meilleurs écrans de qualité préservent mieux la santé oculaire.

L’impact sur la qualité du sommeil

Les smartphones et de nombreux écrans électroniques sont addictifs. D’ailleurs, diverses études scientifiques prouvent ceci : plus on est exposé aux écrans, plus on a envie d’y rester.

Ceci explique notamment que de nombreuses personnes se retrouvent à encore avoir les yeux rivés sur leur écran à des heures très tardives. Notez que ces mauvaises habitudes donnent l’impression au cerveau d’être en journée. L’endormissement est alors grandement retardé.

En outre, si on se réveille chaque jour presque à la même heure, c’est en raison du rythme circadien qui régule l’ensemble des 24 heures d’une journée. Encore appelée horloge biologique, elle est sous le contrôle de l’hormone mélatonine sécrétée par la glande pinéale.

Lorsque le soleil disparaît en fin de journée, la production de mélatonine augmente pour favoriser l’endormissement. Or, la lumière bleue émise par les écrans de smartphones et d’ordinateurs notamment est captée par les cellules rétiniennes qui transmettent un message à la glande pinéale.

Elle reste alors au repos et la production de mélatonine est considérablement réduite. Il s’en suit un endormissement lent et un sommeil non réparateur qui ont de nombreux autres impacts négatifs.

Les conséquences de la lumière bleue sur l’humeur générale

Généralement, une mauvaise nuit conduit inévitablement à une mauvaise journée. Et il est de plus en plus fréquent de mal dormir ou de dormir très peu en raison de la grande exposition à la lumière bleue des écrans.

Rester longtemps exposé à la lumière bleue de ses écrans a ainsi une grande incidence sur l’humeur et sur la qualité de vie en général. Ceci crée notamment de l’anxiété, une perte de productivité, de l’irritabilité, de la dépression et une détérioration de la qualité des relations sociales.

Les meilleures solutions contre la surexposition à la lumière bleue

Face à tous ces dangers, il est primordial de prendre certaines mesures pour être moins exposé aux lumières bleues. Pour cela, vous pouvez :

- Opter pour l’utilisation de filtres anti-lumière bleue sur vos écrans ;

- Porter des lunettes anti-lumière bleue ;

- Privilégier les appareils électroniques dont les écrans utilisent des technologies avancées qui minimisent l’impact de la lumière bleue ;

- Prendre quelques secondes de pause après une demi-heure d’exposition aux écrans ;

- Éteindre tous les écrans 2 à 3 heures avant le coucher, etc.

En conclusion, on retient que si les écrans numériques sont d’une grande utilité au quotidien dans de multiples tâches, ils peuvent grandement affecter la qualité de vie.

L’état des yeux, la qualité des relations sociales et les capacités cognitives peuvent être négativement impactés par la lumière bleue émise par les écrans de téléphones, de télévisions, d’ordinateurs, etc. Il est donc primordial de les utiliser avec mesure.

Source: Découvrez les dangers de la lumière bleue contenue dans des écrans

Cybersécurité des hôpitaux : une enveloppe de 20 millions d’euros du gouvernement

Avec l’objectif annoncé de renforcer la cybersécurité des établissements de santé, une enveloppe supplémentaire de 20 millions d’euros est débloquée par le gouvernement.

Ministre de la Santé et de la Prévention et ministre délégué chargé de la Transition numérique et des Télécommunications, François Braun et Jean-Noël Barrot ont annoncé un investissement de 20 millions d’euros supplémentaires pour le renforcement de la cybersécurité des hôpitaux et établissements de santé en France.

Cette annonce au eu lieu après la cyberattaque dont a été victime le Centre Hospitalier Sud Francilien (CHSF) à Corbeil-Essonnes en Île-de-France. En raison de cette cyberattaque, un plan blanc a été déclenché le 21 août.

Un type de ransomware a été identifié – il pourrait s’agir de Lockbit – et une demande de rançon de 10 millions de dollars a été formulée par l’attaquant. Le paiement de cette rançon est évidemment totalement écarté. François Braun a qualifié d’inadmissible la cyberattaque en l’encontre du CHSF, et Jean-Noël Barrot a souligné que » la cybersécurité des hôpitaux est une priorité du gouvernement. «

Pour des audits de l’Anssi

En France, 135 groupements hospitaliers ont été intégrés à la liste des opérateurs de service essentiels. Avec le contrôle de l’Agence Nationale de la Sécurité des Systèmes d’Information (Anssi), cela implique la mise en application de règles de sécurité informatique plus strictes et les meilleures pratiques de cybersécurité pour les systèmes d’information.

Pour le renforcement de la cybersécurité des établissements de santé avec la réalisation d’audits, une première enveloppe de 25 millions d’euros avait été annoncée l’année dernière. Elle faisait partie des 136 millions d’euros dédiés au budget de l’Anssi.

Les 20 millions d’euros supplémentaires seront » tirés des moyens débloqués à l’occasion du Ségur du numérique en santé « , rapporte l’AFP. » Ils permettront de quasi doubler le nombre d’établissements de santé bénéficiant de ce parcours de sécurisation qui les immunisera contre ce type d’attaques « , a déclaré Jean-Noël Barrot.

Source: Cybersécurité des hôpitaux : une enveloppe de 20 millions d’euros du gouvernement