Archives

now browsing by author

Quels risques de sécurité se cachent dans vos cadeaux de Noël cette année ?

Par le passé, les sapins sous lesquels croulaient les cadeaux de Noël aux emballages chatoyants représentaient un réel risque car les voleurs aiment tout particulièrement sévir lors des fêtes de fin d’année. Désormais, si les papiers cadeaux ou cellophane aux couleurs festives, les boîtes cadeaux et les rubans sous vote sapin cachent les derniers appareils portables et gadgets technologiques, les risques encourus se font eux plus discrets, et les menaces en découlant pourraient vous coûter bien plus cher.

Les gadgets électroniques, les jeux connectés à un réseau sans fil, les appareils connectés, les tablettes, les téléphones portables et même les onéreux ordinateurs portables auront la part belle parmi les cadeaux sous le sapin cette année encore.

L’association anglaise des professionnels du jouet a dévoilé son Top 12 des jouets les plus populaires pour Noël 2015, prédisant que la tête du classement serait remportée par la Maison magique de Mme Camille de la série Tut Tut copains de Vtech. Pardon ? Vous avez dit Vtech ?

Selon gizmag, nos chères têtes blondes s’attendent aujourd’hui à ce que les jouets offerts puissent se connecter à Internet et être couplés à des appareils intelligents, leur permettant ainsi d’accéder aux dernières tendances technologiques en date, parfois même avant leurs parents. Toutefois, chers parents, bien que nous ne puissions que vous recommander de réfléchir à deux fois avant d’acheter à vos enfants un jouet connecté, soyez vous aussi vigilants car, comme vous pourrez le lire ci-dessous, les risques de sécurité ne concernent pas uniquement les gadgets pour enfants.

L’Internet des objets (IdO) devient rapidement partie intégrante de notre réalité car un plus grand nombre de nos objets du quotidien renferment maintenant de l’électronique, des logiciels, des capteurs ou sont capables de se connecter au réseau, leur permettant ainsi de recueillir et d’échanger des données. Combien de ces objets, pensez-vous alors, peuvent se transformer en vrais chevaux de Troie ? La guerre de Troie prit fin quand les Grecs firent preuve de malice pour entrer dans la ville de Troie, cachant des soldats dans un énorme cheval de bois. Les Grecs firent semblant d’embarquer sur leurs navires et de prendre le large tandis que les Troyens, peu méfiants, s’emparaient du cheval en signe de victoire, le faisant entrer dans la ville. Plus tard cette nuit-là, les Grecs sortirent tant bien que mal dudit cheval de bois et ouvrirent les portes de la ville au reste de l’armée grecque afin que cette dernière pénètre dans la ville et la détruise. Quels attaquants peuvent potentiellement surgir de vos cadeaux de Noël ?

Réfléchissez-y à deux fois avant d’acheter les cadeaux suivants

Des consoles réputées aux objets connectés novateurs à porter, nombreux sont les fabricants luttant désespérément contre les pirates et les attaquants.

1er risque de sécurité ce Noël : les consoles de jeux demandant trop d’informations personnelles

Les consoles de jeux peuvent être piratées et les données qu’elles renferment dérobées. Selon de nombreux observateurs, la Playstation de Sony est une cible de prédilection pour les pirates. Certains ont déjà fait preuve de leurs talents en 2011 en dérobant les données personnelles de millions d’utilisateurs du Playstation Network (PSN). Un grand nombre de ces derniers ont estimé que la réponse de Sony à ce problème fut loin d’être à la hauteur car la firme continue de demander le même type d’informations personnelles et financières que les banques, sans pour autant fournir un environnement suffisamment sécurisé. Des pirates se sont même récemment amusés à prouver que la cybersécurité reste un point faible chez Sony en lançant une gigantesque attaque par déni de service (DDos).

2e risque de sécurité ce Noël : les tablettes et applis stockant vos données sur les serveurs des fabricants

Quand les tablettes, ou les applications qui y sont téléchargées, demandent à vos enfants de renseigner des données personnelles (comme leurs nom, adresse ou date de naissance), de télécharger une photo de profil, d’enregistrer des conversations audio ou de conserver les journaux des discussions, votre famille entière se trouve à risque car lesdits fichiers seront stockés sur les serveurs des fabricants.

Un pirate a profité de cette situation le mois passé pour dérober les données de 4,8 millions de clients sur les serveurs du géant chinois des jouets électroniques VTech, s’emparant de dizaines de gigaoctets de données sous forme de photos de profil, fichiers audio ou journaux de discussions après que VTech ait encouragé parents et enfants à télécharger leurs portraits pour les utiliser avec des applis comme Kid Connect permettant une interaction facile entre parents et enfants. Le pirate a donc téléchargé quelque 200 gigaoctets de ces photos et les journaux et enregistrements de discussion correspondants. Beaucoup se demandent encore pourquoi VTech a stocké les données sur ses serveurs et pourquoi la réponse de la société au piratage fut la mise hors ligne de ceux-ci. Dan Goodin, blogueur réputé, a commenté : “Cela n’a guère aidé les millions de victimes ayant déjà souffert de cette gaffe de sécurité monumentale”.

3e risque de sécurité ce Noël : les robots, ours en peluche et poupées connectés

Les robots, ours en peluche et poupées connectés sont une réelle source de risque car les pirates peuvent en extraire, sur les réseaux sans fil, des informations comme des identifiants et noms ou des fichiers MP3. Ils peuvent également pirater et déchiffrer les cookies de session vous identifiant sur un service comme Twitter ou Google afin de s’emparer de vos comptes sans même avoir besoin de vos mots de passe. Et ce n’est que la partie visible de l’iceberg. De tels attaquants sont également en mesure d’intercepter des communications entre votre enfant et son jouet. Par exemple, Hello Barbie propose des conversations en temps réel entre elle et votre enfant en enregistrant et téléchargeant l’audio sur le nuage afin qu’une intelligence artificielle formule instantanément des réponses. Le chercheur en sécurité Matt Jakubowski a dernièrement réussi à pirater le système d’exploitation d’Hello Barbie puis a déclaré que les informations qu’il avait été en mesure d’extraire permettraient à une personne malveillante de trouver le domicile d’un utilisateur, d’accéder au réseau domestique et de récupérer tous les enregistrements du jouet.

4e risque de sécurité ce Noël : les montres intelligentes

Une étude menée par Hewlett-Packard et publiée en juillet cette année a examiné 10 montres intelligentes et découvert que chacune d’entre elles comportait des déficiences significatives notamment en termes d’authentification, de chiffrage ou de confidentialité. La montre intelligente pour enfants la plus vendue à Noël 2014 était la Kidizoom de VTech, pensée pour les 6-12 ans. Bien qu’elle ne figure pas dans l’étude menée par HP, la récente faille de sécurité chez VTech par le biais de la tablette (voir risque n°3) doit inciter les parents à redoubler de vigilance.

5e risque de sécurité ce Noël : les moniteurs d’activités

Les appareils à porter comme les Fitbit Force, Jawbone Up, Fitbug Orb ou Nike FuelBand SE stockent une grande quantité d’informations personnelles de l’utilisateur. Ces appareils associent les informations recueillies au profil d’un utilisateur via un PC portable ou un smartphone, par le biais d’une connexion Bluetooth, et les envoient également sur le nuage afin d’en garder trace. C’est lors de ces échanges de données que les pirates sont mieux à même de pirater lesdites informations. Bien que certaines données, comme la distance parcourue, ne présentent que très peu d’intérêt, ces échanges permettent à des pirates d’entrer par une porte dérobée sur le portable ou le smartphone d’un utilisateur et d’avoir accès à une mine de données privées.

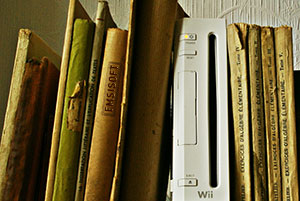

6e risque de sécurité ce Noël : les consoles de jeux ne s’éteignant pas

Il existe toujours un risque que les pirates arrivent à exploiter les failles des consoles de jeux vidéo quand celles-ci sont en veille. Nombreux sont ceux qui pensent que le risque est d’autant plus important qu’il existe une armada d’appareils qui non seulement autorisent, mais s’attendent à être commandés à distance et reprogrammés, comme la Nintendo Wii, capable de communiquer par Internet même quand elle semble éteinte. Cela est principalement dû au fait qu’éteindre ne signifie pas toujours mettre hors tension mais également mettre en veille. Les experts en sécurité recommandent aux utilisateurs de Nintendo Wii de procéder à une vraie mise hors tension en débranchant le cordon d’alimentation et le câble Ethernet. Si elle fonctionne sur pile ou si vous utilisez un réseau sans fil, le seul moyen de garantir votre sécurité quand vous n’utilisez pas la Wii est d’éteindre le routeur.

7e risque de sécurité ce Noël : les smartphones et leurs applis

Il y a quelques années, l’Agence européenne chargée de la sécurité des réseaux et de l’information avait identifié les 10 risques de sécurité les plus probables pour les utilisateurs de smartphones ; aujourd’hui le classement reste sensiblement le même bien que la popularité des applications comme WhatsApp attire un nombre toujours croissant de fraudeurs, faisant croître par là même les risques d’hameçonnage.

Découvrez ci-après les risques que nous considérons les plus probables :

- Hameçonnage : un attaquant recueille les identifiants des utilisateurs (comme les mots de passe et numéro de carte de crédit) par le biais d’applications, d’e-mails ou de textos frauduleux paraissant toutefois véridiques. Consultez notre billet sur WhatsApp.

- Vol de smartphone : qu’il ait été dérobé ou perdu, si sa mémoire ou son support amovible ne sont pas protégés, un attaquant aura sans problème accès aux données renfermées.

- Déclassement de smartphone : si la procédure n’est pas correctement effectuée, un attaquant aura là encore sans problème accès aux données renfermées.

- Espiogiciels pré-installés : s’il renferme des espiogiciels, un attaquant pourra accéder à des données d’autrui et les rendre vulnérables. La majorité des “applications espionnes” sont en fait des arnaques transformant potentiellement un smartphone appareil espion.

8e risque de sécurité ce Noël : les jouets dotés de caméra et de micro

Tous les jouets comprenant des micros et des caméras peuvent permettre à quelqu’un d’écouter vos conversations, d’espionner vos enfants ou de commander vos appareils domestiques sans que les parents n’aient accordé leur permission.

Google vient d’ailleurs de breveter une technologie leur permettant de faire exactement cela.

9e risque de sécurité ce Noël : les accolades chaleureuses

Avec tous les risques potentiels associés aux cadeaux hi-tech, pourquoi ne pas tourner plutôt vers un cadeau traditionnel comme une bonne accolade en cette fin d’année ? Le plus gros risque à courir est que vous en receviez une en retour ! De toute manière, l’esprit de Noël ne réside pas dans les cadeaux mais dans le don de soi. Alors ne pensez pas qu’à prendre vos proches dans vos bras, mais accordez-leur aussi de votre temps : passez du temps avec vos enfants, votre famille et vos amis au lieu de simplement leur acheter le dernier gadget à la mode pour les tenir occupés.

Et si nous avions réussi à vous faire tellement peur que vous n’envisagiez même plus d’offrir un cadeau matériel mais préfériez plutôt faire don de la somme allouée à un organisme de bienfaisance de la part de vos proches, nous vous prions d’en vérifier la légitimité car nombreuses sont les arnaques dirigées aux personnes faisant preuve de générosité ce Noël :

- Vérifiez toujours que l’association est bien celle qu’elle prétend être et non un clone frauduleux d’une association réputée

- Ne faites jamais de don suite à un e-mail reçu d’un particulier ou d’une société

- Recherchez sur Google si l’association en question a été signalée comme frauduleuse ou sujette à arnaques.

10e risque de sécurité ce Noël : les chaussettes en fibres synthétiques

Les chaussettes en fibres autres que laine ou coton présentent des risques bien réels. Vous pourriez bien devoir ouvrir toutes les portes et fenêtres de votre petit chez-vous pour chasser les mauvaises odeurs, et ainsi vous exposer à un bon vieux cambriolage !

En parlant de cambriolage, consultez ci-dessous la liste des autres menaces de cybersécurité de saison…

Autres menaces liées à la cybersécurité ce Noël

Les menaces liées à la cybersécurité se trouvent partout, pas seulement sous le sapin. Où que vous fassiez vos achats, dans une boutique réelle ou virtuelle, et quand vous n’êtes pas à la maison, surtout redoublez de prudence.

- Rappelez-vous : Ne dévoilez JAMAIS l’entièreté des informations de votre carte de crédit (nom, numéro, date d’expiration et code de sécurité) dans des communications non sécurisées comme des e-mails. Ces informations ne doivent être envoyées que sur des sites chiffrés utilisant une URL commençant par “https” et non “http”.

- Si vous utilisez une carte de crédit ou de débit, vérifiez régulièrement vos extraits de compte, même maintenant que la technologie des cartes à puce, désormais norme, sauvegarde les données sur des circuits intégrés plutôt que des bandes magnétiques. Les données de carte volées peuvent toujours être utilisées frauduleusement lors d’achats où l’utilisateur n’a nul besoin de montrer sa carte, comme lors d’achats en ligne.

- Un grand nombre d’experts en sécurité pensent également que les commerçants sont également plus à risque lors des fêtes de fin d’année. Peut-être serait-il bon d’éviter de faire vos achats en ligne lors des semaines clés de cette période de ventes charnière qu’est Noël, quand le trafic DDoS peut facilement être pris pour un pic de ventes et donc non identifié comme une attaque.

- Beaucoup de commerçants vous incitent désormais à télécharger l’application de leur boutique. Soyez vigilant, elles aussi peuvent comporter des failles de sécurité et ne pas résister à des attaques malveillantes. Demandez expressément comment vos informations personnelles seront protégées. N’utilisez que des applications reconnues et éprouvées. Ne soyez pas parmi les premiers à les utiliser… et à en payer le prix fort. (Veillez également à ce que soit installée la dernière version d’Emsisoft Mobile Security.)

- Les achats en ligne font partie intégrante du quotidien désormais alors n’autorisez jamais le livreur àlaisser les paquets sur votre palier, à la vue de tous, car rien n’est plus flagrant pour indiquer à des voleurs que vous n’êtes pas chez vous.

- Ne laissez pas non plus traîner les emballages de vos faramineux achats ou cadeaux reçus (par ex. nouveaux téléviseur, tablette, PC) devant chez vous une fois Noël passé. Ils attirent les voleurs comme la peste ! Et si ces derniers cherchaient la meilleure maison à cambrioler dans votre rue, nulle doute que vous seriez une cible de choix.

Recommandations d’avant-connexion…

Déballer à Noël le dernier gadget à la mode fera certes très plaisir, toutefois les ennuis risquent fort de commencer pour l’utilisateur dès sa tentative de connexion à un réseau professionnel ou domestique… On nous a récemment signalé l’apparition de “publiciels de Troie” touchant les portables sous Android ainsi qu’un nouveau maliciel sous iOS appelé XcodeGhost. Généralement, les applications ne sont pas autorisées à accéder aux fichiers créés par d’autres applications, toutefois si elles obtiennent un accès racine, comme ces maliciels sous Android et iOS sont en mesure de le faire, ces restrictions ne sont plus d’actualité. Alors veillez àavoir installé la dernière version d’Emsisoft Anti-Malware ou Emsisoft Mobile Security, afin d’avoir l’esprit tranquille lors de tout échange de données cette saison.

Source : Emsisoft

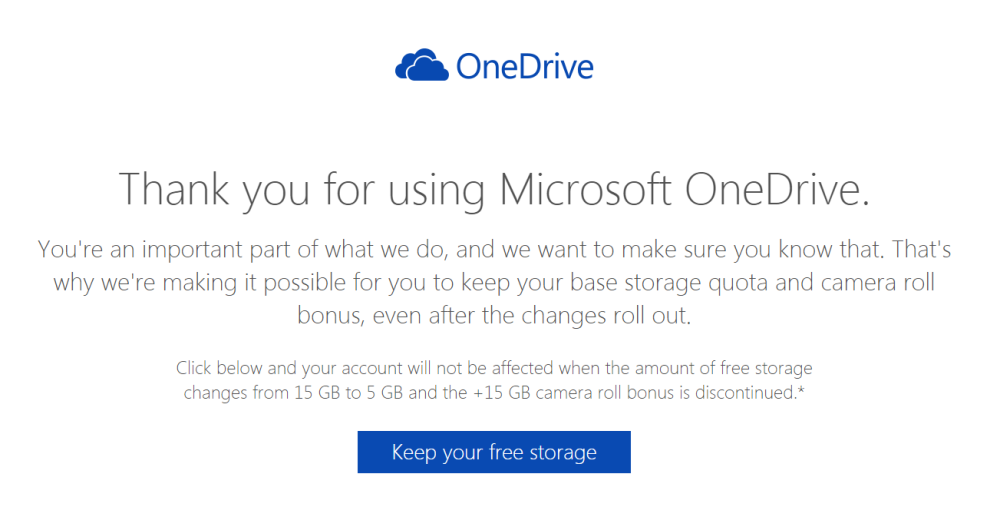

OneDrive : Microsoft fait un geste pour les utilisateurs gratuits

Au début du mois de novembre dernier, Microsoft annonçait revoir drastiquement les espaces de stockages de ses différentes offres de OneDrive. Suite à la fureur de nombre de ses utilisateurs, la société américaine a décidé de faire partiellement marche arrière pour les utilisateurs gratuits.

Il y a un peu plus d’un mois et demi, Microsoft avait décidé que, suite à de nombreux abus, il mettait fin aux espaces de stockages illimités de certaines offres de OneDrive. Cette restriction ne touchait d’ailleurs pas uniquement les offres les plus chères, elles concernaient également les comptes des utilisateurs gratuits, qui disposaient alors de 15 ou 30 Go pour y stocker leurs photos.

Les décisions de Microsoft avaient alors provoqué un grand sentiment d’injustice auprès des utilisateurs de OneDrive. Il faut dire que la communication de Microsoft était maladroite : sous prétexte que certains abusaient des offres illimitées, tous les utilisateurs étaient touchés par les restrictions. Une communication maladroite que la firme de Redmond reconnaît aujourd’hui. « Nous avons compris que l’annonce que nous avons faite ne faisait qu’accuser nos clients d’utiliser nos produits. Pour cela, nous sommes réellement désolés et nous aimerions nous excuser auprès de la communauté ».

Les anciens utilisateurs gratuits pourront conserver 15 Go d’espace de stockage

Pas question pour autant de revenir sur les décisions de novembre dernier. Le seul geste que Microsoft concède auprès de ses clients, concerne les utilisateurs gratuits. Ceux qui disposaient d’un compte gratuit avec 15 Go d’espace de stockage et/ou 15 Go d’espace de stockage supplémentaire pour héberger des photos, pourront conserver leur espace de stockage s’il le souhaite, au lieu de passer aux 5 Go prévus pour le début du mois prochain. Pour ce faire, il suffit de se rendre sur cette page avant la fin du mois de janvier et se connecter à son compte Microsoft.

Une manière pour la société de Satya Nadella de conserver la fidélité de ses anciens utilisateurs et surtout de les inciter à passer à un moment ou à un autre vers une offre payante.

Source : FrAndroid

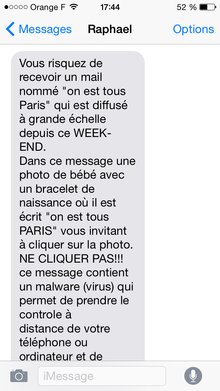

Alerte au virus « on est tous Paris » sous forme de chaîne SMS : gare au canular

Un SMS invite les internautes à se méfier d’un prétendu courrier électronique véhiculant un virus informatique. Cette chaîne en forme de spam est la résurgence d’un canular déjà remarqué suite aux attentats du début d’année.

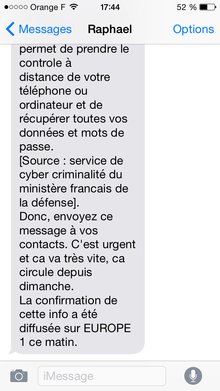

La rumeur ne se propage jamais aussi bien qu’en période de crise, comme l’ont bien montré les réseaux sociaux suite aux attentats perpétrés à Paris le 13 novembre dernier. Lundi, elle s’est notamment manifestée par le biais d’un SMS visant à alerter sur la prétendue propagation d’un virus par email.

« Vous risquez de recevoir un mail nommé « on est tous Paris », qui est diffusé à grande échelle depuis ce WEEK-END », attaque le message. « Dans ce message une photo de bébé avec un bracelet de naissance où il est écrit « on est tous PARIS » vous invitant à cliquer sur la photo. NE CLIQUER PAS!!! ce message contient un malware (virus) qui permet de prendre le controle à distance de votre ordinateur et de récupérer toutes vos données et mots de passe ».

L’assertion est renforcée par la mention d’une source : le « service de cyber criminalité du ministère francais de la défense » et, caution ultime, la diffusion d’une confirmation « sur EUROPE 1 ce matin ». Dernier détail, et non des moindres : le texte appelle expressément le destinataire à se faire le relais du message vers tous ses contacts.

Que penser d’une telle alerte ? Dans la forme, deux éléments doivent immédiatement attirer l’attention : en premier lieu, les fautes d’orthographe et la typographie approximative. Vient ensuite cette injonction à diffuser l’information, caractéristique des chaînes qui inondaient un temps les boîtes mail.

Quelques failles se montrent aussi sur le fond : le ministère (français) de la Défense ne dispose pas à proprement parler d’un « service de cybercriminalité » et les virus informatiques ne se propagent pas nécessairement au simple clic sur une photo.

Le canular est d’autant plus évident que le message en question n’est qu’une déclinaison d’une précédente campagne de désinformation survenue après l’attaque de Charlie Hebdo, en janvier dernier. À l’époque, le bébé portait un bracelet « On est tous Charlie ».

Attention toutefois : comme le signale très justement le site spécialisé dans ces canulars Hoaxbuster, le fait que cette campagne de SMS relève de l’intox ne signifie pas qu’il n’y a pas des tentatives de piratage utilisant un mode opératoire similaire ou proche à celui qui est évoqué ici.

Qu’il s’agisse d’un email ou d’un SMS, mieux vaut toujours considérer d’un oeil circonspect les messages au ton alarmiste, et mener des recherches ou solliciter ses proches avant de s’en faire le relais…

Source : Alerte au virus « on est tous Paris » sous forme de chaîne SMS : gare au canular

Microsoft a tenté d’installer Windows 10… sans rien dire

Vous étiez vous Windows 7 ou 8.1 et vous avez découvert Windows 10 dans votre PC ? Souriez, Microsoft a tenté d’installer son nouvel OS sans la moindre permission. Il parait que c’est la faute à un bug !

Selon le journal Forbes, de nombreux utilisateurs ont été invités à redémarrer leurs systèmes après avoir téléchargé ce qui semblait être des mises à jour de sécurité de bases. Après le redémarrage, il a été constaté que l’installation de Windows 10 était en cours, sans la moindre autorisation. Certains internautes ont découvert que Windows 10 avait essayé de s’installer lui-même, encore et encore. Microsoft vient de confirmer cette mise à jour. Le géant américain indique qu’il s’agissait d’une erreur, d’un bug. Le fichier log de votre ordinateur vous indiquera si vous avez été la cible de ce « bug ». Les codes erreurs sont « 0 × 80240020 » ou « 080240020 ». (TechWorm)

Source : ZATAZ Magazine » Microsoft a tenté d’installer Windows 10, sans rien dire

Windows 10 : la mise à jour de novembre disponible (Threshold 2)

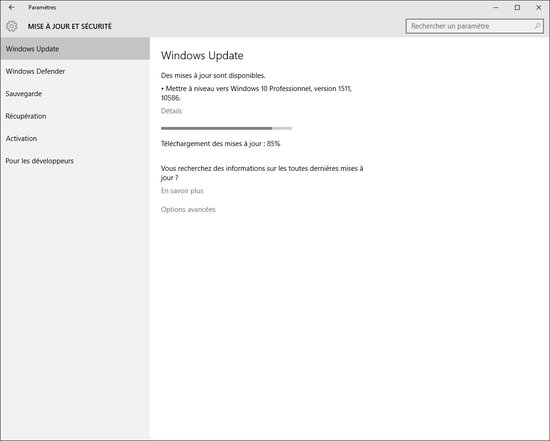

C’était attendu, c’est désormais en ligne sur les serveurs de mise à jour de Microsoft. L’éditeur déploie sa première mise à jour majeure à destination de Windows 10 connue sous le nom de code Threshold 2.

Avec quelques jours de retard sur le calendrier initialement estimé, Microsoft met en ligne Windows 10 dans sa version 10586 également appelée version 1511. Cette nouvelle build de l’OS de Redmond est disponible dès à présent par le biais de Windows Update pour tous les utilisateurs du système qui passeront ainsi de la version 10240 (version 1507) à cette mouture 10586.

Dès son lancement, c’était durant l’été, Windows 10 a été présenté comme le premier système d’exploitation as a service. Cette première mise à jour qui reprend l’ensemble des mises à jour cumulatives précédentes vient confirmer la volonté de l’éditeur de régulièrement faire évoluer son OS. Car au contraire des mises à jour cumulative il y a un certain nombre de nouveautés à signaler avec la mise à jour de Novembre.

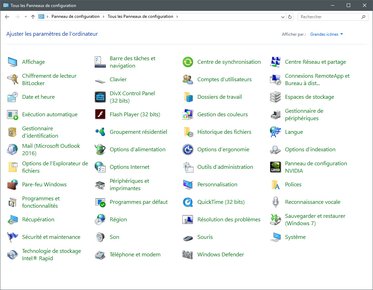

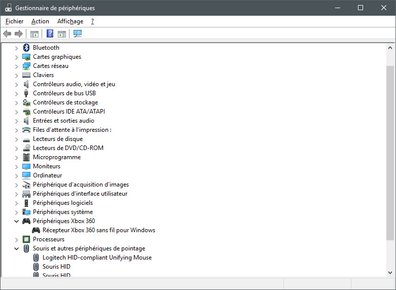

Du neuf esthétiquement

Cette nouvelle build est l’occasion pour Microsoft de peaufiner la copie rendue dans le courant de l’été. Ainsi esthétiquement, on note l’arrivée de nouvelles icônes dans le panneau de configuration classique ou le gestionnaire de périphériques alors que la barre des titres des fenêtres peut maintenant reprendre la couleur du menu démarrer (cette fonction est désactivée par défaut). On peut également désactiver l’affichage du logo Windows sur l’écran de connexion tandis que Microsoft a modifié les menus contextuels pour les rendre plus cohérents enfin presque puisque tous ne partagent pas le même look ainsi le clic droit sur le bouton Windows et le clic droit sur la barre des tâches affiche un menu gris quand le menu affiché par le bureau via un clic droit utilise toujours un fond blanc.

Des bugs corrigés et des nouveautés matérielles

Cette version de Windows 10 est la première à prendre en charge la technologie Speed Shift d’Intel introduite avec les processeurs Core de sixième génération à architecture Skylake. Elle corrige également le bug affectant les cartes sons utilisant le DTS et il est à nouveau possible d’installer ses apps sur un support externe comme un lecteur de cartes micro-SD (utile pour les tablettes).

Le gestionnaire mémoire de Windows 10 évolue avec un système de compression pour réduire la mémoire utilisé par un process alors que la virtualisation progresse : il est possible d’exécuter des instances Hyper-V dans Hyper-V, une sorte d’Inception.

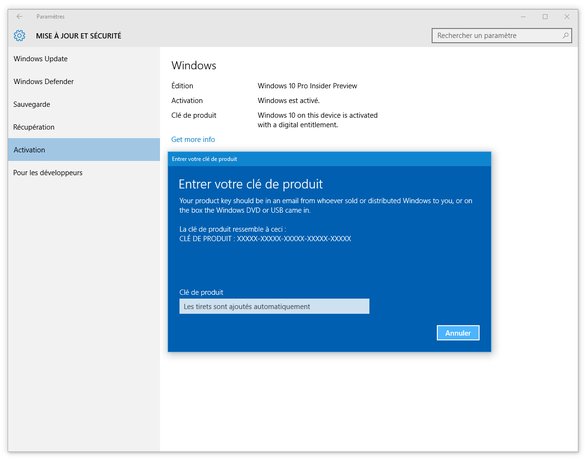

De l’activation

Avec cette version de Windows 10, Microsoft est censé avoir assouplit le fonctionnement de l’activation en permettant d’utiliser sa clé de produit original Windows 7/8/8.1 pour l’installation sans passer par l’installation d’un ancien Windows puis d’une mise à jour.

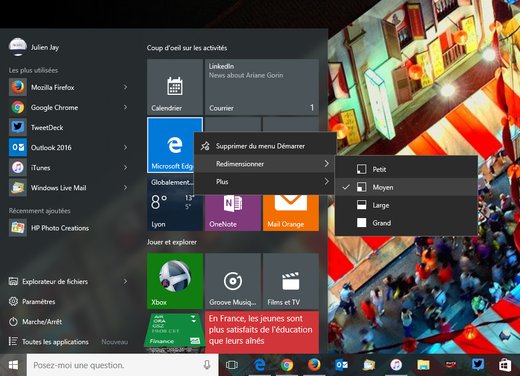

Un menu démarrer amélioré

Le menu démarrer peut désormais accueillir un plus grand nombre d’éléments, jusqu’à 2048, alors qu’il est possible d’afficher un maximum de quatre colonnes. Et le menu contextuel qui s’affiche sur les tuiles a également été revu avec des améliorations esthétiques.

Du neuf pour le navigateur Web : Edge

Vous attendiez le support des extensions dans Edge ? Microsoft offre un aperçu du contenu de chaque onglet ouvert. La synchronisation des favoris et listes de lecture est au programme et il est possible de caster du contenu Web média vers un périphérique DLNA compatible (le Miracast est géré).

Cortana plus intelligente

L’assistante numérique de Windows 10, Cortana, se fait plus intelligente et peut être utilisée avec ou sans compte Microsoft. Elle est désormais un peu plus intégrée à Edge puisque l’on peut dorénavant lui demander des informations sur un mot souligné dans un document PDF.

Des apps mises à jour

Enfin la mise à jour de novembre de Windows 10 ajoute de nouvelles apps dont la nouvelle expérience de messagerie unifiée Skype réunissant messagerie, téléphonie et Skype Video au coeur de l’app Messages.

Une installation un peu longue

Rendez-vous dans les paramètres de Windows 10, rubrique Mise à jour pour initier la mise à jour. A noter que sur notre machine de test la mise à jour prend tout de même son temps à s’installer. Et se permet même d’installer des apps du Windows Store non sollicitées comme Asus Welcome : une app Asus qui nous explique les bienfaits de la mise à jour Windows 10.

Windows Update en plein travail

Source : Windows 10 : la mise à jour de novembre disponible (Threshold 2)

Spam sur Facebook : le retour de l’arnaque du bon d’achat Carrefour

Une annonce est diffusée massivement ces derniers jours sur Facebook, promettant, en échange d’une inscription, un bon d’achat de 500 euros dans les magasins Carrefour. Méfiance, il s’agit d’une arnaque, déjà repérée à plusieurs reprises sur le réseau social.

Comme souvent, c’est trop beau pour être vrai : sur Facebook, un lien circule, promettant un « bon-cadeau pour Carrefour » d’une valeur de 500 euros. Pour l’obtenir, rien de plus simple a priori : il suffit de cliquer sur le lien partagé par les membres du réseau social. Seulement, une fois le lien visité, l’internaute donne son accord pour partager l’information sur son mur Facebook, ouvrant ainsi la porte à une arrivée massive de spams sur ce dernier, permettant à l’escroquerie et autres arnaques du même type de se propager.

Le lien renvoie actuellement sur l’adresse com-claimprizes.com/carrefour/ qui demande à l’internaute de répondre à un sondage dans l’optique de réclamer son bon d’achat. Après avoir répondu à trois questions totalement bateau, le site génère une page de validation, qui demande alors à l’internaute piégé de partager la publication sur Facebook pour récupérer son gain. De faux commentaires d’utilisateurs apparaissent en bas de page, dans le but de crédibiliser l’ensemble. Mais il ne faut pas tomber dans le panneau : il s’agit d’une escroquerie, qui est loin d’être nouvelle sur le réseau social.

De multiples déclinaisons depuis plusieurs années

La perspective de gagner un bon d’achat Carrefour via Facebook n’est pas une nouveauté. Pour preuve, nous en parlions déjà en janvier 2014. A l’époque, c’est un bon d’achat de 200 euros qui était promis aux internautes.

Orchestrée via un site nommé voucher-campaign.com, le lien renvoyait vers un autre domaine, carrefour5.eu, qui n’avait rien d’officiel et n’avait aucun rapport avec les supermarchés du même nom. Sur sa propre page Facebook, l’entreprise avait d’ailleurs mis les internautes en garde contre cette arnaque le 27 janvier 2014.

L’arnaque n’est donc pas nouvelle, et évolue au fil des mois et des années pour se rendre de plus en plus crédible. Néanmoins, ne tombez pas dans le panneau : vous ne recevrez aucun bon d’achat en répondant à un simple questionnaire. Par contre, en vous laissant piéger, vous donnez aux créateurs de ces arnaques un accès à vos informations Facebook, tout en contribuant à propager l’escroquerie sur les réseaux sociaux.

Source : Clubic

Attention, retour de l’escroquerie à l’image du chef Philippe Etchbest

Attention aux messages vous indiquant la mort du grand chef cuisinier Philippe Etchbest. L’arnaque, lancée en avril 2015, revient sur le devant de la scène.

Philippe Etchebest, vous le connaissez peut-être, un grand chef cuisinier connu aussi pour être la vedette de plusieurs émissions de télévision : Objectif Top Chef, ou encore Top Chef etCauchemar en cuisine, sur M6. Des malveillants surfent sur sa présence médiatique et son niveau de sympathie élevé auprès des téléspectateurs pour attirer les internautes dans leur filet.

Les pirates ont une technique simple, mais malheureusement efficace. Ils annoncent la mort des vedettes du petit écran. Comme ils avaient pu le faire pour Jean Dujardin ou encore Vincent Lagafe, ils diffusent sur Facebook de fausses captures écrans de journaux télévisés annonçant « VIIDEO CHOC – Terrible accident de voiture du grand chef Philippe Etchbest« . Pour passer entre les filets, le nom de famille du chef étoilé a été amputé d’un e. Les pirates le savent, les utilisateurs de Facebook vérifient peu ou pas les informations qu’ils peuvent lire, et repartage sans réfléchir.

Dans le cas de l’arnaque Facebook relatant la mort du chef cuisinier, les internautes qui cliquent sur le lien de cette pseudo vidéo arrivent sur une page qui usurpe le graphisme de Facebook. Les curieux peu regardant penseront être restés sur le portail communautaire. Si les voyeurs cliquent sur la vidéo, il est indiqué que pour regarder les images, il faut les partager sur Facebook. Si l’internaute clique, il entraîne avec lui toute une procédure malveillante qu’il aura bien du mal à contrer.

Le but des pirates, récupérer les informations des « cliqueurs » et, plus tard, revenir via des diffusions publicitaires pour des contrefaçons, du viagra ou autres produits du genre. Attention, les sites des pirates proposent aussi de télécharger de fausses mises à jour pour le lecteur vidéo VLC, Flash, Java. De fausses mises à jour pour regarder la fausse vidéo ! Ne surtout pas cliquer et ne surtout pas installer ces « choses », sinon, votre numérique risque de finir en véritable « Cauchemar en cuisine 2.0« .

Nid à malveillances

J’ai pu découvrir que sur le même serveur (hébergé chez Beyond Hosting) proposant la fausse page Facebook, d’autres espaces malveillants étaient cachés, comme media cup daters. Ce site propose l’une des fameuses MàJ piégées. Legitfitness.xyz et ses pilules pour faire travailler son cerveau. Et un véritable petit nid d’escrocs vous promettant des téléphones portables à 1 euros ou encore de maigrir avec des potions miracles qui seront, au mieux, un laxatif !

Via Zataz

Windows 10 acceptera les clés Windows 7/8 avec sa prochaine mise à jour

Plus de deux mois après sa sortie, Windows 10 continue de faire l’actualité et la problématique de son activation a déjà fait couler beaucoup d’encre. Visiblement, Microsoft a écouté le retour des utilisateurs et devrait quelque peu modifier le comportement du système d’exploitation avec la prochaine mise à jour majeure.

Proposé en mise à jour gratuite aux utilisateurs de Windows 7 et Windows 8, Windows 10 s’installe par dessus les OS précédents et s’active de lui même via un token généré au niveau du Windows Store et relié à votre compte Microsoft. Ce mécanisme, peu documenté publiquement par Microsoft a quelques avantages : à commencer par la réactivation automatique du PC sur lequel vous réinstallez Windows 10 from scratch.

Mais il présente également des inconvénients : il faut absolument faire une première mise à jour vers Windows 10 pour générer le token et, en cas de changement de matériel notable (carte mère qui tombe en panne et que vous remplacez par exemple), Windows 10 ne s’active plus et s’exécute en mode dégradé. Il faut alors réinstaller un Windows ancien ouvrant droit à la mise à jour gratuite puis refaire l’update vers Windows 10. Car à aucun moment, Microsoft ne donne, aux utilisateurs bénéficiant d’une mise à jour gratuite vers Windows 10, une nouvelle clé d’installation.

Avec la prochaine mise à jour de Windows 10, nom de code Threshold 2, prévue si tout va bien le mois prochain, Microsoft devrait permettre au programme d’installation d’accepter les clés de licence originales et déjà activées d’un Windows 7 ou d’un Windows 8.1. Et cela peut se faire depuis le programme d’installation que l’on démarre via une clé USB, ou directement depuis Windows 10 une fois installé. Si la clé de produit Windows ainsi renseignée est valide, votre version de Windows 10 sera activée. Reste à savoir si Microsoft a prévu quelque gardes-fous notamment pour empêcher le recyclage massif de clés Windows datées en licences toutes fraiches de Windows 10. Et bien sûr aussi, il faudra garder un œil sur la continuité de ce fonctionnement une fois la fin de l’offre de mise à jour gratuite vers Windows 10.

Source : Windows 10 acceptera les clés Windows 7/8 avec sa prochaine mise à jour

Windows 10 et confidentialité : la CNIL propose un guide pour régler les paramètres de vie privée

L’installation du nouveau système d’exploitation de Microsoft propose par défaut une collecte de vos données personnelles. Voici quelques réglages de confidentialité qui permettent de limiter la communication de vos informations à l’éditeur et à ses partenaires.