Archives

now browsing by author

Comment identifier un mail de phishing ? Ce quiz de Google est une formation efficace

La forme la plus répandue de cyberattaque n’implique pas une armée de hackers russes cagoulés devant des écrans noir et vert… mais des mails malicieux.

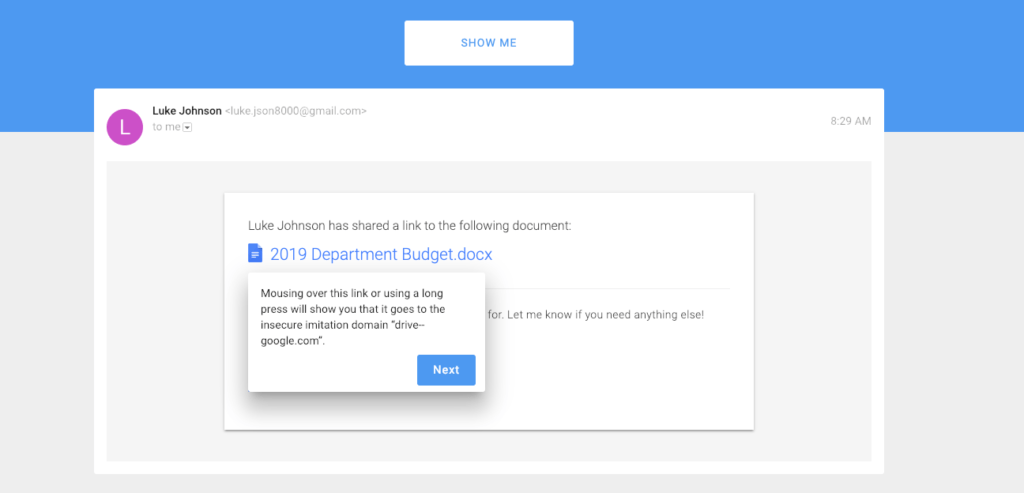

La division Jigsaw de Google a publié le 22 janvier 2019 un petit site web interactif extrêmement bien fait pour apprendre aux internautes à identifier des techniques de phishing répandues. Ce qu’on appelle hameçonnage en français est la forme la plus répandue de cyberattaque : elle consiste à faire croire à un utilisateur qu’un mail est légitime alors qu’il a pour but une action malveillante (vol de mot de passe, téléchargement d’un virus ou d’un malware etc.).

Le phishing est arrivé à un niveau de raffinement si élevé qu’il trompe aujourd’hui jusque dans les multinationales où l’on aurait imaginé un niveau de sécurité maximal. Au fond, son efficacité tient à la cible de son attaque qui peut être un maillon faible dans un système : l’humain. Pour lutter contre cela, il n’y a guère que la formation qui fonctionne et c’est précisément ce que Google réussit à faire avec brio par son quiz.

CE QU’IL FAUT VÉRIFIER SUR UN MAIL

On regrettera seulement de ne pas le voir traduit en français, dans la mesure où le phishing est loin d’être réservé au web anglophone. On peut résumer ses enseignements en quelques points à vérifier quand on reçoit un email qui demande de faire une action :

- Vérifier l’expéditeur : si l’expéditeur ne correspond pas au nom de domaine du site qu’il prétend représenter, c’est probablement un piège (et les différences peuvent être subtiles, comme une simple lettre changée)

- Vérifier tous les liens avant de cliquer : quand vous passez votre pointeur de souris sur un lien, il va s’afficher en bas de votre navigateur. Il existe bien des moyens de faire un sous-domaine frauduleux qui ressemble à un vrai domaine : par exemple, on pourrait créer facilement le nom de domaine google.numerama.com et vous renvoyer dessus. Cela ne serait clairement pas un nom de domaine de Google.

- Faire attention aux URL raccourcies : si vous avez un doute sur un mail officiel et qu’il passe en plus par un lien raccourci (bit.ly, goo.gl, tinyurl…) pour vous diriger vers les actions à faire, ne cliquez pas.

- N’ouvrez pas les pièces jointes avant d’être sûr de votre correspondant : cliquer sur une pièce jointe frauduleuse, qui cache par exemple du code malicieux dans un faux document .pdf est très vite arrivé. Vérifiez avant votre expéditeur et sa légitimité. Vous pouvez également enregistrer une pièce jointe douteuse sur un service en ligne (Google Drive, Dropbox…) pour l’ouvrir (ou tenter de l’ouvrir) sans la télécharger.

Source : Numérama

Il est temps de migrer : Windows 7 n’aura plus aucun patch de sécurité dans un an

Encore sur Windows 7 ? Sachez que dans un an, plus aucun patch de sécurité ne sera fourni par Microsoft.

Bien qu’apprécié de ses utilisateurs, Windows 7 est un système d’exploitation qui se fait vieux. Sa carrière entre toutefois dans sa dernière ligne droite : dans un an, c’est-à-dire dès le 14 janvier 2020, l’O.S. ne bénéficiera plus du support étendu de Microsoft, qui est proposé depuis le 13 janvier 2015, date à laquelle le support standard a pris fin.

En clair, il n’y aura plus de patch de sécurité après le 14 janvier 2020.

C’est ce qu’explique Microsoft dans une page invitant les retardataires migrer vers sa plateforme la plus moderne, Windows 10 : « Toutes les bonnes choses ont une fin, même Windows 7. Après le 14 janvier 2020, Microsoft ne proposera plus de mises à jour de sécurité ou de support pour les PC exécutant Windows 7, mais vous pouvez poursuivre l’enchantement en migrant vers Windows 10. »

Lancé en octobre 2009, Windows 7 fêtera ses dix ans de carrière dans quelques mois. Entretemps, Microsoft a sorti deux autres O.S. : Windows 8 d’abord, en 2012, puis Windows 10, en 2015. Mais c’est dès l’année précédente, en 2014, que le géant des logiciels a commencé à changer de discours sur Windows 7, en évoquant l’arrêt du support standard ainsi que la fin de vente de la plupart des éditions de l’O.S — seule la professionnelle a été vendue jusqu’en 2016.

UNE FORMULE SPÉCIALE POUR LES ENTREPRISES

Il convient toutefois de noter qu’il y aura une exception pour les entreprises dont les postes sont encore sous Windows 7 : si elles acceptent de rémunérer Microsoft, celui-ci continuera de leur fournir des correctifs sur mesure jusqu’au mois de janvier 2023. Le coût du support augmentera chaque année, de manière à pousser les retardataires à basculer sur un O.S. moins dangereux, puisque toujours maintenu.

Baptisée Windows 7 Extended Security Updates, cette formule « sera vendue sur une base par appareil et le prix augmentera chaque année. Elle sera disponible pour tous les clients Windows 7 Professionnel et Windows 7 Entreprise […], avec un rabais pour les clients disposant d’un abonnement Windows 10 Entreprise ou Windows 10 Éducation », explique la firme de Redmond. En clair, cette offre ne concerne pas le grand public.

UN PROGRAMME SPÉCIAL POUR WINDOWS 7 PRO ET ENTREPRISE

Cette solution entend répondre à deux problématiques : la première, c’est la difficulté que certaines organisations ont à passer d’un système d’exploitation à l’autre, parce qu’il y a de nombreux postes à configurer et que certains logiciels très spécifiques ne sont peut-être pas compatibles avec le nouvel écosystème. Le second est de prévenir des couacs médiatiques.

Par le passé, Microsoft a en effet été contraint de sortir précipitamment un patch pour des systèmes d’exploitation obsolètes parce que ceux-ci étaient encore répandus. Il est aussi arrivé que Microsoft, en voulant tourner la page d’un ancien OS, refuse, avant de faire marche arrière, de publier un correctif pourtant en sa possession, ce qui a exposé de fait les usagers.

En résumé :

| Système d’exploitation | Fin du support standard (gratuit) | Fin du support étendu (gratuit) | Fin du support pro (payant) |

| Windows 7 | 13 janvier 2015 | 14 janvier 2020 | Janvier 2023 |

Source : Numerama

Les iMac fin 2012 officiellement obsolètes

Ce sont des machines qui sont encore tout à fait capables de rendre de fiers services, ce d’autant qu’elles sont compatibles macOS Mojave. Mais le temps passe et n’épargne personne, même les plus braves. Les iMac 21,5 et 27 pouces fin 2012 rejoindra ainsi la liste des produits anciens et obsolètes à compter du 30 janvier, selon un mémo d’Apple intercepté par MacRumors.

La fin de fabrication des produits présents dans cette liste remonte à entre cinq et sept ans. Les réparateurs Apple ne fournissent plus de réparations matérielles pour ces appareils, ils ne peuvent plus commander de pièces détachées. Toutefois, le document interne précise que ces deux iMac sont éligibles au programme pilote mis en place il y a un an : des réparations resteront possibles pour ces machines, dans la limite des pièces disponibles, et ce jusqu’au 30 janvier 2021.

On trouve dans ce programme l’iPhone 4S, l’iPhone 5, les MacBook Air et Pro mi-2012, ainsi que des MacBook Pro début 2013.

Source : MacGeneration

Vous allez passer du temps à zoomer sur ce panorama de Shanghai de 195 gigapixels

Vous n’êtes jamais allé à Shanghai ? Cette photo de 195 gigapixels va vous montrer la métropole dans les moindres détails.

Envie de vous évader pendant quelques minutes ? Rendez-vous sur le site Big Pixel, où l’on peut apprécier un immense panorama de Shanghai de 125 gigapixels (soit… 125 000 mégapixels). Avec un chiffre aussi astronomique, il est possible de zoomer sur le moindre détail et de s’offrir une petite balade dans la métropole chinoise.

Les créateurs du somptueux cliché nous gratifient même d’une petite visite avec certains lieux à connaître. On ne va pas vous mentir, il y a suffisamment de matière pour perdre une heure ou deux à admirer Shanghai dans un format atypique (une simple page web).

125 GIGAPIXELS DE BONHEUR VISUEL

Pour donner naissance à ce panorama, les membres de la Big Pixel Team sont montés dans la tour de la Perle de l’Orient, à 230 mètres de hauteur, et ont multiplié les photos avec des appareils non précisés – mais qu’on imagine de pointe. Le travail d’assemblage et de retouche a nécessité deux mois en tout.

Cette impressionnante création ne détient même pas le record du plus grand nombre de pixels. Selon le Guinness World Records, il existe une photo de 846 gigapixels de Kuala Lumpur (composée de 31 000 clichés différents) tandis que ce panorama du Mont Blanc en pèse 365.

Notez que la Big Pixel Team promet d’autres immortalisations du genre à l’avenir. Et si jamais Shanghai ne vous suffit pas, vous pourrez toujours parcourir la Cité interdite de Beijing (25 milliards de pixels) ou le Fortaleza do Monte de Macao (43 milliards de pixels).

Source : Numerama

Linky : analyse, démontage et explications par @dexsilicium

Stéphane Marty vient de publier une longue vidéo de 30 minutes dans laquelle il passe au crible un compteur Linky G1 fabriqué par Itron. Après plusieurs semaines de retard, propriété industrielle oblige, la vidéo est enfin en ligne :

Un gros gros boulot d’analyse, avec toujours autant de matos qui fait rêver… même si cette publication a eu du mal à sortir :

Un gros bigup à Stéphane pour cette superbe analyse non monétisée et cette transparence.

Source : Blogmotion.fr

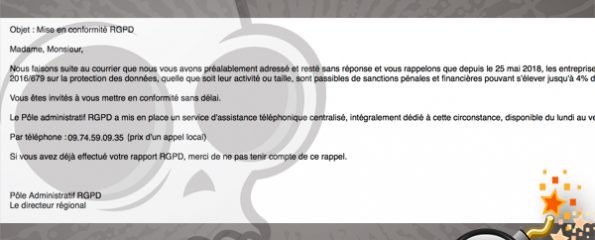

Fraude RGPD : nouveaux courriels envoyés à des centaines d’entreprises Françaises

Fraude RGPD – Une nouvelle vague de faux courriels aux couleurs du Règlement Général de la Protection des Données tente de convaincre des entreprises de payer une mise en conformité bidon au risque de payer une amende. Une escroquerie qui ne cesses pas. Explication.

Je vous expliquais en juin 2018 la diffusion massive de courriers postaux et mails envoyés aux sociétés européennes. Mission de la missive électronique, jouer sur la méconnaissance (sic!) du Réglement Général de Protection des Données. Des messages solennels, administratifs. Un logo RGPD, des étoiles (rappel de l’Europe), un code barre. Et une phrase qui faisait peur “Mise en conformité – rappel“. Un numéro de dossier et une date limite d’enregistrement. J’avais piégé, au téléphone, l’un de ces escrocs [écouter]. La Commission Informatique et des Libertés (CNIL) avait d’ailleurs diffusé une alerte à ce sujet.

Suite, sans fin

Depuis quelques heures, en cette fin novembre, une vague de courriels vient de toucher des dizaines d’entreprises Françaises. Le courriel est diffusé via l’adresse conformite-rgpd@vml0345.com. Son idée n’est pas de lui répondre, mais d’appeler un numéro de téléphone, le 09.74.59.09.35. Une fois de plus, le courriel se veut inquiétant : “Les entreprises n’ayant pas régularisé leur situation (L’escroc parle du RGPD, ndr) […] sont passibles de sanctions pénales et financiéres.” Et le courriel d’afficher la fameuse amende de 4% du chiffre d’affaire annuel. Une amende en cas de faute grave, et une amende sur le CA mondial. Bref, pas d’inquiétude, une escroquerie qui joue sur la méconnaissance du sujet RGPD (Re Sic!). Le courriel peut finir à la poubelle.

La CNIL explique qu’il faut vérifier l’identité des entreprises démarcheuses. Elles ne sont, en aucun cas, et contrairement à ce que certaines prétendent, mandatées par les pouvoirs publics pour proposer à titre onéreux des prestations de mise en conformité au RGPD. La mise en conformité au RGPD nécessite plus qu’un simple échange ou l’envoi d’une documentation. Le RGPD réclame un vrai accompagnement, par un professionnel qualifié en protection des données personnelles, pour identifier les actions à mettre en place et assurer leur suivi dans le temps.

Source : ZATAZ Fraude RGPD : nouveaux courriels envoyés à des centaines d’entreprises Françaises – ZATAZ

Windows Defender quasi au niveau d’un Bitdefender ou d’un Kaspersky

Windows Defender continue de nous surprendre en matière de protection sur Windows 10 en étant recommandé comme « Top Produit » d’après les derniers résultats de AV-Test.

Sur la période de juillet à août 2018, le laboratoire indépendant AV-Test a en effet une nouvelle fois décerné une distinction » Top Product » à la solution de sécurité Windows Defender intégrée par défaut à Windows 10. Des résultats qui, contrairement à il y a encore quelques mois, permettent sans doute de pouvoir se passer d’installer une autre suite de sécurité.

Ce sont ainsi dix-huit produits de sécurité qui ont été évalués, et 11 d’entre eux ont obtenu cette distinction dont Windows Defender.

Sur le critère de la protection contre les infections de malwares (virus, vers informatiques, chevaux de Troie) et attaques web, Windows Defender a fait un sans faute face à tous les échantillons présentés en bloquant aussi bien les 0-day que les formes connues de malwares.

Si le score parfait de 18 (avec trois critères notés sur 6 ; protection, performance et utilisation) n’a pas été obtenu, c’est toujours en raison d’un impact observé (ralentissement) lors de l’installation de programmes mais le score de 17,5/18 est tout de même à noter.

Ce score parfait a par contre été atteint par Bitdefender Internet Security 22, Avira Antivirus Pro, Kaspersky Internet Security, McAfee Internet Security et Vipre AdvancedSecurity.

Pour ceux qui souhaitent donc disposer d’une solution de sécurité gratuite et efficace, vous pouvez vous contenter de conserver Windows Defender. Du côté des offres payantes, vous pouvez opter pour une des 5 suites ayant obtenu le score « parfait » (même si certaines suites n’ont pas été testées comme par exemple ESET) sachant que Bitdefender ou Kaspersky sont toujours, et ce depuis des années, parmi les meilleures suites de sécurité du marché.

Source : Windows Defender quasi au niveau d’un Bitdefender ou d’un Kaspersky

Piratage : Hadopi constate mais sanctionne rarement

La Commission HADOPI peine toujours à faire preuve de son efficacité face au piratage en France. De plus en plus critiquée il faut admettre que l’institution placée sous perfusion constate bien les actes de piratage, mais ne sanctionne que très rarement.

La réponse graduée mise en place par le gouvernement à travers la création de la commission HADOPI il y a 9 ans de cela manque toujours à ses objectifs : le piratage en France n’a fait que progresser au fil des années et si la croissance s’est réduite, c’est avant tout du fait des offres lancées par certains acteurs comme les plateformes de SVOD.

En théorie, la procédure établie par HADOPI est simple : quand un internaute se fait repérer en train de télécharger du contenu piraté sur Internet, il reçoit un premier email l’invitant à stopper ses activités. En cas de récidive dans les 6 mois, un deuxième email accompagné d’un courrier en accusé de réception rappelle à l’ordre avant un troisième qui prévient que des poursuites pénales peuvent être entamées…

Dans les faits, la situation est bien différente. Ainsi, en 9 années d’exercice, ce sont seulement 910 utilisateurs qui sont allés jusque dans les tribunaux. Et là encore, dans le pire des cas la sanction s’est limitée à un rappel à la loi. 232 cas ont été classés sans suite et 11 personnes ont été simplement relaxées…

Hadopi se défend en revendiquant d’autres chiffres : 710 000 emails envoyés aux pirates depuis le début de l’année, 922 dossiers communiqués aux procureurs en 2017 et déjà 550 dossiers transmis par HADOPI au premier trimestre 2018.

Et si Hadopi n’arrivait déjà pas à faire sanctionner les pirates il y a 9 ans, la situation est encore pire aujourd’hui puisque rappelons que les techniques déployées par la commission ne ciblent que les utilisateurs des réseaux P2P qui sont largement délaissés depuis plusieurs années par les pirates au profit du téléchargement direct ou du streaming.

C’est pourquoi le travail des autorités se concentre désormais davantage sur les sites qui proposent l’accès aux contenus illégaux ainsi que sur les régies publicitaires qui leur permettent de dégager des revenus.

source : generation-nt.com

Avez-vous vraiment besoin de CCleaner ?

CCleaner est un outil populaire qui est parfois mis en avant à toutes les sauces, parfois même de manière illogique.

CCleaner est un outil populaire qui est parfois mis en avant à toutes les sauces, parfois même de manière illogique.

Sur les forums, dans les problèmes informatiques, il est parfois balancer à tout va, un peu comme AdwCleaner et ZHPCleaner.

Depuis le rachat par Avast!, pas mal de modifications ont été apportées à CCleaner.

Des publicités pour enregistrer CCleaner ou pour des produits Avast!.

La surveillance du système avait aussi été ajoutée, il y a mal de temps, qui se place au démarrage de Windows et sans grand intérêt.

A partir de la v5.45, CCleaner avec la surveillance du système va collecter des informations de manière anonyme provenant de votre ordinateur.

Le but comme c’est souvent le cas est d’améliorer le produit etc.

La question de savoir si l’on peut se passer de CCleaner peut être posée au vu de la direction prise par l’application.

On peut aussi étendre cette question aux logiciels de nettoyage de Windows où les utilisateurs de Windows ont tendance à en abuser.

Voir cet article très intéressent sur le site de Malekal

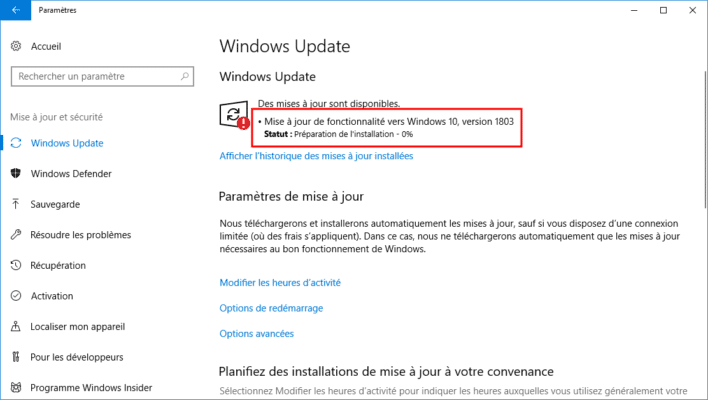

Windows 10 April 2018 Update : Téléchargement et nouveautés

Cette 5ème mise à jour majeure de Windows 10 a eu un peu de retard suite à quelques bugs de dernières minutes, cependant elle est maintenant disponible pour tous via Windows Update. Au début surnommé « Spring Creators Update » ou encore connu sous le nom de code « RedStone 4« , c’est maintenant sous son nom officiel que nous l’appellerons :

Windows 10 April 2018 Update

Windows 10 a maintenant passé le cap des 600 millions d’appareils actifs (selon les manifestants Microsoft) ! Le serveur de mise à jour va chauffer, mais Microsoft a pour habitude de pousser les nouvelles mises à jour par vague, pour mieux contrôler la mise à jour et ajouter des correctifs si nécessaire. Si vous êtes pressé, je donne des solutions pour obtenir plus rapidement la mise à jour un peu plus bas dans l’article.

Windows 10 April 2018 Update : les nouveautés

- Timeline : Très attendu, cette fonction permettra de revenir à un état antérieur de Windows, et ainsi retrouver applications, fichiers ou sites web précédemment ouverts.

- Near Share. Un nouveau dispositif d’échange de fichiers entre terminaux via le protocole réseau de communication sans fil Bluetooth.

- Focus Assist : un mode qui vous permettra de rester « focus » et ainsi ne pas être distrait ou dérangé par aucune autre application. Pas d’email, pas de notification, idéal pendant une présentation par exemple. Vous pouvez passer en mode focus à la demande ou encore planifié des plages horaires.

- Diagnostic Data Viewer app : Microsoft tente de faire attention à la confidentialité de vos données et tente de vous le prouver en ajoutant cette nouvelle application. Si elle n’est pas installée d’office, son lien Microsoft Store est accessible via le menu des Paramètres. Elle vous permettra de visualiser l’ensemble des données de télémétrie que l’OS communique à Microsoft. Ces informations sont recueillies par l’éditeur pour ensuite être utilisées en vue d’optimiser la performance du système d’exploitation. Un bouton a été ajouté en parallèle dans l’application de configuration pour permettre de les effacer.

- eSIM : Prise en charge des cartes SIM pré-intégrées. Microsoft baptise ce nouveau service « Always Connected« .

- Windows Dictée : Cette nouvelle fonctionnalité devrait vous permettre de dicter à votre ordinateur ce que vous souhaitez écrire. Accessible depuis le raccourcis clavier

Win + Hvosu pourrez rapidement commencer à dictée pour que windows 10 ajoute votre texte dans la boite de dialogue ou l’éditeur ou vous vous trouviez.

- Cortana : Cortana dévoile une nouvelle version qui va un peu plus loin dans le service aux utilisateurs. L’IA de Windows 10 permet de gérer les rappels, les listes et les centres d’intérêt avec encore plus d’efficacité. La version anglophone se dote également de fonctions d’aide aux utilisateurs qui découvrent Windows

- Edge : le navigateur web évolue avec cette nouvelle mouture, il reprend pas mal de fonctionnalités qui n’existaient pas encore sous Edge mais qui sont disponibles depuis longtemps sur Chrome ou Firefox par exemple.

- Game Bar : Nouveau look pour la Game Bar, vous pouvez toujours l’activer en pressant les touches Win + G. Elle vous permettra d’enregistrer vos parties ou de streamer votre écran.

- Fluent : L’interface graphique de Windows 10, améliore encore un peu plus son nouveau design. Déjà apparu par petites touches dans les versions précédentes, Fluent continue de se généraliser à plusieurs menus. Développé sous le nom de code « Projet néon« , il modernise l’interface Metro avec une surbrillance et une transparence particulièrement bien senties.Ses effets équipent maintenant des éléments clés de l’OS : le menu démarrer, la barre des tâches ou les fenêtres de Microsoft Edge.Attention, il est désactivé par défaut lorsque le PC portable n’est pas connecté au secteur.

Télécharger l’ISO Windows 10 1803 April Update

Windows 10 April 2018 Update sera déployé par vague par Microsoft. Initialement prévue pour le 10 avril, cette version est sortie officiellement, seulement aujourd’hui, le 30 avril 2018. On peut imaginer qu’il ne pouvait pas attendre plus longtemps, sinon le nom April 2018 n’aurait plus eu aucun sens. Ne soyez donc pas forcément pressé pour passer cette mise à jour qui peut encore réserver son lot de bug.

Cependant, si vous êtes comme moi et que vous aimez tester les nouveautés à vos risques et périls, alors il existe plusieurs moyens pour passer la nouvelle mise à jour de Windows 10.

Télécharger Windows 10 April 2018 Update (Windows 10 – 1803)

Via l’outil Media Creation Tool de Microsoft

Pour télécharger la nouvelle version de Windows 10, vous pouvez passer par l’outil officiel de Microsoft : MediaCreationTool

Télécharger Microsoft Windows 10 Media Creation Tool

Via Microsoft Update

Forcément, via Microsoft Update, ça peut être un peu plus long, car la mise à jour sera effectuée par vague. Vous pouvez essayer de mettre à jour votre ordinateur en lançant Windows Update et en cliquant sur le bouton « Rechercher des mises à jour ». La mise à jour « Mise à jour de fonctionnalité vers Windows 10, version 1803 » devrait se télécharger.

Et la suite ?

La suite, c’est avec RedStone 5 en automne prochain. Son développement a déjà débuté il y a quelques semaines avec la publication des premières builds au travers du programme Windows Insider.

Source : Tech2Tech