Blog

Affichage des posts par catégorie

Ransomware Petya – Comment récupérer vos fichiers sans payer la rançon ?

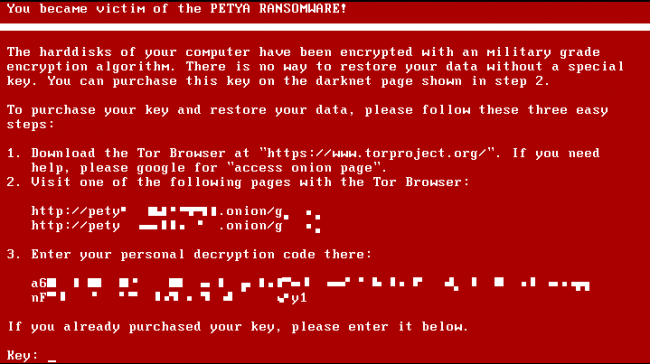

Il y a quelques semaines, je vous ai parlé de Petya, un nouveau malware qui chiffre la table des fichiers et qui démarre directement l’ordi sur le malware pour réclamer une rançon (il écrase le MBR).

Mais niveau « chiffrement », c’est tout bidon puisque Petya se contente d’encoder en Base64 les fichiers. Cela peut facilement être inversé. Pas besoin de payer une rançon en Bitcoins donc…

Vous devez évidemment, pouvoir accéder à votre disque malade depuis une autre machine Windows (grâce à un dock USB par exemple). Téléchargez ensuite ce programme qui va extraire les données qui vont bien depuis votre disque infecté.

Puis copiez coller ce que vous donne cet outil, sur le site suivant (ou son miroir) :

- https://petya-pay-no-ransom.herokuapp.com/

- https://petya-pay-no-ransom-mirror1.herokuapp.com/

En cliquant ensuite sur le bouton Submit, vous obtiendrez alors la clé de déchiffrement que Petya vous réclame.

Y’a plus qu’à la noter, à rebrancher votre disque infecté, à redémarrer dessus, à entrer la clé, et voilà !

Source Korben

Risques de surchauffe : Toshiba rappelle plus de 100 000 batteries

Le constructeur japonais annonce en effet le rappel de 101 000 batteries embarquées dans 39 modèles d’ordinateurs portables Portege, Satellite et Tecra vendus entre juin 2011 et décembre 2015. Il est question de risques de surchauffe pouvant provoquer une brûlure ou un incendie. Aucun incident majeur n’a toutefois été rapporté pour l’instant.

De type Lithium-Ion et produites par Panasonic, les batteries potentiellement sujettes à ce problème sont identifiables grâce à leur numéro de série débutant par G71C. Il semble que seuls des consommateurs au Canada (10 000 batteries) et aux États-Unis (91 000 batteries) soient concernés. Ils sont d’ailleurs invités à retirer la batterie, à stopper son utilisation et à contacter au plus vite le service client du fabricant pour procéder à son remplacement gratuit.

Source Toshiba

Gmail : un poisson d’avril qui a très mal tourné

Google fait toujours preuve de beaucoup d’imagination pour ses poissons d’avril et cette année ne fait pas exception à la règle. La firme s’est effectivement surpassée mais une de ses blagues a été très mal perçue par les internautes et elle a même valu à Gmail de se retrouver en plein coeur d’une véritable polémique.

Le géant américain a effectivement déployé tôt ce matin une nouvelle fonction sobrement intitulée « Mic Drop » sur Gmail. Une fonction totalement révolutionnaire, et un brin décalée.

Gmail a commis une magnifique gaffe avec son poisson d’avril.

Elle se présente effectivement sous la forme d’un bouton jaune qui apparaît dans les conversations.

Le poisson d’avril organisé par Gmail a eu des effets… inattendus

Lorsque l’utilisateur clique dessus, alors Gmail envoi automatiquement un GIF animé à toutes les personnes associées au message avant de couper définitivement la conversation. Les nouveaux messages n’apparaîtront alors plus dans la discussion et il faudra se rendre dans le dossier « Tous les messages » pour les retrouver.

Rigolo, non ? Certes, sur le papier, c’est plutôt bien pensé mais Google a malheureusement commis une terrible erreur.

La firme a effectivement placé ce bouton à droite du bouton d’envoi traditionnel. Résultat des courses, pas mal de gens ont cliqué dessus sans faire exprès.

Le problème, bien sûr, c’est que Gmail n’est pas uniquement utilisé par des particuliers ou même par des adolescents de 15 ans. Le service est aussi très populaire en entreprise et chez les indépendants. Du coup, eh bien pas mal de gens sont tombés dans le panneau et ont ainsi envoyé ce fameux GIF à leur patron ou même à certains de leurs clients.

Il suffit d’ailleurs de se rendre sur les forums de Gmail pour constater l’étendue des dégâts. Ce fameux poisson d’avril n’a pas fait que des heureux et des utilisateurs du service se sont même retrouvés dans une situation très inconfortable.

Un pigiste aurait même perdu son boulot après avoir cliqué sur le mauvais bouton alors qu’il voulait envoyer ses articles (corrigés) à sa patronne.

Face à la situation, l’équipe de Gmail a tenu à présenter ses excuses à la communauté et elle a fait le choix de désactiver ce bouton afin d’éviter de nouvelles déconvenues à ses utilisateurs.

Ouverture pour Pâques

TechInfo est ouvert ce Lundi de Pâques à partir de 12h00 et ce, sans supplément de prix…

Donc n’hésitez pas en cas de problème!

Locky : Free émet à son tour une alerte

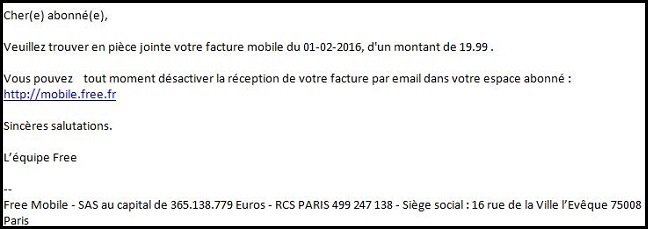

Free demande de faire attention à de faux emails de facturation qui seraient envoyés par Free Mobile. Une alerte en raison du ransomware Locky.

La semaine dernière, nous évoquions dans nos colonnes le cas du ransomware Locky diffusé dans le cadre de campagnes massives de phishing. Les utilisateurs allemands mais aussi français étaient les plus exposés par le biais de fausses factures Free Mobile.

Aujourd’hui, Free attire l’attention sur le cas de Locky et d’une vague de faux emails prétendument envoyés par Free Mobile : » Rédigés en français et émis par une adresse qui semble officielle, ils invitent à l’ouverture d’une pièce jointe (fichier de type .pdf ou .zip) pour consulter une facture. […] L’ouverture du fichier exécute l’installation d’un logiciel malveillant (type ransomware Locky) venant infecter la machine, pouvant jusqu’à chiffrer vos données personnelles. »

Aujourd’hui, Free attire l’attention sur le cas de Locky et d’une vague de faux emails prétendument envoyés par Free Mobile : » Rédigés en français et émis par une adresse qui semble officielle, ils invitent à l’ouverture d’une pièce jointe (fichier de type .pdf ou .zip) pour consulter une facture. […] L’ouverture du fichier exécute l’installation d’un logiciel malveillant (type ransomware Locky) venant infecter la machine, pouvant jusqu’à chiffrer vos données personnelles. »

Des sociétés de sécurité avaient déjà sonné l’alerte, de même que le centre gouvernemental de veille, d’alerte et de réponses aux attaques informatique pour la France (CERT-FR). Free précise que l’email avec sa pièce jointe malveillante est envoyé de manière aléatoire à des internautes, et qu’un email de facturation authentique comprend le numéro de téléphone dans le corps du message.

Check Point estime que Locky n’apporte pas forcément quelque chose de nouveau sur la scène desransomwares mais il est terriblement efficace et s’appuie pour sa distribution sur » d’énormes quantités » d’emails de spam. Une campagne de spam malveillant qui perdure alors que Locky a été repéré mi-février.

Contrairement à ce qui est évoqué dans l’alerte de Free, les pièces jointes malveillantes pour Locky semblent davantage être des fichiers de type .doc, .docm, .xls via lesquels du code exécute le malware si les macros sont activées. Des archives .zip ont effectivement été repérées et elles contiennent un fichier JavaScript (.js).

Source Generation-nt.com

Windows 10 : des fraudeurs se faisant passer pour Microsoft monnayent la mise à jour

Selon Microsoft, plusieurs personnes auraient déjà été contactées par email ou par téléphone par des fraudeurs se faisant passer pour des employés de Microsoft qui proposent une “mise à jour vers Windows 10″ payante. Les personnes acceptant les termes des fraudeurs courent le risque de voir leur compte bancaire totalement vidé en l’espace de quelques heures.

Microsoft met en garde les internautes contre une fraude massive organisée par un groupe de cybercriminels qui contactent leurs victimes par téléphone ou email pour les encourager à mettre leur ordinateur à jour vers Windows 10 moyennant un paiement de leur part. Une opération qui est bien entendu un gigantesque scam puisque la mise à jour vers Windows 10 reste gratuite pour les propriétaires de PC sous Windows 7 et Windows 8.

« Nous savons que des escrocs s’attachent à soutirer de l’argent des utilisateurs en les incitant à payer pour une mise à niveau vers Windows 10. Lorsque les destinataires ne répondent pas aux premières tentatives, les escrocs passent à la vitesse supérieure et menacent de mandater un huissier de justice. De cette manière, ils espèrent inspirer de la crainte afin que les victimes finissent par transmettre leur données », constate Karel Dekyvere, Security Lead chez Microsoft BeLux.

Microsoft conseille aux personnes contactées par email ou téléphone d’ignorer les propositions des cybercriminels. Selon la firme de Redmond, plusieurs internautes ayant donné une suite favorable à cette demande et transmis des données personnelles auraient vu leur compte bancaire entièrement vidé et leur ordinateur piraté par les cybercriminels.

Le géant de l’informatique donne également quelques conseils aux personnes qui auraient été victimes d’un préjudice:

– Si vous avez déjà donné accès à votre ordinateur, déconnectez immédiatement l’ordinateur de l’internet et effectuez un scan complet avec un antivirus récent et mis à jour, et éliminez le logiciel malveillant. Si nécessaire, vous pouvez aussi faire réinstaller votre ordinateur. Modifiez aussi tous les mots de passe tant de l’ordinateur que des comptes internet (boîte aux lettres, Facebook, Twitter…). N’oubliez pas de modifier les questions de sécurité que vous recevez quand vous oubliez le mot de passe de ces comptes.

– Si vous avez payé les fraudeurs, il convient de déposer le plus rapidement possible une plainte auprès de la police locale et de contacter la hotline de paysafecard. Si le crédit de la carte n’est pas encore épuisé par les escrocs, il est peut-être encore possible de la bloquer.

– Si vous avez subi un préjudice à l’occasion d’une fraude de ce type, vous pouvez déposer plainte pour piratage et sabotage de votre ordinateur auprès de la police locale. Rassemblez toutes les données qui peuvent attester les faits et les dommages subis. Consignez toutes les données que vous avez reçues des escrocs, comme les numéros de téléphone, les noms et adresses de site web, et remettez-les à la police.

Source : http://geeko.lesoir.be/

Attention, la version 2.9 de Transmission intègre un ransomware, le premier pour OS X !

Transmission compte de nombreux adeptes à travers le monde et il est possible que vous en fassiez partie. Si c’est le cas, alors cet article risque de beaucoup vous intéresser. En analysant la version 2.9 du programme, les chercheurs en sécurité de Palo Alto Threat Intelligence ont déniché un ransomware du nom de Ke.Ranger. Et attention car il est le tout premier de sa catégorie à s’attaquer à OS X.

Il existe de nombreux programmes malveillants de ce type sur le marché mais la plupart d’entre eux visent Windows. Jusqu’à présent, OS X avait été épargné mais les choses sont visiblement en train de changer.

Votre Mac est peut-être infecté sans que vous ne le sachiez.

C’est en tout cas ce que l’on peut déduire de cette nouvelle affaire.

Un ransomware particulièrement efficace

Comme indiqué un peu plus haut, les chercheurs de Palo Alto Threat Intelligence ont détecté la présence d’un ransomware dans la version 2.9 de Transmission, un client BitTorrent très en vogue chez les croqueurs de pommes.

Personne ne sait comment l’outil a été infecté. La seule chose que l’on sait, c’est que le programme utilise le même certificat que l’outil pour s’installer sur la machine. Ensuite, il reste inactif pendant trois jours avant de se réveiller et de commencer à chiffrer les données de l’utilisateur en s’attaquant à certains de ses dossiers.

Lesquels ? Tous ceux contenus dans son répertoire personnel et tous les documents JPG, MP3, MP4 ou ZIP.

Cela veut aussi dire que les premières victimes devraient être touchées ce lundi 7 mars puisque la dernière version du programme est disponible depuis vendredi dernier.

Lorsque tout sera en place, alors Ke.Ranger proposera à l’utilisateur de payer une rançon en bitcoins pour qu’il puisse récupérer ses documents, ses photos et ses vidéos, une rançon estimée à 400 $ environ.

Selon les chercheurs à l’origine de la découverte, ce programme malveillant n’est pas complètement finalisé et il est pour le moment incapable de s’attaquer aux sauvegardes Time Machine.

Si vous êtes touché par l’attaque, il suffira donc de restaurer une sauvegarde antérieure à l’installation de Transmission 2.9 pour remettre votre machine sur les rails.

Comment savoir si votre machine est infectée ?

Pour savoir si votre ordinateur est touché par ce ransomware, ce n’est pas très compliqué car il suffit de vous appuyer sur le Terminal ou sur le Finder pour chercher les fichiers suivants :

/Applications/Transmission.app/Contents/Resources/General.rtf

/Volumes/Transmission/Transmission.app/Contents/Resources/General.rtf

S’ils sont présents, alors votre machine a bien été infectée par Ke.Ranger. Cela veut aussi dire que vous allez devoir le supprimer avant qu’il ne se mettre en route.

Pour se faire, suivez simplement les étapes suivantes :

- Lancer le Moniteur d’Activité.

- Cliquez sur l’onglet des processus.

- Cherchez un processus nommé « kernel_service ».

- Cliquez deux fois dessus.

- Cliquez sur l’onglet « fichiers et ports ouverts ».

- Cherchez le fichier « /Users/Library/kernel_service ».

- Cliquez sur « Quitter » puis sur « Forcer à quitter ».

- Allez dans le dossier « /Bibliothèque ».

- Recherchez les fichiers « .kernel_pid », « .kernel_time », « .kernel_complete » ou « .kernel_service ».

- Supprimez les.

Apple n’a pas tardé à réagir de son côté et la firme a ainsi immédiatement révoqué le certificat du développeur pour éviter de nouvelles infections. Elle a aussi mis à jour la base de données de Xprotect pour qu’il soit en mesure d’avertir l’utilisateur lorsqu’il tente d’installer le programme vérolé.

Transmission a supprimé les installeurs infectés de son site web avant de déployer une nouvelle version de son logiciel, la 2.91. Il vaudra mieux l’installer si vous souhaitez continuer à utiliser la solution.

Source : fredzone

Locky prend en otage les abonnés de Free

Depuis trois jours, la France subit une attaque massive de phishing. Le coupable s’appelle Locky, un ransomware (un logiciel qui prend en otage des données personnelles contre rançon). Plus d’une soixantaine de ses variantes a été répertoriée, comme l’indique Silicon. L’une d’elles n’a pas épargné les abonnés de Free. Ainsi, certains ont pu trouver un mail contenant une fausse facture Free Mobile : la télécharger installe Locky qui bloque et crypte l’ordinateur. La victime n’a alors plus d’autres choix que de payer la rançon pour obtenir la clé de déchiffrement.

Locky a déjà sévi en Allemagne, mais aussi au Canada, en Australie et aux Etats-Unis, où le système informatique du Hollywood Presbyterian Medical Center a été pris d’assaut en février. Comme le rappelle Le Monde Informatique, l’hôpital a dû payer 17 000 dollars pour retrouver la possession de ses moyens.

Source universfreebox.com

Chaînes Facebook : la Gendarmerie recommande de ne pas publier de photos d’enfants

Les autorités demandent aux parents de ne pas publier les photographies de leurs enfants sur les réseaux sociaux, en particulier sur Facebook. La Gendarmerie s’inquiète notamment des chaînes de publication invitant à mettre en ligne ces clichés.

Que ce soit pour des questions de droit à l’image, de préservation de l’identité des enfants ou pour éviter que des inconnus ne puissent consulter ces clichés, il est primordial de ne pas publier en ligne de tels contenus. Les autorités rappellent aux parents que la publication de photographies d’enfants doit être réalisée avec prudence.

La Gendarmerie nationale pointe en particulier du doigt les chaînes de publication du type : « Si tu es fière de tes enfants, poste 3 photos et nomine 10 de tes amies pour faire pareil ! ». Ce type d’appel ne vise qu’à encourager la publication de photographies d’enfants et à recueillir des noms d’utilisateurs.

Dans une note publiée en ligne, la Gendarmerie nationale précise : « vous pouvez être toutes fières ou fiers d’ailleurs d’être une maman ou un papa de magnifiques bambins, mais attention ! Nous vous rappelons que poster des photos de ses enfants sur Facebook n’est pas sans danger ! Il est important de protéger la vie privée des mineurs et leur image sur les réseaux sociaux. »

Les autorités recommandent de conserver ce type de contenus au sein de la famille, sans forcément publier ces clichés sur les réseaux sociaux. A défaut, il demeure important de définir correctement les paramètres de confidentialité de son compte afin de limiter l’accès aux photographies.

Les parents peuvent en effet définir quel groupe d’amis a accès à telle photo ou tel album. Il est enfin important de se rappeler que la synchronisation automatique des photos sur smartphone peut avoir été activée, publiant de fait de nombreuses photographies.

Source Gendarmerie Nationale

Comment les virus informatiques sont distribués

Voici les méthodes les plus courantes utilisées pour infecter les ordinateurs.

Certains méthodes vous sont certainement bien connues, d’autres probablement moins

NOTE : oui le terme virus informatiques n’est pas vraiment approprié pour parler des infections en général, malwares aurait été mieux, mais il n’est pas vraiment connu de tout le monde.

Les Emails Malicieux (virus par email)

Une méthode bien connue par les internautes depuis les grands vers informatiques de 2004 (Blaster, MyDoom etc).

Le gros avantage de cette méthode de distribution est qu’elle ne coûte pas cher à mettre en place.

On peut aussi louer des botnet comme Cutwail.

Les Trojan Banker du type Zbot/Zeus ont aussi utilisés ce vecteur pendant plusieurs années notamment entre 2008 et 2012.

Les pièces jointes étaient au format zip contenant l’exe, souvent avec une double extension pour tromper l’internaute.

Par exemple, .jpg.exe, Windows masquant l’extension, l’internaute ne voit que .jpg croyant affaire à une image.

Puis dernièrement un grand retour pour pousser des Crypto-Ransomware ou d’autres Trojan Banker comme Cridex avec l’utilisation de JavaScript ou VBScript ou encore de Word malicieux contenant des macros.

On retiendra :

- La campagne du Crypto-Ransomware TeslaCrypt de Décembre 2015

- La campagne du Crypto-Ransomware Locky de Février 2016

Les campagnes sont en langue française :

Les Web Exploit

Moins connus du grand public mais pourtant très utilisé, les Web Exploit consistent à infecter un ordinateur à la simple visite d’un site WEB.

Le site en question peut être piraté ou contenir une publicité malicieuse (malvertising), qui va charger automatiquement un Web ExploitKit, c’est à dire un site WEB/FrameWork conçu et dédié pour infecter les internautes.

Exemple avec Angler Exploit Kit (EK) : un kit au top ! et BlackHole Exploit Webkit ou Sakaru Exploit WebKit

Le Web ExploitKit cherche à tirer parti des logiciels non à jour sur l’ordinateur, souvent les plugins du navigateur WEB (Java, Flash, SilverLight etc) contenant des vulnérabilités qui permettent l’exécution de codes.

En réalité donc quand vous surfer, le Web ExploitKit peut charger de manière transparente des applets Flash, Java ou SilverLight qui vont télécharger et exécuter le malware sur l’ordinateur.

D’où l’importance de tenir à jour tous ses programmes, règles de sécurité élémentaires qui est souvent méconnues des internaute.

Une vidéo qui montre un malware chargé par un Web Exploit :

ou encore :

Les faux sites de cracks et keygen

Méthodes très anciennes et répandues qui consistent à créer de faux sites de cracks et keygen.

Dernièrement les PUPs et Adwares, à travers la plateforme de distribution AMonetize utilise cette méthode de distribution d’infection.

Faux messages de mises à jour Flash/Java

De faux messages de mises à jour Flash et Java ou autres prétextes (lecteur vidéo/codec à mettre à jour) peuvent aussi s’ouvrir durant le surf, plus particulièrement sur les sites de streaming ou téléchargement illégaux.

VIDÉO SUR YOUTUBE / DAILYMOTION ET RÉSEAUX SOCIAUX

LE LIEN MÈNE BIEN ENTENDU AU MALWARE ET SERT DE PRÉTEXTE.

EXEMPLE CI-DESSOUS AVEC UN POKCERSTARS HACK ET LE LIEN EST DONNÉ EN DESCRIPTION DE LA VIDÉO.

Les mêmes méthodes sont utilisées sur les réseaux sociaux qui mènent à des sites vidéo ou pour voir la vidéo vous devez télécharger une extension ou autres.

C’est ainsi notamment que les Virus Facebook se propagent.

SEO empoisonnement : redirections recherches Google

Cette méthode consiste à empoisonner les moteurs de recherche en créant une multitude de site WEB qui apparaitront dans les résultats de Google.

Le but est donc d’être le mieux positionné et obtenir le plus de clic possible pour mener au contenu malicieux.

Une autre variante consiste aussi à pirater des sites WEB en créant des pages.

Souvent ces pages redirigent vers des sites de promotion de viagra mais peuvent mener à des Web Exploit aussi.

Voici un exemple de résultat Google avec des pages de SEO poisonning.

D’où l’importance de bien lire avant de cliquer sur le résultat d’un lien.

Les infections disques amovibles (Autoruns)

Les infections par disques amovibles se propagent par disques amovibles ( clefs USB, disques externes, cartes flash etc.. )

Tous les disques amovibles infectés qui vont être utilisés sur un ordinateur vont infecter ce dernier.

A l’insertion d’un nouveau média amovible, le virus autorun va se copier dessus pour infecter les nouveaux ordinateurs.

L’infection se propage ainsi de PC en PC à travers l’utilisation des clefs USB, disque dur externes etc.

Conclusion

Il existe bien sûr des variantes à toutes ces méthodes.

Le but final est d’obtenir du traffic pour rediriger vers du contenu malicieux. On peut aussi avoir des attaques plus ciblées, par email par exemple, en piratant le compte et en envoyant des emails au contact en se faisant passer pour un ami.

Toutes ces attaques reposent souvent sur la même technique dit social engineering où on se fait passer pour une entité connue et de confiance.

Pour palier à certaines de ces attaques virales, des règles sont à suivre, par exemple, contre les Web Exploit, il faut maintenir ses programmes à jour et sécuriser son navigateur.

Reste que dans la majorité des cas, la vigilance suffit. La connaissance des utilisateurs aident aussi, un utilisateur averti en vaut deux, d’où l’importance de se tenir un minimum à jour sur les campagnes en cours.

Merci à Malekal pour cet article