There is few calls to their backends:

– Get hosts

– Get demo data

– Register your device

4/n

Archives

now browsing by author

Comment demander la suppression de données sur FaceApp

Demander la suppression de vos données est très simple :

- Ouvrez l’application sur votre smartphone ;

- Allez dans Paramètres > Support > Signaler un bug :

- Sélectionnez « Confidentialité » comme sujet et demandez la suppression de vos données dans la description.

La suppression ne sera pas effective immédiatement, mais peut prendre un certain temps, d’autant plus que l’équipe de support de FaceApp est actuellement débordée de demandes.

En plus de vous recommander de demander la suppression des données, il serait raisonnable de vous renseigner avant de suivre les tendances.

Source : androidpit.fr

CCleaner Browser : un navigateur WEB dit sécurisé

CCleaner plutôt Pirform racheté par Avast! récemment continue sa politique de nouveaux produits.

Il s’agit de la même stratégie que l’antivirus gratuit Avast!.

A savoir tenter de pousser tous les produits de la gamme de l’éditeur en s’appuyant sur ceux existants.

CCleaner et Avast! tentent donc de proposer un navigateur internet rapide, sûr qui protège du pistage.

Voici une présentation de CCleaner Browser.

CCleaner Browser

Comme souvent avec ce type de produit, le but est de jouer sur la sécurité.

Ainsi, CCleaner Browser se propose d’être un navigateur WEB sécurisé qui prend en compte la confidentialité.

Le navigateur internet bloque donc les publicités, trackers et protège des attaques WEB.

Après les polémiques des dernières versions de CCleaner qui visent à récupérer des données : Avez-vous vraiment besoin de CCleaner ?

Un nouveau navigateur WEB CCleaner Browser voit le jour.

Ce dernier a pu être poussé par l’installation de CCleaner au moyen de d’option pré-cochée.

C’est le fait de pousser le navigateur par défaut qui a posé problème.

Depuis l’éditeur a fait un retour en arrière.

En fait, il s’agit d’une copie de Avast Secure Browser.

En effet Avast! propose déjà un navigateur WEB gratuit.

On joue ainsi sur la notoriété de CCleaner pour proposer un nouveau navigateur WEB.

Les fonctions de protection

Comme souvent le cas, c’est une version personnalisée de Chromium.

Pour rappel, Chromium est la version libre de Google Chrome.

Une société peut donc très bien prendre Chromium avec des extensions personnalisés pour proposer un navigateur WEB sous un nouveau nom.

Ainsi comme vous pouvez le constater, l’interface de CCleaner Browser est proche de Google Chrome.

En haut à droite, une icône Adblock et CCleaner s’affichent.

CCleaner Browser propose un centre de sécurité et de confidentialités.

Ce dernier permet d’activer des fonctions de protections.

- Anti-Fingerprinting – le but est de protéger du Browser FingerPrinting, une technique de pistage. On en parle sur la page : Pistage utilisateur sur internet : Browser FingerPrinting

- Adblock : bloque la publicité

- Anti-Phishing : protège des sites de phishing

- Anti-Pistage : protège du pistage sur internet et des trackers

- Mode fantôme : c’est la navigation privée, tous les navigateurs WEB ont cette fonction. Plus d’infos : Chrome, Firefox, Edge : La navigation privée

- Chiffrement HTTPS : forcer les sites sécurisés et HTTPS.

- Password Manager : un gestionnaire de mot de passe. C’est celui par défaut de Google Chrome.

- Extension Guard : prévient de l’installation d’extension parasite.

- Privacy Cleaner : ouvre la fenêtre pour vider l’historique, cache de navigation.

- Protection Flash : bloque le contenu Flash mais Google Chrome le fait par défaut.

- Agent Webcam : contrôle l’accès à la webcam, de même Google Chrome le fait par défaut.

L’Adblock intégré dit CCleaner Adblock est un uBlock Origin personnalisé.

C’est bien beau tout cela, mais on peut se demander pourquoi CCleaner propose un navigateur WEB gratuit ?

Et bien parce que ce dernier alimente la base de données Avast!.

Chaque requête WEB que vous faites est envoyé à Avast!.

En effet, on trouve à chaque fois une requête uib.ff-avast.com

Ci-dessous, on voit qu’après la visite du site, l’URL est envoyé à Avast!.

De même pour les recherches WEB, ici une recherche Google.

Il peut s’agir d’une extension qui vérifie les sites visités.

Chaque utilisateur apprécie.

Je précise d’autres part que l’antivirus Avast! (et bien d’autres) font de même. J’en parlais sur l’article : Les données récupérées par les antivirus : télémétrie, documents, URLs visitées

Autre précision, Avast! partage certaines données avec des acteurs tiers comme Mixpanel, HockeyApp, etc.

La liste est présente sur la page des Conditions de confidentialités.

Enfin le CCleaner Browser possède une fonction de sponsors activée par défaut.

Il semble donc pouvoir afficher des publicités.

Je n’ai pas réussi à en avoir mais on peut imaginer qu’il s’agit d’un module de type Avast! SafePrice.

Ou encore cela peut permettre d’afficher des pubs pour les produits Avast!.

Conclusion

Le navigateur protège donc du pistage et suivi puisqu’il bloque les publicités et trackers et offre quelques protections.

Toutefois, le but est surtout d’alimenter la base de données Avast! en remontant toutes les URLs visitées.

Bien entendu, cela on se garde de vous le dire.

Ainsi, si vous êtes vraiment sensibles à la vie privée, il vaut mieux éviter ce navigateur.

On peut arriver à une protection efficace avec Mozilla Firefox.

En effet, c’est un des seuls navigateurs WEB à vraiment prendre en compte la vie privée.

Source : Malekal

FaceApp et la collecte de données : quels sont les risques ?

FaceApp revient dans l’actualité et la collecte de données de cette application russe est au cœur des discussions. Que fait-elle ? Quels sont les risques ? Pouvez-vous l’utiliser sans crainte ? Ce que l’on sait sur l’app et son fonctionnement.

Ces derniers jours, l’application FaceApp revient dans l’actualité grâce à une série de filtres appliqués aux visages en temps réel. Ils permettent de faire sourire un visage, de le rajeunir, de changer ses cheveux… ou de le vieillir. Le tout, avec un réalisme édifiant qui fait que les photos se retrouvent énormément partagées sur les réseaux sociaux, watermarkées d’un gros FaceApp. Cette mécanique entraîne des téléchargements supplémentaires et a fait de l’application l’une des plus téléchargées sur iOS et Android.

QUE FAIT L’APPLICATION ?

FaceApp est une application russe qui modifie les visages à la demande pour des résultats réalistes ou rigolos. Parfois, les deux à la fois.

Pour cela, elle a uniquement besoin de l’accès complet aux photos que vous consentez à lui envoyer. C’est en effet présent dans les CGU de FaceApp : une fois que vous envoyez un cliché, elle pourra le réutiliser pour tous les usages possibles et imaginables. Les conditions d’utilisation se rapprochent de ce que l’on peut trouver sur toutes les applications hébergeant et traitant des photographies, de Facebook à Google Photos en passant par Snapchat. Et même si l’application se rémunère avec une version pro par abonnement à 19,99 € / an, ces clichés peuvent être utilisés à des fins commerciales — ils ne sont en revanche pas partagés à des tiers.

Ce qui semble sûr également, vu le concept de l’application, c’est que toute la technologie derrière FaceApp repose sur des algorithmes entraînés par les images uploadées par les utilisateurs et utilisatrices du service. Dès lors, comme sur la plupart des applications gratuites utilisant des photos, vous consentez à la laisser utiliser ce que vous uploadez, pour améliorer ses résultats. D’après Baptiste Robert, expert en informatique, il n’y a pas lieu de paniquer : l’application fait ce qu’elle dit et ne va pas plus loin que ses autorisations (elle télécharge, par exemple, uniquement les photos que vous lui envoyez).

Il s’agit d’une réponse à une critique qui a été formulée, fondée sur une incompréhension : sur iOS du moins, FaceApp n’a pas accès à la totalité de votre galerie même si vous avez refusé la permission d’y accéder. En réalité, comme l’explique TechCrunch, FaceApp utilise une permission unique mise en place par iOS 11 qui considère que lorsque vous avez choisi d’uploader une photo, pris un cliché et cliqué consciemment sur valider, vous avez fait un choix positif et informé.

Le problème vient de la formulation de l’option dans les réglages : quand le partage est réglé sur « Jamais », l’utilisateur attend que ce soit réellement « Jamais » et pas « Jamais sauf si je fais une action pour dépasser cette restriction ». Comme il l’a fait pour la géolocalisation, Apple aurait tout intérêt à introduire une autre formulation comme un « Juste quand l’app me le demande ».

LE PROBLÈME RUSSE

FaceApp attire également les suspicions par une réaction épidermique au fait que l’application… est russe. Après le traumatisme légitime de la campagne présidentielle américaine, des démocrates ont demandé au FBI d’enquêter sur FaceApp. Une enquête pourra suivre. Cela dit, les informations que nous possédons tendent à minimiser le risque : FaceApp n’est pas plus demandeuse de données que d’autres applications et utilise des services américains pour faire ses opérations (AWS d’Amazon et Google Cloud). On est très loin du profil d’une petite entreprise d’espionnage de masse utilisant des fonctionnalités détournées d’un réseau social.

LE RISQUE ?

Dès lors, existe-t-il vraiment un risque ? Compte tenu des informations dont nous disposons et à moins d’une découverte exceptionnelle, le risque est faible pour le particulier. Pas nul, mais faible, tout en restant indéfinissable : les scénarios catastrophe avec une photo de vous en personne plus âgée ne sont pas nombrex. Du moins, pas plus nombreux que lorsque vous utilisez toute application gratuite utilisant vos photos.

L’important, comme toujours, est d’avoir conscience du périmètre d’action d’un service web sans céder à la panique : pas tout, sur le web et dans les magasins d’applications, n’est un piège. Une décision mesurée, balançant le pour (un traitement des visages bluffant, quelques fou-rires) et le contre (la collecte de données au moins à usage d’entraînement algorithmique), pourra alors être faite.

Une première version de cet article, trop légère, a été largement modifiée avec des éléments factuels. Il n’était en aucun cas dans notre volonté de minimiser ce que fait FaceApp avec les clichés de ses utilisateurs, mais d’informer avec les données que nous possédons, sans céder à la panique.

Source : numerama.com

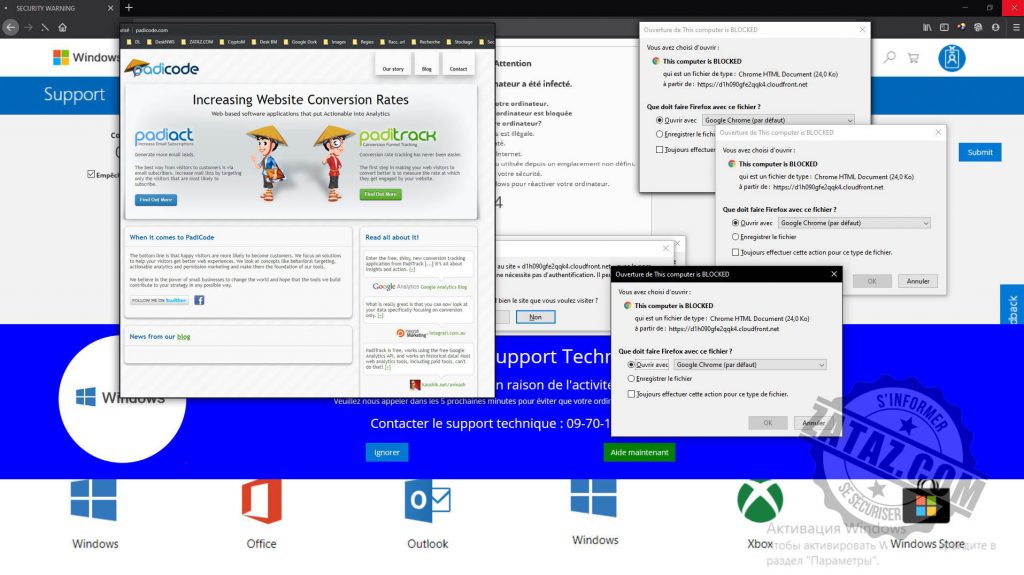

Nouvelle arnaque au faux support technique Microsoft

Une nouvelle arnaque au faux support technique Microsoft vient d’apparaître sur la toile francophone. Attention, cette fois, le pseudo service après-vente du géant américain sature votre ordinateur ou smartphone.

Cette nouvelle « attaque » informatique au support technique Microsoft arrive par courrier électronique. Plusieurs choix possibles : une facture en attente, un message d’un ami … Les missives proposent un lien. Cet url dirige le lecteur sur des sites qui ont été préalablement piratés comme dans l’exemple que je vous ai filmé.

Dans ce cas, le pirate est passé par le webmail de la société Euro Bureau. Il y a installé une redirection afin de piéger les logiciels antispams. Bilan, vous pensez joindre cette boutique dédiée aux matériels de bureau et vous vous voilà quelques secondes plus tard dans un espace autre espace numérique que ce magasin.

A noter d’ailleurs que les pirates ont de « l’humour ». Comme je vous le montre dans la vidéo que je vous ai réalisé, une image est cachée dans le serveur qui héberge la fausse alerte. Car ici aussi, pour la 6 fois en ce mois de juillet, une nouvelle arnaque au faux support Microsoft.

Blocage du navigateur et saturation de l’ordinateur

Avec cette fausse alerte support technique Microsoft Votre navigateur va se bloquer, une fenêtre va s’ouvrir vous indiquant la prise en main de votre machine par un virus. Pour vous « sauver », un numéro de téléphone doit vous aider. Bien entendu, n’appelez pas. Finesse de cette nouvelle version, l’icone de la souris bouge tout seul et l’ouverture de milliers de fichier textes. Un « truc » qui a pour mission de saturer votre ordinateur. Un compte à rebours vous indique que vous allez perdre vos données dans les minutes qui suivent !

Bref, de nouvelles techniques malveillantes pour renforcer votre inquiétude dans la présence d’un virus dans votre ordinateur.

D’autant plus que l’arnaque affiche un énorme logo de Microsoft, un avertissement de coupure de votre connexion et le logo de votre opérateur.

Une malveillance encore plus efficace sur un smartphone

Le piège peut se refermer sur les moins avertis, soit 90% de la population. Autant dire que ce mail peut faire de gros dégâts dans les téléphones de ces français (7 sur 10) qui lisent leurs mails en vacances. Sans parler du retour au bureau où le clique sera moins averti, et donc plus dangereux.

Pour sortir de cette fausse alerte : cliquer sur CTRL ALT SUPPR sous Windows. Sélectionner le navigateur pris en otage. Attention, cela fermera toutes les fenêtres ouvertes dans votre navigateur.

Plus problématique sur votre smartphone. Il faut fermer le navigateur et vider le cache de ce dernier. Effacer l’historique. Si vous ne le faîtes pas, au prochain lancement du navigateur de votre téléphone… retour de la fausse alerte !

Mise à jour 16/07/2019 : ZATAZ a découvert que les escrocs n’hésitaient pas à pirater et/ou récupérer des noms de domaine de sites web dont les url n’avaient pas été renouvelés par des entreprises, associations et particuliers. Bilan, les escrocs peuvent ainsi déclencher leur malveillance via des adresses légitimes, et référencées par les moteurs de recherche.

Ma capture écran montre le site Padicode. L’un de ses domaines a été oublié. Il n’a pas été renouvelé. Les pirates l’ont récupéré pour diffuser leur message malveillant.

Source : Zataz

Numéros de services clients Ne payez pas pour rien !

Contacter un service client pour une réclamation, un retour d’article ou un suivi de livraison ne devrait pas être payant. Bien qu’elles mettent souvent en avant un numéro surtaxé, plus rémunérateur, toutes les enseignes possèdent forcément un numéro non surtaxé que leurs clients peuvent utiliser dans certains cas. Voici la liste des principaux numéros gratuits pour ne plus payer inutilement.

Depuis plusieurs années, toutes les entreprises sont obligées de mettre un numéro non surtaxé à la disposition de leurs clients. Ainsi, l’assistance technique des opérateurs de téléphonie et des fournisseurs d’accès à Internet doit être accessible à tous leurs abonnés sans surcoût. Quant aux commerçants et autres prestataires de services, ils n’ont plus le droit de taxer les moyens d’accès au droit de rétractation, au suivi de commande ou à l’exercice de la garantie.

Si les grandes enseignes respectent globalement cette législation, toutes ne jouent pas le jeu. Cdiscount, par exemple, dispose certes d’un numéro non surtaxé, mais se garde bien de le communiquer sur son site Internet. Rien à voir avec le numéro surtaxé qui, lui, est affiché sur toutes les pages ! Des particuliers ont d’ailleurs ouvert un sujet Cdiscount numéro non surtaxé sur notre forum afin de se transmettre le numéro gratuit de l’e-commerçant. Quant à Rueducommerce, son numéro non surtaxé figure bien sur son site Internet, mais il faut fouiller dans le tréfonds des pages pour le trouver.

À l’instar de Cdiscount et de Rueducommerce, beaucoup d’entreprises préfèrent mettre en avant leurs numéros payants sur leur site afin de générer des revenus supplémentaires, obligeant les clients à faire une multitude de recherches sur Internet pour trouver l’information. Afin d’éviter de longues minutes de recherches, voici la liste des numéros non surtaxés des principaux services clients.

NUMÉROS GRATUITS ET NUMÉROS PAYANTS DES PRINCIPAUX SERVICES CLIENTS

| Commerçants | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

Amazon |

– |

0 800 94 77 15 |

|

Boulanger |

0 825 850 850 (Service 0,18 €/min + prix appel) |

03 20 49 47 73 |

|

Cdiscount |

3979 (service 0,70 €/min + prix appel) |

09 70 80 90 50 |

|

Darty |

0892 01 10 10 (0,40 €/min) |

09 78 97 09 70 |

|

Decathlon |

– |

09 69 32 33 22 |

|

eBay |

078 16 16 00 (0,05 €/min + prix appel) |

01 73 00 17 10 |

|

Fnac |

0892 35 04 05 (service 0,40 €/min + prix appel) |

0 969 36 06 36 |

|

Gifi |

– |

05 53 40 54 68 |

|

Groupon |

– |

09 70 73 20 00 |

|

Ikea |

– |

09 69 36 20 06 |

|

Interflora |

0825 20 20 20 (0,20 €/min) |

09 69 36 39 83 |

|

Leroy Merlin |

– |

03 59 57 46 04 |

|

Nespresso |

– |

0800 55 52 50 |

|

Rakuten |

118 001 (service 2,99 €/appel + 2,99 €/min) |

09 70 75 64 60 |

|

Rueducommerce |

0 892 46 56 66 (service 0,35 €/ min + prix appel) |

0 809 40 03 76 |

|

Sephora |

– |

0 809 40 40 45 |

|

Showroomprivé |

– |

01 85 76 00 00 |

|

Truffaut |

– |

0 806 800 420 |

|

Velux |

– |

0 806 80 15 15 |

|

Vente privée (Veepee) |

– |

08 09 10 88 88 |

|

Zalando |

– |

01 82 88 49 63 |

| Livraison | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

Chronopost |

– |

09 69 39 13 91 |

|

Colissimo |

– |

3631 |

|

Deliveroo |

– |

09 77 55 03 30 |

|

La Poste |

– |

3631 |

|

Mondial Relay |

– |

09 69 32 23 32 |

|

UPS |

– |

01 73 00 66 61 |

| Énergie | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

Direct Énergie |

– |

09 70 80 69 69 |

|

EDF |

– |

3004 |

|

Suez |

– |

01 58 81 20 00 (siège social) |

|

Total |

– |

09 70 80 86 51 |

|

Veolia |

– |

01 49 24 49 24 |

| Banques et assurances | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

BNP Paribas |

– |

3477 |

|

GMF |

– |

0970 809 809 |

|

MMA |

0 825 096 096 (0,15 TTC/min) |

01 40 25 59 59 (service assistance) |

|

SFAM |

– |

04 27 43 33 33 |

| Transports et loisirs | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

Air France |

– |

3654 (appel non surtaxé) |

|

Airbnb |

– |

01 84 88 40 00 |

|

Booking.com |

– |

01 57 32 92 09 |

|

Oui SNCF |

– |

01 73 20 98 51 |

|

Ryanair |

08 92 56 21 50 (0,34 €/min) |

01 80 14 44 53 |

|

SNCF |

36 35 (0,40 €/min) (1) |

09 80 98 36 35 |

|

Voyage privé |

0 892 426 425 (0,34 €/min) |

01 76 49 30 31 |

(1) Le 3635 ne sera plus taxé d’ici cet été, d’après l’annonce de Guillaume Pepy, président de la SNCF, le 26 février.

| Téléphonie | Numéro payant | Numéro non surtaxé |

|---|---|---|

|

Apple |

– |

0805 540 003 |

|

Bouygues |

– |

09 87 67 18 00 (souscrire) |

|

Canal + |

0 892 39 39 10 (abonné) (service 0,35 €/min + prix appel) |

09 70 82 08 15 |

|

Free |

– |

1044 (souscrire) |

|

Orange |

– |

3900 |

|

Samsung |

– |

01 48 63 00 00 |

VERS LA FIN DES APPELS SURTAXÉS VERS LES SERVICES PUBLICS

Le 25 janvier 2018, l’Assemblée nationale a voté la fin des appels surtaxés à l’Administration et aux services publics. Cette mesure sera effective début 2021 avec la création d’un numéro fixe gratuit. Actuellement, le 3939, numéro d’entrée vers les services administratifs, est facturé 15 centimes d’euro la minute.

Source : quechoisir.org

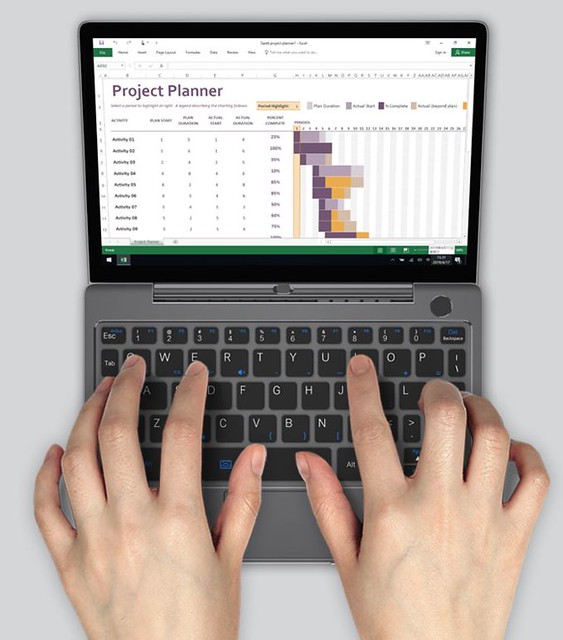

GPD veut savoir quel clavier implanter sur ses mini ultrabooks

C’est probablement pour prendre la température et estimer si il serait rentable de le proposer. Je pense qu’on peut montrer que l’AZERTY a tout son sens sur ce type de marché. La France a été parmi les plus gros acheteurs de netbooks et ce genre de machine remise au goût du jour qu’est le P2 Max pourrait avoir beaucoup de succès si un clavier AZERTY était proposé.

Si vous avez un compte Twitter vous pouvez donc voter, et faire voter autour de vous, pour qu’en plus des machines QWERTY habituelles la marque propose des machines en AZERTY.

Si cela ne vous intéresse pas et que vous préparez déjà une réponse du type “Autant s’habituer au QWERTY…”, abstenez vous. Les machines QWERTY existent déjà chez GPD et ne vont pas disparaitre.

Ce qui peut arriver de mieux avec un clavier AZERTY est bien plus profond qu’une simple expérience chez GPD. Un effet boule de neige peu suivre. Les constructeurs sont très pragmatiques et si GPD propose un clavier de ce type et que ses ventes décollent, il recommencera dans le futur.

Et tous les concurrents de GPD, les Chuwi, One-Netbook et consorts, pourront peut être également se dire que finalement un clavier localisé n’est pas une mauvaise idée. Surtout que la fabrication n’est généralement pas un gros risque pour eux. Du coup les modèles en AZERTY pourraient se multiplier et faire tâche d’huile au delà du simple marché des netbooks-like. Il est très rare d’avoir ce genre de remise en question chez les revendeurs. Il faut la saisir et peut être que d’ici quelques mois plus de constructeurs proposeront également des 11.06, des 12 et des 13.3″ en AZERTY.

Si vous avez des idées de design pour le layout AZERTY du P2 Max, vous trouverez ci dessus le design actuel de la machine en QWERTY. Je sais qu’il y a des spécialistes parmi vous, faites vous plaisir !

Source : minimachines.net

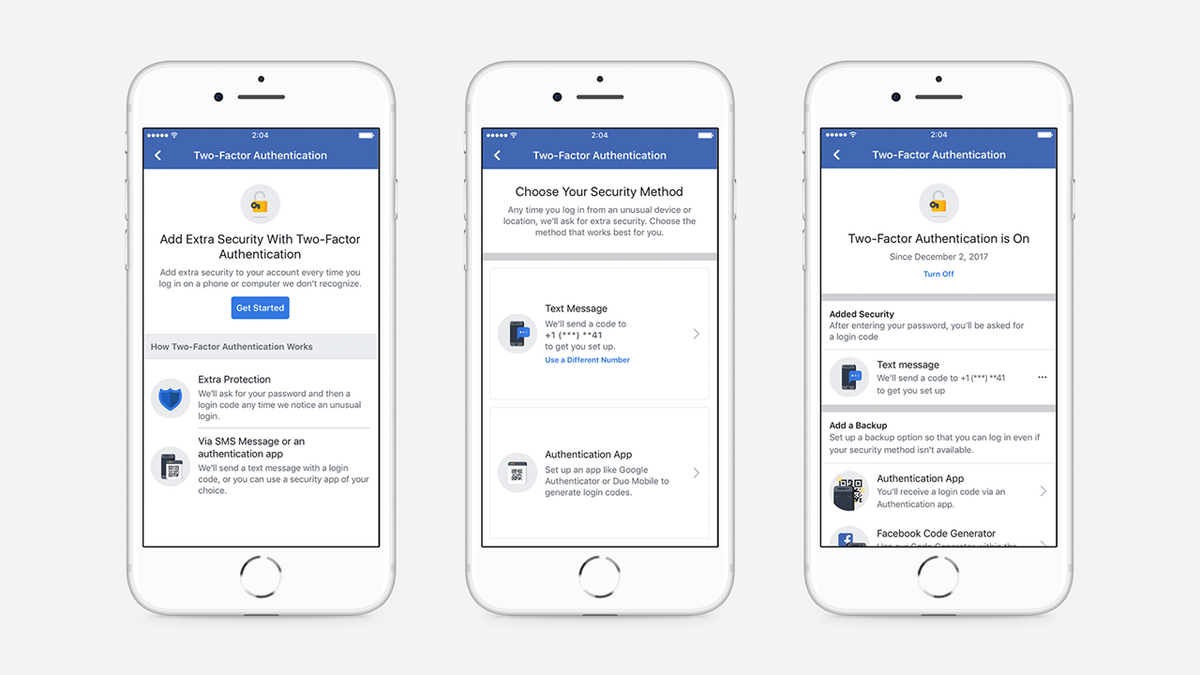

L’authentification double facteur expliquée à tous

À l’heure où les fuites de données se succèdent, la sécurisation de ses différents comptes en ligne est l’affaire de tous. Et parmi les méthodes les plus simples à mettre en place, l’authentification à double facteur demeure parmi les plus efficaces.

Mais qu’est-ce donc que cette authentification à double facteur (ou A2F) au juste ? Même si le terme ne vous dit rien, il y a de fortes chances que vous l’utilisiez déjà dans une moindre mesure. Avez-vous remarqué, lors d’un achat en ligne, que votre banque vous envoyait un code unique par SMS pour confirmer votre achat ? Voilà un exemple concret d’authentification à double facteur.

Qu’est-ce que l’authentification à double facteur ?

Comme son nom l’indique, l’A2F est une méthode qui va ajouter une couche de protection à votre compte. En plus du traditionnel couple nom d’utilisateur et mot de passe, s’additionne la réception d’un code unique que – logiquement – vous êtes le seul à pouvoir détenir.

Exemple d’authentification à double facteur. Crédits : Apple

La plupart du temps, les services qui vous proposeront d’activer l’authentification à double facteur passeront par l’obtention d’un code unique envoyé par SMS à votre numéro de téléphone. Mais il existe en réalité une multitude de façons de renforcer l’authentification à ses différents comptes.

Comment savoir si un site propose l’authentification à double facteur ?

La méthode la plus simple est aussi la plus pénible : il s’agit d’aller vérifier manuellement dans les paramètres de chaque site Web si l’option correspondante s’y trouve.

Heureusement, de bonnes âmes ont eu la bonne idée de regrouper tous les sites proposant l’A2F à l’adresse twofactorauth.org.

Quelles sont les méthodes d’authentification à double facteur les plus efficaces ?

On l’a dit, la méthode la plus simple pour profiter de l’A2F est d’utiliser son numéro de téléphone pour valider sa connexion à un compte en ligne. Mais certains sites plus perfectionnés – notamment Facebook et Google – permettent d’opter pour des méthodes moins contraignantes.

Google vous permet par exemple d’utiliser un autre appareil sur lequel vous êtes déjà connecté pour valider la connexion à son service. Par exemple, lorsque vous tentez de vous connecter à votre compte Google depuis un nouvel ordinateur, un invite vous proposera d’utiliser votre smartphone, où s’affiche automatiquement une demande d’authentification à laquelle il vous suffit d’accéder pour vous connecter.

L’authentification à double facteur de Facebook. Crédits : Facebook

Facebook opte pour une méthode similaire pour valider la connexion. Si vous avez activé l’A2F sur votre compte, chaque nouvelle connexion à un appareil inconnu vous enverra une notification sur votre smartphone. Celle-ci vous proposera d’autoriser ou de refuser la connexion au nouvel appareil par une simple pression sur le bouton correspondant.

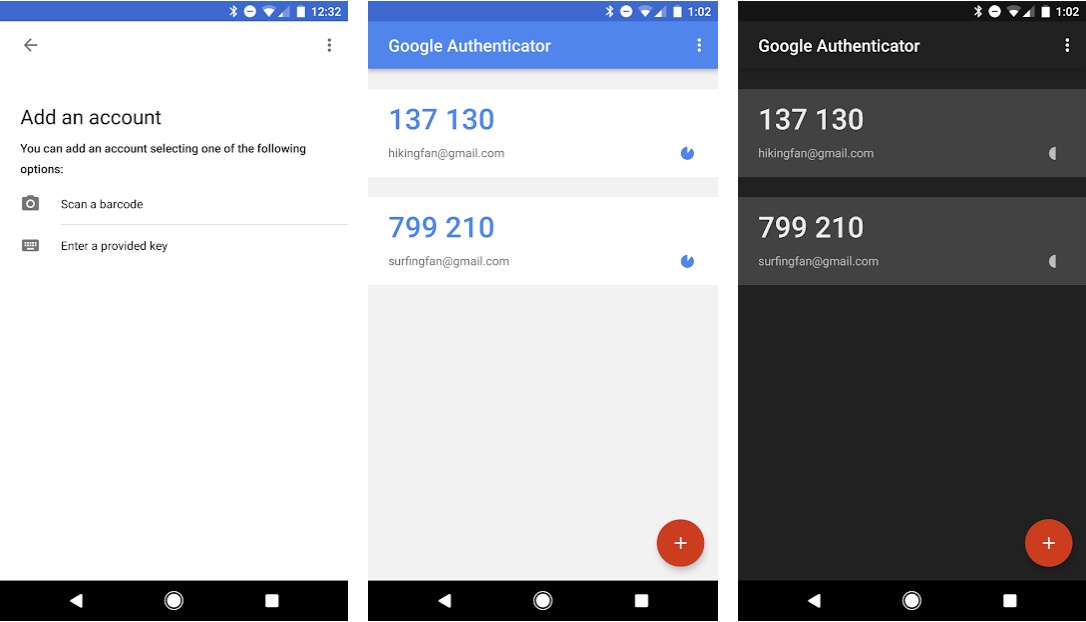

Mais si ces méthodes sont les plus répandues, l’utilisation d’authenticators est de plus en plus recommandée par les spécialistes en sécurité. Un authenticator, c’est une application qui va faire office de coffre-fort pour vos comptes disposant de l’A2F. Son fonctionnement est simple : les comptes compatibles avec l’utilisation d’un authenticator vous demanderont de scanner un QR Code directement dans votre application pour lier votre compte à votre appli. Celle-ci générera ainsi à la chaîne des codes de connexion uniques et valables en général une dizaine de secondes. Contrairement à un SMS qui peut éventuellement être intercepté par des hackers, un authenticator est plus sûr en cela qu’il est intégré directement à votre smartphone. Ainsi, seule une perte de votre terminal pourrait vous porter préjudice.

Capture d’écran de l’application Google Authenticator. Crédits : Google

Aujourd’hui, il existe énormément d’application authenticator sur le marché. La plupart des GAFAM disposent de leur propre solution (Google, Microsoft et même Blizzard !), qui est bien évidemment compatible avec n’importe quel compte supportant la technologie. Mais de nombreuses alternatives open-source existent, comme les très bons FreeOTP, Keepass2Android ou Open Authenticator.

Le cas particulier des clés U2F

La protection des comptes en ligne par le biais d’une clé U2F commence à faire son chemin, et se voit particulièrement encouragée par les spécialistes de la sécurité informatique.

Le principe est simple : en lieu et place d’un code envoyé par SMS ou d’une série de chiffres générés par un authenticator, l’authentification à un compte en ligne passe par une clé USB un peu spéciale.

Le concept de la clé de sécurité U2F expliqué en vidéo

Il vous faudra vous munir d’une clé de sécurité certifiée U2F par la FIDO – une alliance d’entreprises concernées par la sécurité des données. Elles prennent la forme d’une clé USB tout à fait banale, mais sont configurées pour permettre une authentification ultra sécurisée à tous vos comptes en ligne proposant cette option.

Des clés de sécurité U2F de Yubico. Crédits : Yubico

L’obtention d’une telle clé vous coûtera entre 10 et 60 € selon la marque et le procédé de fabrication. Dans tous les cas : attention à bien choisir une clé certifiée par la FIDO.

Comme pour l’authentification à double facteur, il est possible de retrouver tous les sites qui acceptent les clés de sécurité sur un site dédié : dongleauth.info.

Comment activer l’authentification à double facteur ?

La plupart du temps, les éditeurs des sites Web sur lesquels vous créez un compte vous inciteront à sécuriser votre profil avec l’A2F. Si ce n’est pas le cas, il vous faudra vous rendre manuellement dans les paramètres de votre compte pour vérifier que l’option existe.

Une fois l’option identifiée, il vous suffit de suivre les différentes étapes et – la plupart du temps – à renseigner votre numéro de mobile afin de commencer à recevoir les SMS de validation de connexion.

Attention à bien penser à faire les modifications nécessaires sur les sites Web si jamais vous veniez à changer de numéro de téléphone !

Source : Clubic.com

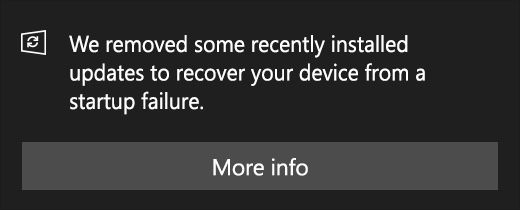

En cas d’échec au démarrage, Windows 10 pourra supprimer sa dernière mise à jour

Microsoft teste une parade pour un mal qui peut toucher n’importe quel OS : une machine qui refuse de démarrer après l’installation d’une mise à jour système. Dans ce cas, Windows 10 pourra supprimer la mise à jour, dans l’espoir de redémarrer sur un bon pied (lire aussi Windows 10 : la mise à jour d’octobre de retour en novembre).

Ce type de problème est plus lourd à gérer pour Microsoft puisqu’il fait face à un paysage de machines particulièrement vaste et varié. Cette fonction est actuellement en test avant un déploiement prochain.

Lorsqu’un tel problème se présente, la procédure classique est de se reposer sur une sauvegarde pour retrouver son système dans l’état précédant le dysfonctionnement. Encore faut-il avoir une sauvegarde et tout le monde n’est pas rompu à l’exercice d’une restauration.

Là, les choses se feront d’une manière plus simple, comme l’explique une fiche technique. Trois causes premières sont identifiées en cas de démarrage avorté : un problème matériel, une corruption de fichiers ou un logiciel de tierce partie incompatible. En cas d’échec au démarrage, le système établira un diagnostic et tâchera de résoudre le problème sur la base de ces profils d’erreurs.

Si ça ne suffit pas, le système vérifiera si le problème est apparu à la suite d’une récente mise à jour d’un pilote ou après l’installation d’une mise à jour corrective. S’il y a moyen, Windows ôtera ces nouveaux composants et relancera le démarrage.

Pour peu que le PC se lance normalement, l’installation des mises à jour coupables sera bloquée pendant 30 jours, le temps qu’elles soient examinés par leurs développeurs. Passé ce délai, la mise à jour sera à nouveau récupérée.

macOS ne propose pas de mécanisme aussi automatisé mais lors des sorties des grandes versions annuelles, il arrive qu’il déplace dans un dossier « Logiciels incompatibles » des éléments liés au système et qui ont été identifiés comme problématiques pendant le bêta-test.

Source macg.co

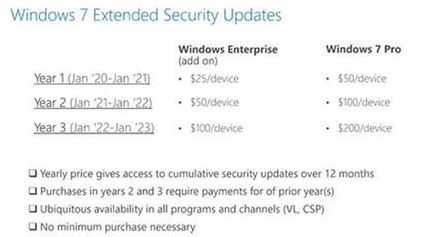

Prolongation de Windows 7 : les Extended Security Updates en vente le 1er avril

Pour prolonger le support de Windows 7 au-delà de janvier 2020, Microsoft va commencer à vendre les Extended Security Updates à partir du 1er avril 2019.

Le support étendu de Windows 7 arrive à son terme le 14 janvier 2020. C’est la date butoir pour le grand public synonyme de la fin de tout support. Toutefois, les professionnels et entreprises auront la possibilité de s’octroyer du temps de support supplémentaire pour les correctifs de sécurité en mettant la main à la poche.

L’offre payante Windows 7 Extended Security Updates (ESU) sera notamment disponible pour les clients de licences en volume avec une édition Pro et Entreprise de Windows 7. Microsoft vient de préciser qu’elle sera en vente à compter du 1er avril prochain.

Le commercialisation se fera par appareil et avec un tarif qui augmentera chaque année supplémentaire. Il sera possible d’obtenir une rallonge du support jusqu’en janvier 2023.

Pour le moment, Microsoft ne communique toujours pas sur les prix de Windows 7 ESU. Mary Jo Foley (ZDNet) avait cependant obtenu un document auprès de vendeurs et partenaires de Microsoft :

Une entreprise avec Windows 7 Pro devra débourser 50 $ par appareil la première année, 100 $ la deuxième année et 200 $ la troisième. Pour Windows 7 Enterprise (licences en volume ou clients Microsoft 365), ce sera moitié mois cher par appareil.

D’après Net Applications, la part d’utilisateurs de Windows 7 est encore de plus de 38 %.

Source : Generation-nt.com

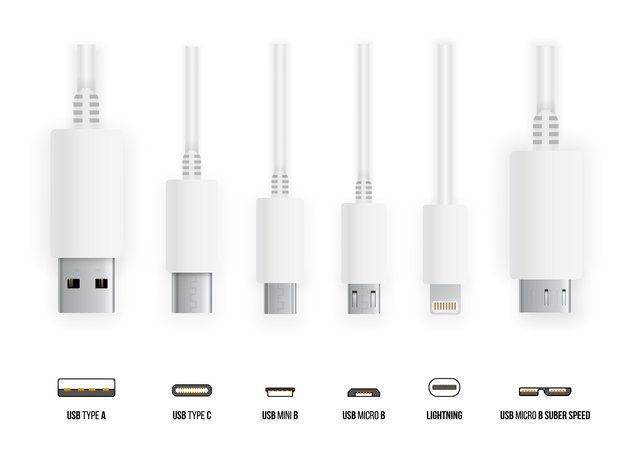

USB 3.0, 3.1, 3.2… Perdus entre les différentes normes ? Voici un peu d’aide

L’organisme en charge des standards USB a publié une nouvelle norme : l’USB 3.2, supportant des débits plus élevés. Ce qui entraîne de facto la disparition de la spécification 3.1, tandis que la 3.0 avait déjà été absorbée par son aînée. Vous avez du mal à vous y retrouver ? Rassurez-vous, pour vous aider, l’institution a décidé de… créer de nouveaux noms. Voici un petit guide pour y voir (un peu) plus clair.

L’USB est aujourd’hui une norme incontournable. Ou plutôt un ensemble de normes. Et pour acheter le bon ordinateur, le bon disque dur externe ou le bon câble, autant savoir les différencier. Le problème, c’est que cette tâche n’a rien d’évident. USB 3.0, 3.1, 3.2, USB-C… Difficile de faire le bon choix dans ce fatras.

C’est pourquoi l’USB Implementers Forum, ou USB-IF, organisme en charge de la standardisation de l’USB, a décidé de simplifier sa nomenclature, avec la publication de la nouvelle spécification USB 3.2. Mais l’organisation semble avoir du mal avec la signification du mot « simplification »…

De l’USB 2.0 à l’USB 3.2

Pourtant, au début, tout se passait pour le mieux. Les différents standards USB témoignent en réalité de la vitesse à laquelle il est possible de transférer des données. Ainsi, la norme USB 2.0 affichait au compteur un débit de 480 Mb/s.

USB 3.0

Puis est arrivé l’USB 3.0, avec la capacité de transférer des fichiers à 5 Gb/s. Mais la situation demeurait limpide, avec la coexistence de deux normes : la 2.0 et la 3.0.

USB 3.1

Ensuite, l’USB-IF a révélé le standard 3.1, doté d’un débit maximum de 10 Gb/s. Et c’est à ce moment que les choses ont commencé à se compliquer. Avec cette nouvelle spécification, l’USB 3.0 s’est vu rebaptisé en USB 3.1 Gen 1. Quant au nouveau standard plus rapide, il a alors pris le nom d’USB 3.1 Gen 2. L’USB 2.0, trop vieux, voyait, lui, son nom inchangé (ouf).

Mais pourquoi diable faudrait-il changer le nom de l’ancienne norme ? D’après l’USB-IF, cette opération serait destinée à faciliter le travail des ingénieurs. Ces derniers n’auraient ainsi qu’une seule documentation à consulter, celle de l’USB 3.1, pour vérifier les éléments techniques relatifs à la technologie. Cette décision ne serait donc pas vraiment orientée consommateur, et ce n’est pas la suite qui ferait penser le contraire.

USB 3.2

Car l’USB-IF a récemment introduit le nouveau standard USB 3.2, capable de supporter un débit de 20 Gb/s. Ce qui a donné naissance à trois nouveaux noms : l’USB 3.1 Gen 1 est devenu l’USB 3.2 Gen 1, l’USB 3.1 Gen 2 est devenu l’USB 3.2 Gen 2, et la nouvelle norme a pris le titre d’USB 3.2 Gen 2×2.

Conscient du caractère indigeste de cette nomenclature, l’USB-IF a pris les devants. Pour « éviter la confusion chez le consommateur », l’organisation a donc annoncé… trois nouveaux noms ! Les voici, par ordre croissant de débit : SuperSpeed USB, SuperSpeed USB 10 Gbps et SuperSpeed USB 20 Gbps. Quant à l’USB 2.0, il portera désormais le nom d’USB Hi-Speed.

En résumé

Résumons donc les différents standards USB que vous pourrez rencontrer, avec leur débit :

- USB Hi-Speed (480 Mb/s), ou USB 2.0

- SuperSpeed USB (5 Gb/s), ou USB 3.2 Gen 1 : ex-USB 3.1 Gen 1, lui-même ex-USB 3.0

- SuperSpeed USB 10 Gbps (10 Gb/s), ou USB 3.2 Gen 2 : ex-USB 3.1 Gen 2

- SuperSpeed USB 20 Gbps (20 Gb/s), ou USB 3.2 Gen 2×2

Et USB-C et USB PD dans tout ça ?

Ce n’est pas fini. Car tout ce qui est présenté ci-dessus ne concerne que les vitesses de transfert de données. D’autres éléments sont à prendre en compte au sujet de l’USB.

Par exemple, l’USB-C, ou USB Type-C, fait référence à la forme du câble ou de la prise. Cette norme date de 2014 et présente l’avantage d’être réversible. Elle équipe notamment certains ordinateurs portables, comme les MacBook Pro. Mais être branché en USB-C ne signifie pas forcément bénéficier du débit le plus rapide. En revanche, réciproquement, vous devrez posséder ce type de connecteur si vous voulez profiter des 20 Gb/s de l’USB 3.2 Gen 2×2. Enfin, du SuperSpeed USB 20 Gbps… Vous suivez ?

Dernier terme que vous pouvez rencontrer : l’USB Power Delivery, ou USB PD. Cette mention fait référence à la puissance d’une alimentation électrique, qu’il s’agisse d’une prise murale ou d’une batterie. Un élément qui n’est donc pas lié à la forme du connecteur, ni au débit supporté.

Nous espérons vous avoir permis de mieux distinguer les différents standards USB. Qui ne seront peut-être valables que jusqu’à la prochaine spécification. D’après vous, quels seront les futurs noms des normes USB, à l’apparition du 40 Gb/s ? Vous avez 4 heures.

Source : CNET