Les mots de passe en 2022 : voici les recommandations de la CNIL

I. Présentation

Le 17 octobre 2022, la CNIL a mis à jour ses recommandations sur les mots de passe dans le but de guider les professionnels et les particuliers tout en tenant compte des nouvelles tendances, des nouveaux usages et des nouvelles menaces. Ces nouvelles recommandations sont l’occasion de faire le point sur les changements apportés par la Commission nationale de l’informatique et des libertés (CNIL) et de voir quelles sont les conséquences dans la pratique avec l’Active Directory.

Cette mise à jour n’est pas anodine puisque l’ancienne recommandation datait de 2017. Pour faire évoluer ses recommandations de 2017, la CNIL a travaillé en collaboration avec des professionnels et le grand public par l’intermédiaire d’une consultation publique lancée en octobre 2021. D’ailleurs, c’est en octobre 2021 que l’ANSSI avait publié une nouvelle version de son guide « Recommandations relatives à l’authentification multifacteur et aux mots de passe – v2.0« , que la CNIL vous recommande de lire afin d’aller plus loin que le simple mot de passe (par exemple, en mettant en place l’authentification multifacteurs). Pour être précis, la CNIL a cosigné ce document de l’ANSSI.

Meilleure gestion des mots de passe = Moins de compromissions de comptes

Une mauvaise gestion des mots de passe peut s’avérer lourde de conséquences : une partie des cyberattaques pourrait être évitée en respectant mieux les bonnes pratiques. Au-delà du mot de passe en lui-même, le chiffrement est aussi très important pour protéger les mots de passe, aussi bien sur la partie stockage que lorsque le mot de passe transite sur le réseau (par exemple, avec le protocole HTTPS, un mot de passe utilisé pour se connecter à un site Internet ne transitera pas en clair sur le réseau).

II. Les nouvelles recommandations de la CNIL

A. Une histoire d’entropie

Dans son document sur les nouvelles recommandations, la CNIL évoque la notion d’entropie où il est recommandé d’avoir une clé avec un niveau minimal de 80 bits pour l’entropie d’un mot de passe. Mais qu’est-ce que l’entropie ? En fait, c’est une manière de calculer la force d’un mot de passe, ou autrement dit sa robustesse.

De nombreuses personnes estiment qu’un mot de passe qui respecte une longueur minimale et une certaine complexité sera forcément robuste. Néanmoins, ce n’est pas toujours vrai puisque dans un mot de passe il y a une quantité de hasard plus ou moins importante : si l’on utilise uniquement des mots de la langue française, on limite la part de hasard sans le vouloir.

Ainsi, un mot de passe d’apparence complexe, par exemple où l’on remplace une lettre par un chiffre, peut devenir vulnérable à certaines attaques, notamment de type brute force. Les outils et les dictionnaires de mots de passe utilisés aujourd’hui par les cybercriminels tiennent compte de ces variantes pour un même mot. Si l’on prend l’exemple du terme « Informatique » qui pourrait devenir le mot de passe « Inf0rm4t1que » ou « INFORmat1QUE« , même s’il fait 12 caractères de longueur et qu’il comprend 3 types de caractères différents, il n’a pas une entropie suffisante !

On peut dire que : pour avoir une meilleure entropie, il vaut mieux choisir un mot de passe plus long plutôt que de chercher à garder la même longueur en remplaçant certains caractères pour le rendre plus complexe (comme dans l’exemple précédent). Il ne faut pas confondre robustesse et complexité.

La CNIL donne trois exemples de stratégies qui répondent aux nouvelles recommandations :

« Exemple 1 : les mots de passe doivent être composés d’au minimum 12 caractères comprenant des majuscules, des minuscules, des chiffres et des caractères spéciaux à choisir dans une liste d’au moins 37 caractères spéciaux possibles.

Exemple 2 : les mots de passe doivent être composés d’au minimum 14 caractères comprenant des majuscules, des minuscules et des chiffres, sans caractère spécial obligatoire.

Exemple 3 : une phrase de passe doit être utilisée et elle doit être composée d’au minimum 7 mots. »

B. La fin du renouvellement périodique

Dans le même esprit que la recommandation de l’ANSSI, la CNIL souhaite mettre fin au renouvellement périodique des mots de passe ! Renouveler un mot de passe périodiquement n’est pas synonyme de sécurité et n’est pas réellement une mesure efficace. En plus, ce n’est pas pour plaire aux utilisateurs…!

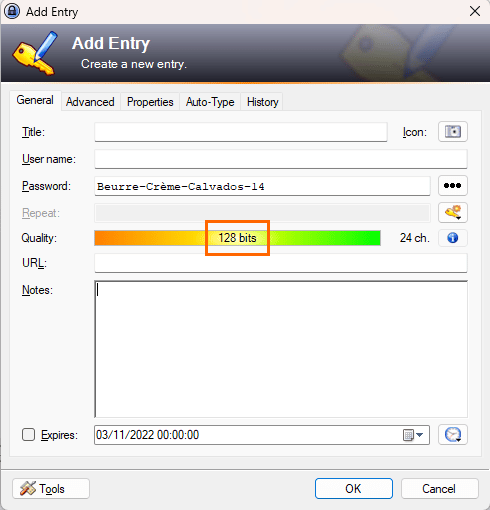

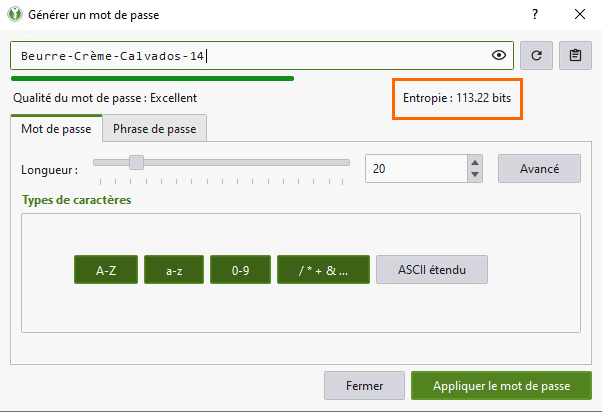

Prenons un exemple… Si l’utilisateur a comme mot de passe « Coucou1! » et qu’il le renouvelle en utilisant « Coucou2!« , quel est l’intérêt, car, de toute façon, ce mot de passe n’est pas suffisamment robuste bien qu’il soit en mesure de répondre à certaines stratégies de mots de passe (8 caractères de longueur et 4 types de caractères différents). Il vaut mieux que son mot de passe soit « Beurre-Crème-Calvados-14 » et qu’il le conserve pour une durée indéterminée (à moins d’un événement spécifique tel qu’un incident de sécurité ou d’une demande de la part de l’utilisateur). Ce mot de passe est robuste, en plus de faire référence à des ingrédients incontournables pour cuisiner (les Normands comprendront).

La CNIL estime tout de même que le renouvellement des mots de passe doit être maintenu pour les comptes d’administration, c’est-à-dire les comptes avec des privilèges élevés en comparaison d’un utilisateur lambda. Ces mêmes comptes doivent bénéficier d’un processus d’authentification plus robuste, avec l’ajout d’un second facteur, par exemple.

C. Le stockage des mots de passe

Dernier point abordé par la CNIL : le stockage des mots de passe. Même si cela peut sembler évident, ceux-ci ne doivent jamais être stockés en clair ! Ici, la CNIL fait référence au stockage du mot de passe en lui-même, mais aussi à son traitement lors du processus d’authentification, sur un serveur distant, par exemple.

III. Les outils pour vous accompagner

Pour gérer la fin du renouvellement des mots de passe, ce sera assez facile puisqu’il suffira de mettre à jour la politique de mots de passe de l’Active Directory pour ajuster l’âge maximal des mots de passe. Ainsi, cela permettra de répondre à cette première recommandation (une politique spécifique s’appliquera aux comptes d’administration).

Par contre, en ce qui concerne l’entropie des mots de passe, c’est plus compliqué. En effet, nativement l’Active Directory ne permet pas de calculer l’entropie d’un mot de passe. Même en définissant une stratégie de mots de passe, le système intégré à l’Active Directory n’est pas suffisamment précis pour vous garantir que le niveau d’entropie sera suffisant (je vous recommande de lire cet article où je compare plusieurs solutions).

Face à cette problématique, comment faire ? Voici quelques pistes à explorer…

A. Les outils en ligne

Pour un usage personnel, il peut s’avérer utile de se référer à l’outil « CALCULER LA « FORCE » D’UN MOT DE PASSE » mis en ligne par l’ANSSI pour avoir une idée de l’entropie d’un mot de passe. En effet, cet outil permet de définir la longueur d’un mot de passe et le nombre de symboles que vous avez utilisés, afin de calculer la taille de la clé en bits. Ensuite, cette valeur est à comparer avec le tableau présent sur la page afin de voir si la force du mot de passe est suffisante ou non.

Par ailleurs, certains gestionnaires de mots de passe comme KeePass et KeePassXC (présenté dans cet article) intègrent un générateur de mots de passe qui indique la force d’un mot de passe ou le niveau d’entropie. C’est un bon repère lorsque vous avez besoin de choisir un nouveau mot de passe. Voici deux exemples en image :

B. La solution Specops Password Policy

Sur le marché, il existe des solutions développées par des éditeurs tiers et qui viennent se greffer à l’Active Directory. Celle que je connais et dont je vous ai déjà parlé à plusieurs reprises, c’est Specops Password Policy (SPP). Si je le mentionne ici, c’est qu’il permet de répondre aux recommandations de l’ANSSI et de la CNIL en matière de sécurité pour les mots de passe.

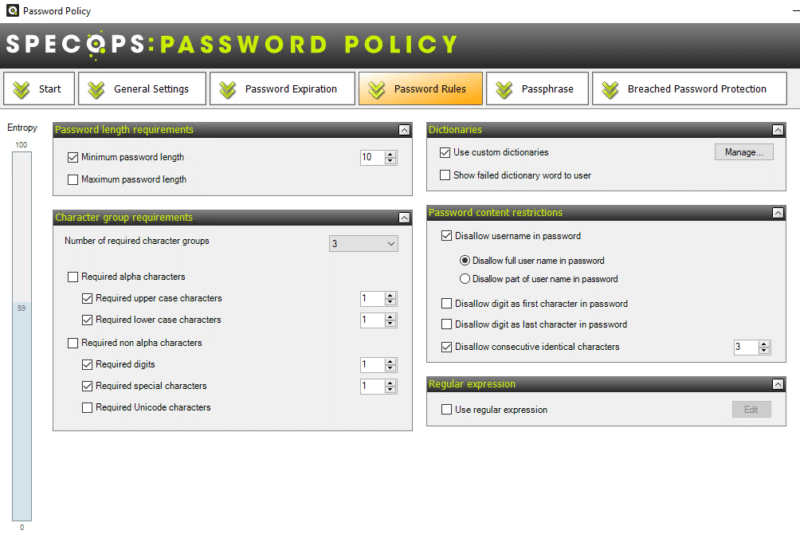

Cette solution permet de créer des politiques de mots de passe pour l’Active Directory en allant beaucoup plus loin que la solution intégrée à l’Active Directory. Comme le montre la capture d’écran ci-dessous, issue de l’assistant de création d’une nouvelle stratégie de mots de passe, la barre latérale intitulée « Entropy » permet de visualiser l’entropie des mots de passe qui respecteront la politique qui est en train d’être configurée. Autrement dit, on s’assure que les mots de passe seront suffisamment forts.

Remarque : ceci s’applique pour la politique de mots de passe, mais aussi pour les phrases de passe (passphrase), ces dernières étant pratiques pour atteindre une longueur très importante grâce à l’utilisation de plusieurs mots courants.

Specops Password Policy contient plusieurs options pour améliorer l’entropie, mais aussi pour éviter que le mot de passe soit facilement devinable. Par exemple, il y a des options pour bloquer les caractères identiques consécutifs, bloquer certains mots à partir d’un dictionnaire (le nom de votre entreprise, par exemple) ce qui a l’avantage d’inclure aussi les variantes (exemple : le mot « itconnect » implique que « itc0nnect » avec un zéro sera bloqué aussi).

En complément, et c’est important aussi, le logiciel est capable de vérifier si le mot de passe que vous choisissez a été compromis. Ainsi, s’il est présent dans une fuite de données issue de la cyberattaque de l’entreprise XYZ, vous ne pourrez pas l’utiliser, car c’est un mot de passe connu (et donc potentiellement présent dans des dictionnaires). La base gérée par Specops contient 3 milliards de mots de passe.

Mise à part cette solution, l’éditeur Specops propose également l’outil gratuit « Specops Password Auditor » dont l’objectif est d’auditer les mots de passe et les comptes de votre Active Directory (mots de passe compromis, mots de passe identiques entre plusieurs comptes, comptes administrateurs obsolètes, etc.), ainsi que vos politiques de mots de passe. La dernière version vous permet de vérifier rapidement si vous êtes en conformité avec les recommandations de la CNIL et de l’ANSSI. En plus, il génère un rapport complet au format PDF, en français (ce qui est une évolution assez récente également). Voici un exemple :

En consultant cette page, vous pouvez obtenir plus d’informations sur la nouvelle version et télécharger gratuitement l’outil. En complément, mon article publié il y a plusieurs mois.

IV. Conclusion

Ces nouvelles recommandations de la CNIL, dans le même esprit que celles de l’ANSSI, vont permettre à chaque DSI d’avoir des éléments concrets et officiels pour justifier un changement dans la politique de mots de passe actuellement en vigueur dans son entreprise. Reste à disposer des bons outils pour les appliquer, d’où l’intérêt d’évoquer quelques solutions.

Pour mettre en pratique ces recommandations, et en complément des outils informatiques, il convient de sensibiliser et d’accompagner les utilisateurs. Au-delà du choix du mot de passe, c’est un comportement inadapté d’un utilisateur qui peut mener à une cyberattaque au sein de votre entreprise. Le meilleur exemple est celui de l’e-mail de phishing qu’un utilisateur peut recevoir dans sa boîte de réception.

En matière de ressources, vous pouvez consulter les deux documents suivants publiés par la CNIL :

- CNIL – Nouvelle recommandation sur les mots de passe

- Recommandation de la CNIL sur les mots de passe et autres secrets partagés – Tableau de correspondance avec les recommandations de l’ANSSI

Source: Les mots de passe en 2022 : voici les recommandations de la CNIL

Comments are Closed