Archives

now browsing by author

Locky prend en otage les abonnés de Free

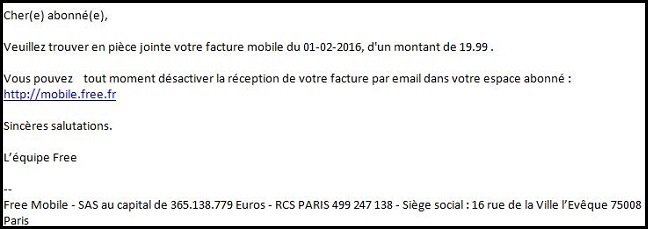

Depuis trois jours, la France subit une attaque massive de phishing. Le coupable s’appelle Locky, un ransomware (un logiciel qui prend en otage des données personnelles contre rançon). Plus d’une soixantaine de ses variantes a été répertoriée, comme l’indique Silicon. L’une d’elles n’a pas épargné les abonnés de Free. Ainsi, certains ont pu trouver un mail contenant une fausse facture Free Mobile : la télécharger installe Locky qui bloque et crypte l’ordinateur. La victime n’a alors plus d’autres choix que de payer la rançon pour obtenir la clé de déchiffrement.

Locky a déjà sévi en Allemagne, mais aussi au Canada, en Australie et aux Etats-Unis, où le système informatique du Hollywood Presbyterian Medical Center a été pris d’assaut en février. Comme le rappelle Le Monde Informatique, l’hôpital a dû payer 17 000 dollars pour retrouver la possession de ses moyens.

Source universfreebox.com

Chaînes Facebook : la Gendarmerie recommande de ne pas publier de photos d’enfants

Les autorités demandent aux parents de ne pas publier les photographies de leurs enfants sur les réseaux sociaux, en particulier sur Facebook. La Gendarmerie s’inquiète notamment des chaînes de publication invitant à mettre en ligne ces clichés.

Que ce soit pour des questions de droit à l’image, de préservation de l’identité des enfants ou pour éviter que des inconnus ne puissent consulter ces clichés, il est primordial de ne pas publier en ligne de tels contenus. Les autorités rappellent aux parents que la publication de photographies d’enfants doit être réalisée avec prudence.

La Gendarmerie nationale pointe en particulier du doigt les chaînes de publication du type : « Si tu es fière de tes enfants, poste 3 photos et nomine 10 de tes amies pour faire pareil ! ». Ce type d’appel ne vise qu’à encourager la publication de photographies d’enfants et à recueillir des noms d’utilisateurs.

Dans une note publiée en ligne, la Gendarmerie nationale précise : « vous pouvez être toutes fières ou fiers d’ailleurs d’être une maman ou un papa de magnifiques bambins, mais attention ! Nous vous rappelons que poster des photos de ses enfants sur Facebook n’est pas sans danger ! Il est important de protéger la vie privée des mineurs et leur image sur les réseaux sociaux. »

Les autorités recommandent de conserver ce type de contenus au sein de la famille, sans forcément publier ces clichés sur les réseaux sociaux. A défaut, il demeure important de définir correctement les paramètres de confidentialité de son compte afin de limiter l’accès aux photographies.

Les parents peuvent en effet définir quel groupe d’amis a accès à telle photo ou tel album. Il est enfin important de se rappeler que la synchronisation automatique des photos sur smartphone peut avoir été activée, publiant de fait de nombreuses photographies.

Source Gendarmerie Nationale

Comment les virus informatiques sont distribués

Voici les méthodes les plus courantes utilisées pour infecter les ordinateurs.

Certains méthodes vous sont certainement bien connues, d’autres probablement moins

NOTE : oui le terme virus informatiques n’est pas vraiment approprié pour parler des infections en général, malwares aurait été mieux, mais il n’est pas vraiment connu de tout le monde.

Les Emails Malicieux (virus par email)

Une méthode bien connue par les internautes depuis les grands vers informatiques de 2004 (Blaster, MyDoom etc).

Le gros avantage de cette méthode de distribution est qu’elle ne coûte pas cher à mettre en place.

On peut aussi louer des botnet comme Cutwail.

Les Trojan Banker du type Zbot/Zeus ont aussi utilisés ce vecteur pendant plusieurs années notamment entre 2008 et 2012.

Les pièces jointes étaient au format zip contenant l’exe, souvent avec une double extension pour tromper l’internaute.

Par exemple, .jpg.exe, Windows masquant l’extension, l’internaute ne voit que .jpg croyant affaire à une image.

Puis dernièrement un grand retour pour pousser des Crypto-Ransomware ou d’autres Trojan Banker comme Cridex avec l’utilisation de JavaScript ou VBScript ou encore de Word malicieux contenant des macros.

On retiendra :

- La campagne du Crypto-Ransomware TeslaCrypt de Décembre 2015

- La campagne du Crypto-Ransomware Locky de Février 2016

Les campagnes sont en langue française :

Les Web Exploit

Moins connus du grand public mais pourtant très utilisé, les Web Exploit consistent à infecter un ordinateur à la simple visite d’un site WEB.

Le site en question peut être piraté ou contenir une publicité malicieuse (malvertising), qui va charger automatiquement un Web ExploitKit, c’est à dire un site WEB/FrameWork conçu et dédié pour infecter les internautes.

Exemple avec Angler Exploit Kit (EK) : un kit au top ! et BlackHole Exploit Webkit ou Sakaru Exploit WebKit

Le Web ExploitKit cherche à tirer parti des logiciels non à jour sur l’ordinateur, souvent les plugins du navigateur WEB (Java, Flash, SilverLight etc) contenant des vulnérabilités qui permettent l’exécution de codes.

En réalité donc quand vous surfer, le Web ExploitKit peut charger de manière transparente des applets Flash, Java ou SilverLight qui vont télécharger et exécuter le malware sur l’ordinateur.

D’où l’importance de tenir à jour tous ses programmes, règles de sécurité élémentaires qui est souvent méconnues des internaute.

Une vidéo qui montre un malware chargé par un Web Exploit :

ou encore :

Les faux sites de cracks et keygen

Méthodes très anciennes et répandues qui consistent à créer de faux sites de cracks et keygen.

Dernièrement les PUPs et Adwares, à travers la plateforme de distribution AMonetize utilise cette méthode de distribution d’infection.

Faux messages de mises à jour Flash/Java

De faux messages de mises à jour Flash et Java ou autres prétextes (lecteur vidéo/codec à mettre à jour) peuvent aussi s’ouvrir durant le surf, plus particulièrement sur les sites de streaming ou téléchargement illégaux.

VIDÉO SUR YOUTUBE / DAILYMOTION ET RÉSEAUX SOCIAUX

LE LIEN MÈNE BIEN ENTENDU AU MALWARE ET SERT DE PRÉTEXTE.

EXEMPLE CI-DESSOUS AVEC UN POKCERSTARS HACK ET LE LIEN EST DONNÉ EN DESCRIPTION DE LA VIDÉO.

Les mêmes méthodes sont utilisées sur les réseaux sociaux qui mènent à des sites vidéo ou pour voir la vidéo vous devez télécharger une extension ou autres.

C’est ainsi notamment que les Virus Facebook se propagent.

SEO empoisonnement : redirections recherches Google

Cette méthode consiste à empoisonner les moteurs de recherche en créant une multitude de site WEB qui apparaitront dans les résultats de Google.

Le but est donc d’être le mieux positionné et obtenir le plus de clic possible pour mener au contenu malicieux.

Une autre variante consiste aussi à pirater des sites WEB en créant des pages.

Souvent ces pages redirigent vers des sites de promotion de viagra mais peuvent mener à des Web Exploit aussi.

Voici un exemple de résultat Google avec des pages de SEO poisonning.

D’où l’importance de bien lire avant de cliquer sur le résultat d’un lien.

Les infections disques amovibles (Autoruns)

Les infections par disques amovibles se propagent par disques amovibles ( clefs USB, disques externes, cartes flash etc.. )

Tous les disques amovibles infectés qui vont être utilisés sur un ordinateur vont infecter ce dernier.

A l’insertion d’un nouveau média amovible, le virus autorun va se copier dessus pour infecter les nouveaux ordinateurs.

L’infection se propage ainsi de PC en PC à travers l’utilisation des clefs USB, disque dur externes etc.

Conclusion

Il existe bien sûr des variantes à toutes ces méthodes.

Le but final est d’obtenir du traffic pour rediriger vers du contenu malicieux. On peut aussi avoir des attaques plus ciblées, par email par exemple, en piratant le compte et en envoyant des emails au contact en se faisant passer pour un ami.

Toutes ces attaques reposent souvent sur la même technique dit social engineering où on se fait passer pour une entité connue et de confiance.

Pour palier à certaines de ces attaques virales, des règles sont à suivre, par exemple, contre les Web Exploit, il faut maintenir ses programmes à jour et sécuriser son navigateur.

Reste que dans la majorité des cas, la vigilance suffit. La connaissance des utilisateurs aident aussi, un utilisateur averti en vaut deux, d’où l’importance de se tenir un minimum à jour sur les campagnes en cours.

Merci à Malekal pour cet article

Un hameçonnage, sans faute, cible les abonnés Free Mobile

Chaque semaine, les Freenautes reçoivent des mails frauduleux leur demandant de mettre à jour leurs informations personnelles et d’indiquer leur numéro de carte bancaire. Ces messages sont tellement remplis de fautes d’orthographe que l’hameçonnage est vite repéré.

Mais une nouvelle attaque de type phishing, plutôt bien réalisée et sans fautes, cible actuellement les abonnés. Seule l’URL et l’adresse mail permettent de constater que c’est un faux. Pour autant, la tactique ne change pas. Le cyber-escroc essaye toujours de dérober les informations confidentielles des abonnés, et en particulier le numéro de carte bancaire en les incitant à visiter une page web contrefaite aux couleurs de Free.

Comme toujours, nous vous recommandons de ne pas cliquer sur le lien et de ne pas répondre à ce pourriel. Si vous avez déjà mordu à l’hameçon, veuillez immédiatement modifier votre mot de passe Free Mobile, et contacter votre établissement bancaire (afin de faire opposition sur votre carte bleue).

Pour votre sécurité et pour éviter tous soucis, ne cliquez pas directement sur les liens présents dans les mails. Il est préférable de vous rendre directement sur le site de Free en tapant les adresses suivantes :https://subscribe.free.fr/login/ pour votre espace Freebox ou https://mobile.free.fr/moncompte/ pour votre espace Mobile.

Vous pouvez aussi signaler le site de phishing sur http://phishing-initiative.com/.

Merci à Bugiste

Source UniversFreeBox

Rappel Microsoft du cordon d’alimentation CA équipant les Surface Pro, Surface Pro 2 et certains appareils Surface Pro 3

Microsoft rappelle actuellement certains cordons d’alimentation qui alimentent les Surface Pro, Surface Pro 2 et certains appareils Surface Pro 3 (Risques même minimes de chauffe et donc d’incendie)

Clients Surface Pro et Pro 2

Tous les clients Surface Pro et Surface Pro 2 ont droit au remplacement gratuit du cordon d’alimentation CA (cordon se branchant sur une prise électrique) pour tous les appareils Surface concernés qu’ils possèdent, sans preuve de détérioration.

Remarque :

Il est possible de débrancher le cordon d’alimentation CA de l’adaptateur secteur.

Clients Surface Pro 3

Seuls les clients possédant des appareils Surface Pro 3 achetés avant le 15.07.15 sont concernés (les modèles Surface Pro 3 plus récents sont déjà dotés du nouveau type de cordon d’alimentation CA). Si vous utilisez l’ancien type de cordon d’alimentation CA, vous pouvez demander son remplacement pour chaque appareil Surface Pro 3 concerné que vous possédez, et sans fournir la preuve de sa détérioration.

Vérifiez que vous ne disposez pas déjà de ce nouveau type de cordon d’alimentation CA (cordon se branchant sur la prise électrique).

Si vous possédez déjà le nouveau type de cordon d’alimentation, il n’est pas nécessaire de le remplacer et aucune autre action n’est requise de votre part.

Le remplacement est bien entendu gratuit.

Le remplacement est bien entendu gratuit.

Profitez en, c’est par là que ça se passe : (pour ma part, je suis concerné)

https://www.microsoft.com/surface/fr-fr/support/warranty-service-and-recovery/powercord

Nouvelle affiche

Création d’une affiche de compétition pour la FFME (Fédération Française de Montagne et d’escalade)

Windows 8 : il est impératif de mettre votre ordinateur à jour vers Windows 8.1

Ce mardi 12 janvier, Microsoft mettra un terme au support de Windows 8, et concentrera tous ses efforts sur Windows 8.1, la version la plus récente de son système d’exploitation, exposant ceux qui n’ont pas installé la mise à jour aux dangers de l’Internet.

Ce mardi 12 janvier 2016 marquera un tournant dans l’histoire de Microsoft. La firme de Redmond a en effet choisi cette date comme celle de la fin du support de ses navigateurs Internet Explorer 8, 9 et 10, ainsi que pour Windows 8, son système d’exploitation, qui a depuis été remplacé par Windows 10.

Techniquement, cela signifie qu’à partir de demain, ceux qui utilisent un PC ou une tablette sous Windows 8 seront exposés aux dangers de l’Internet. Microsoft ne déploiera en effet plus aucune mise à jour de sécurité protégeant les utilisateurs des virus et des pirates. Dès lors, il est impératif de mettre à jour son système d’exploitation vers Windows 8.1, une version plus récente de l’OS qui continuera d’être supportée durant des années.

Si Windows 8 est encore jeune, la démarche de Microsoft n’a rien de vraiment surprenante dans la mesure où la firme avait déjà appliqué la même politique avec Windows 7, en se concentrant sur le Service Pack 1.

Gratuite, la mise à jour vers Windows 8.1 permet également d’accéder à Windows 10, la dernière version du système d’exploitation de Microsoft, qui est accessible gratuitement à tous les propriétaires d’une machine sous Windows 7 ou Windows 8.

Source : Geeko

Internet Explorer 8, 9 et 10 ne seront plus pris en charge à partir de mardi

Microsoft avait annoncé en août 2014 que la société arrêterait la prise en charge des anciennes versions d’Internet Explorer à partir du 12 janvier 2016. La date approchant c’est l’occasion de faire le point.

À partir de mardi prochain, le 12 janvier 2016, Internet Explorer 8, 9 et 10 ne seront plus pris en charge pas Microsoft. Cela veut dire que l’éditeur ne corrigera plus les failles de sécurité touchant ces anciennes versions du navigateur web accompagnant Windows.

Concrètement, l’éditeur va déployer à partir de mardi prochain une mise à jour pour Windows 7 et Windows Server 2008 qui va installer une notification pour informer les clients de ce changement de situation. Ils seront alors incités à installer Internet Explorer 11, également disponibles sous Windows 8.1 et Windows 10, qui, lui, continue d’être supporté.

Internet Explorer 11 devient ainsi la dernière version d’Internet Explorer encore pris en charge par Microsoft. Depuis le lancement de Windows 10, Microsoft Edge est devenue le navigateur par défaut (même si IE 11 reste disponible), et devrait à terme complètement remplacer son aîné.

Si vous utilisez encore une ancienne version de Windows comme Windows Vista ou Windows XP, il faudra soit mettre à jour le système soit installer le navigateur d’un concurrent comme Mozilla Firefox ou Google Chrome. Attention, même ce dernier ne prendre plus en charge ces versions de Windows à partir du mois d’avril.

Pour les entreprises qui seraient touchées par cet événement, Microsoft a mis en place une page qui devrait répondre à leurs interrogations.

Source : Microsoft

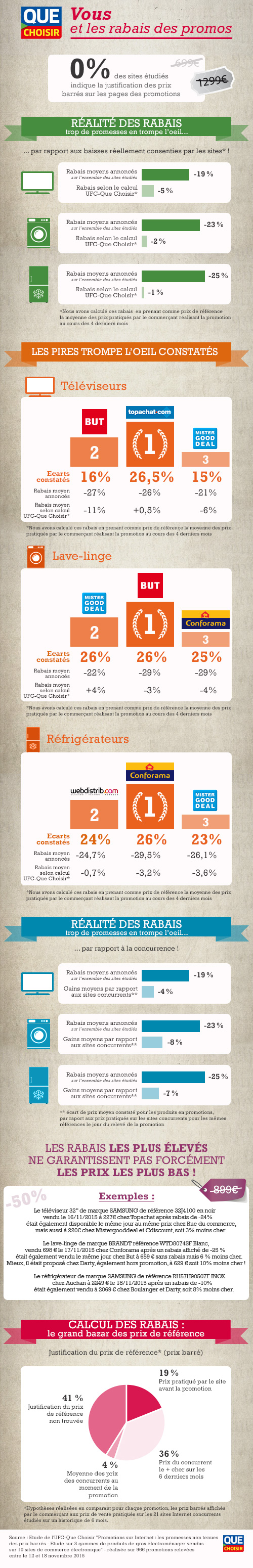

L’UFC-Que Choisir alerte les consommateurs sur les faux rabais pratiqués sur le net

Attention aux prix barrés sur Internet ! Voici le message envoyé par l’association de consommateurs UFC-Que choisir, qui vient de publier une infographie révélant les résultats de leur enquête sur la pertinence et la véracité des promotions dénichées sur Internet.

Source UFC Que Choisir