Après plusieurs mois de test auprès des membres de son programme Insider, Microsoft est officiellement en train de déployer une mise à jour permettant d’afficher les fichiers de votre smartphone Android dans l’Explorateur de fichiers de Windows. Le tout sans qu’il soit nécessaire de connecter le moindre câble USB.

Pour y arriver, Microsoft ne s’appuie pas, comme on pourrait le croire, à son application Mobile connecté, mais à son nouveau module système Hôte d’expérience inter-appareils. C’est ce dernier qui permet d’accéder, depuis les Paramètres de Windows 10 ou Windows 11, à un nouveau menu permettant de Gérer les appareils mobiles connectés à votre PC.

Néanmoins, aussi bizarre que cela puisse paraître, si votre smartphone est déjà connecté à votre PC, l’option permettant de l’afficher dans l’Explorateur de fichiers de Windows n’est pas activée par défaut. En partant du principe que votre smartphone Android est déjà connecté à votre PC, notamment via Mobile connecté, vous devriez pouvoir activer cette nouvelle option assez rapidement. Voici comment.

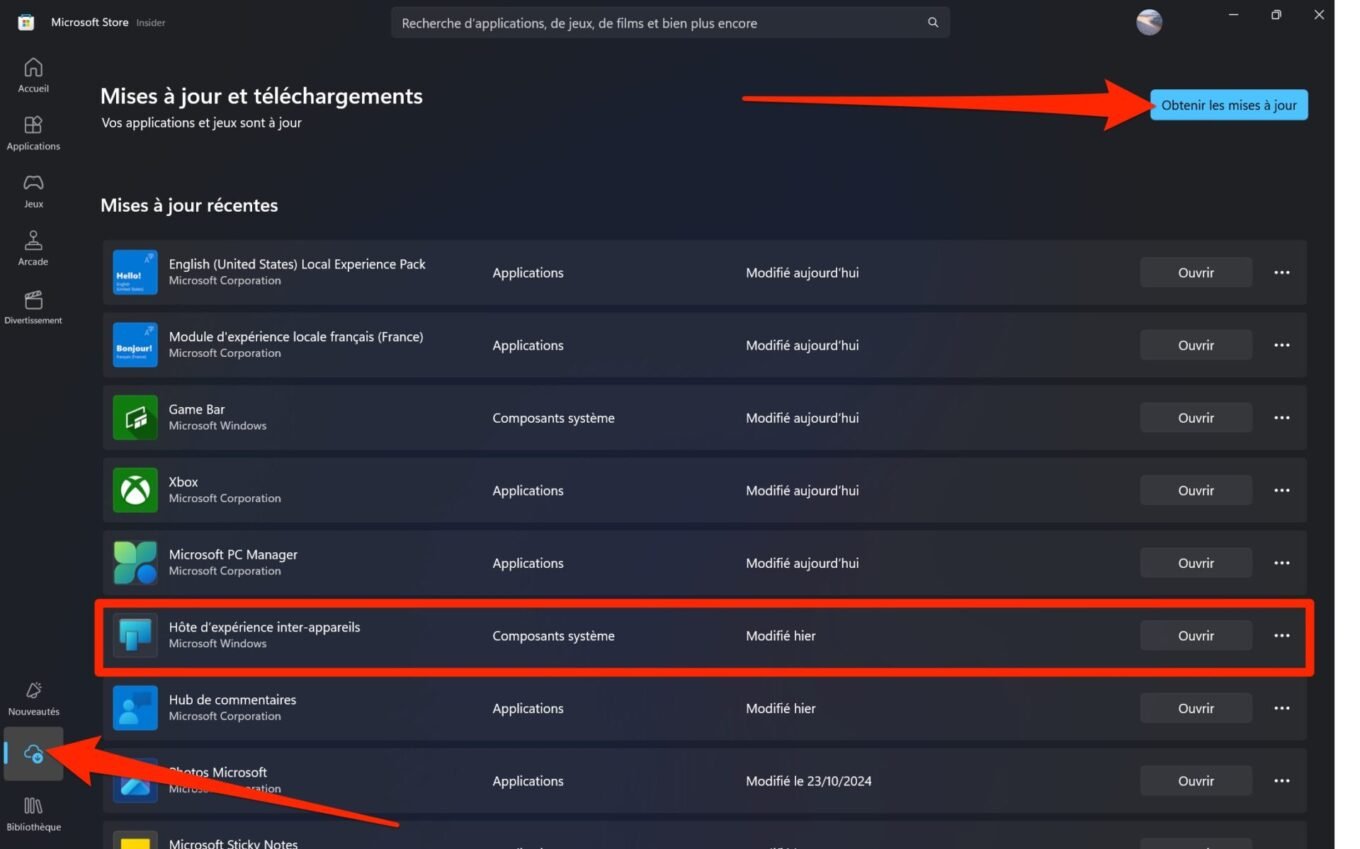

1. Mettez à jour l’Hôte d’expérience inter-appareils

Si ce n’est pas déjà fait, commencez par mettre à jour l’Hôte d’expérience inter-appareils depuis le Microsoft Store. Pour ce faire, cliquez sur Téléchargement en bas à gauche de la fenêtre, puis sur le bouton Obtenir les mises à jour. Si une mise à jour pour l’Hôte d’expérience inter-appareils est proposée, téléchargez-la.

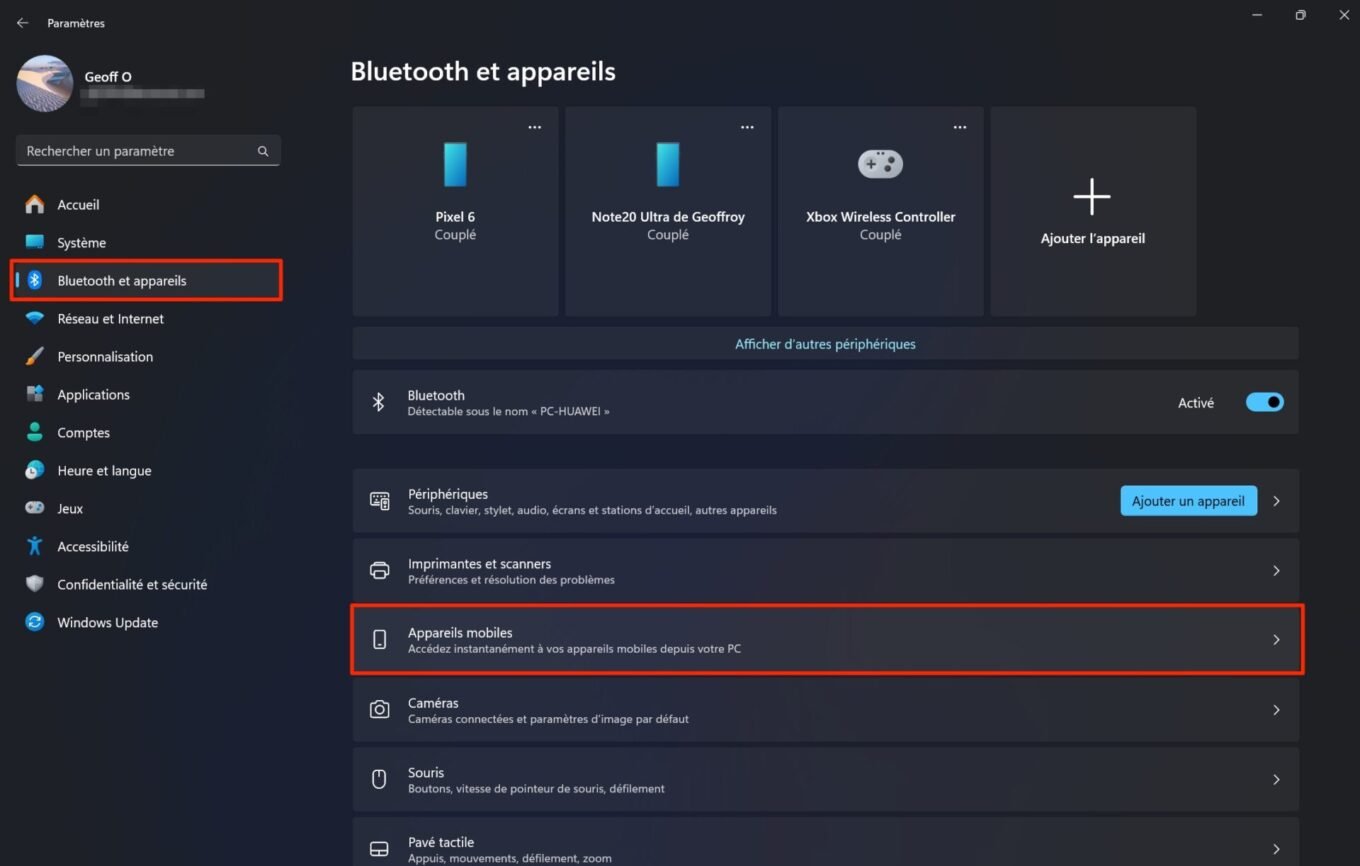

2. Rendez-vous dans les Paramètres de Windows

Ouvrez à présent les Paramètres de Windows (Windows + i) et sélectionnez Bluetooth et appareils dans la colonne de gauche. Rendez-vous ensuite dans le menu Appareils mobiles.

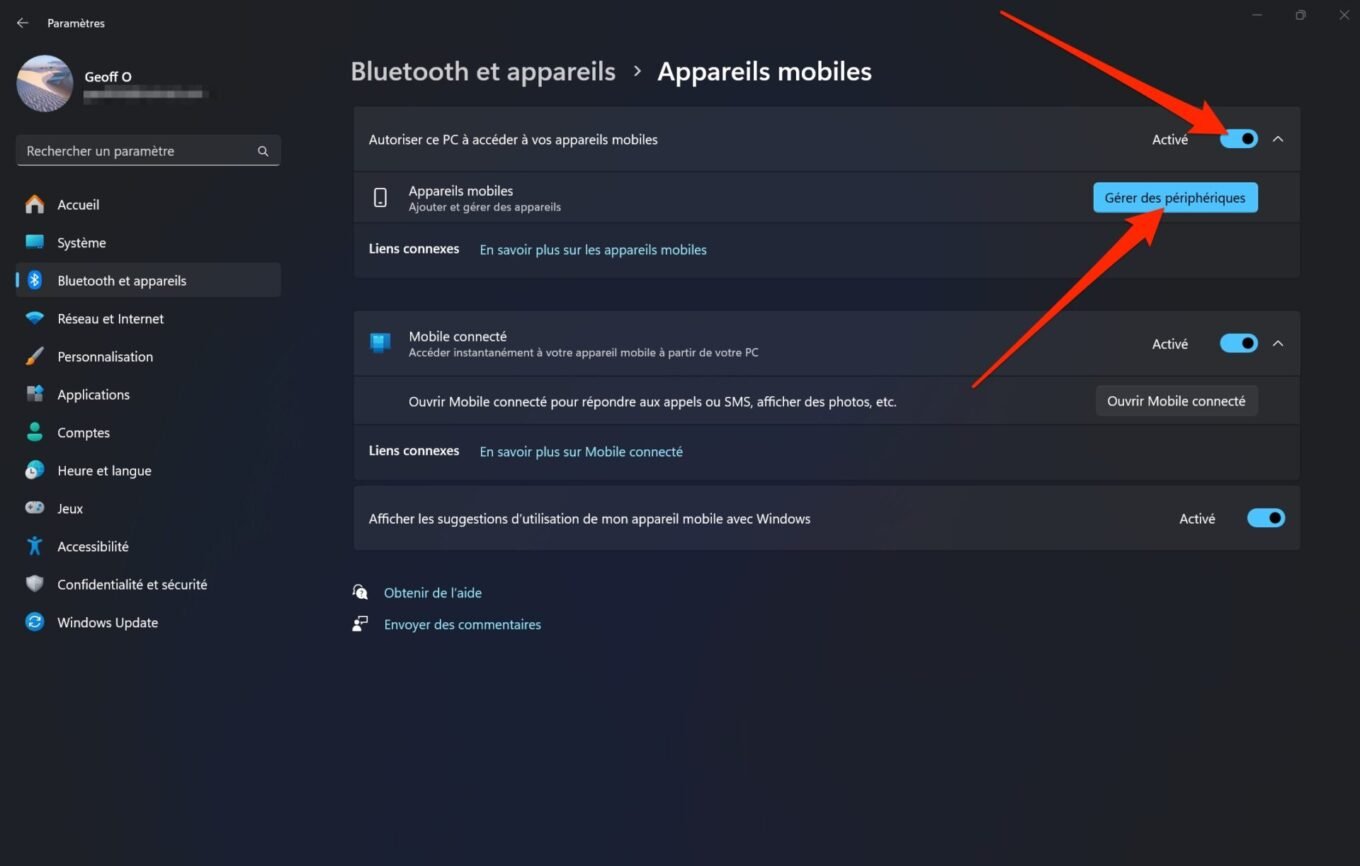

Si ce n’est pas déjà fait, activez l’option Autoriser ce PC à accéder à vos appareils mobiles. Cliquez ensuite sur le bouton Gérer des périphériques.

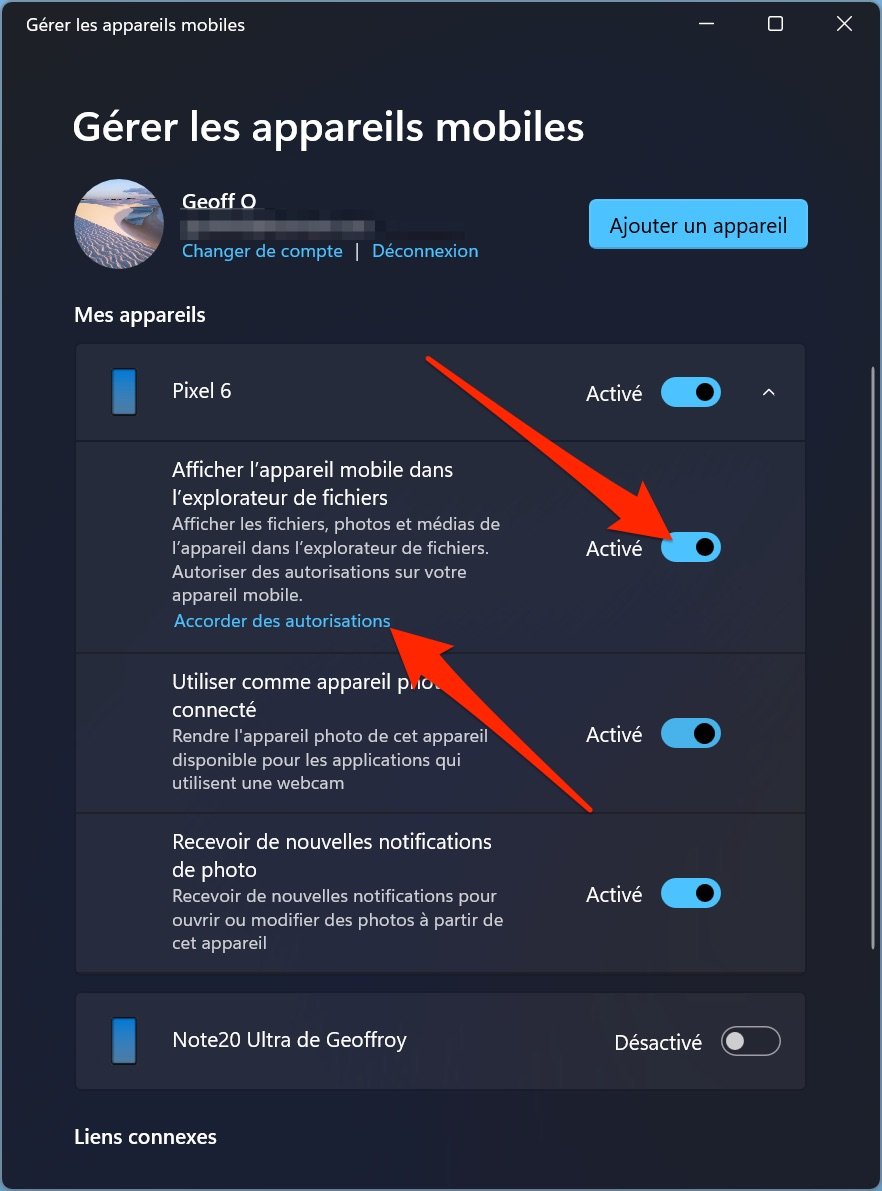

3. Activez les autorisations sur votre smartphone

En principe, une nouvelle fenêtre Gérer les appareils mobiles devrait s’être ouverte sur votre écran, avec la liste des smartphones connectés à votre PC (pour peu que vous les ayez déjà utilisés précédemment avec Mobile connecté notamment). Activez à présent l’option Afficher l’appareil mobile dans l’explorateur de fichiers. Pour que votre PC puisse accéder au contenu de votre smartphone, vous devrez lui accorder certaines autorisations.

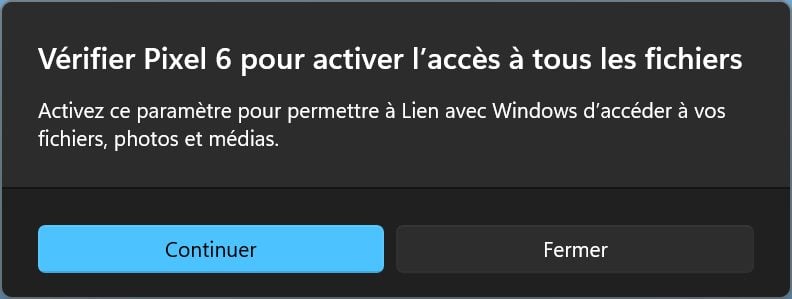

Pour ce faire, cliquez sur le menu Accorder des autorisations. Un pop-up Vérifier VotreSmartphone pour activer l’accès à tous les fichiers devrait s’afficher. Cliquez sur le bouton Continuer.

Déverrouillez à présent votre smartphone et ouvrez le centre de notifications. Vous devriez avoir reçu une notification de l’application Lien avec Windows indiquant qu’elle a besoin de votre autorisation pour gérer les fichiers sur cet appareil.

Appuyez sur Ouvrir, puis dans la fenêtre Accès à tous les fichiers du gestionnaire d’autorisation d’Android qui s’affiche, sélectionnez Lien avec Windows et activez l’option Autoriser l’accès pour gérer tous les fichiers.

4. Accéder aux fichiers de votre smartphone Android dans l’Explorateur de fichiers

Ouvrez enfin une nouvelle fenêtre de l’Explorateur de fichiers de Windows. Votre smartphone Android devrait alors être visible dans le volet de navigation latéral. En sélectionnant votre appareil, vous devriez voir s’afficher dans l’Explorateur de fichiers un répertoire Storage dans lequel vous pourrez accéder à l’ensemble des dossiers et sous-dossiers de votre smartphone.

Vous n’avez désormais plus besoin de connecter votre smartphone Android avec un câble USB pour accéder à ces fichiers et les gérer depuis votre PC.